Come Effettuare l’Audit di MongoDB

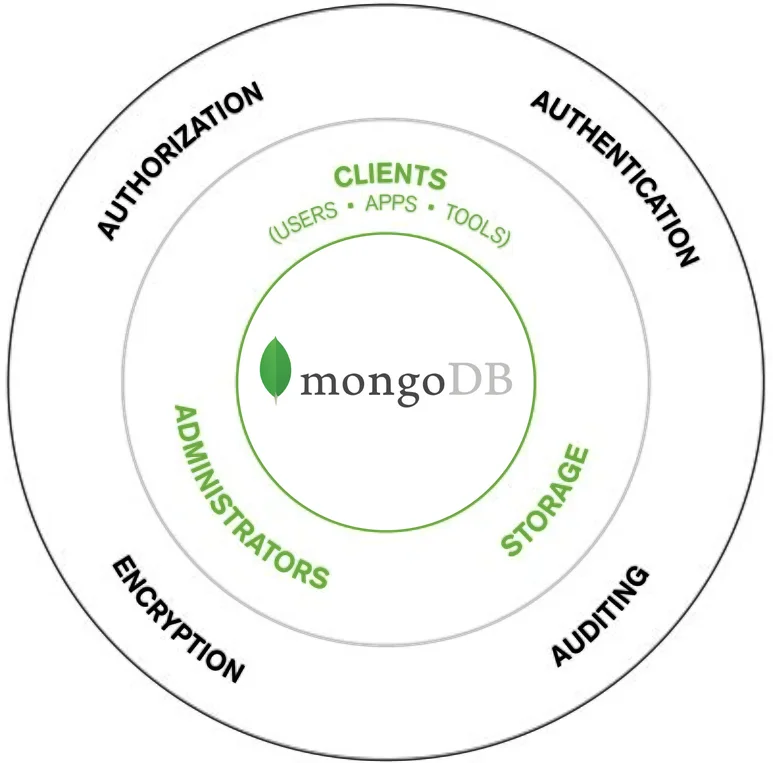

L’audit di MongoDB è essenziale per le organizzazioni che gestiscono dati sensibili o soggetti a regolamentazioni. Esso consente di tracciare le azioni degli utenti, rilevare anomalie e rispettare gli standard come GDPR e HIPAA. Questa guida tratta la configurazione nativa dell’audit di MongoDB — disponibile nell’edizione Enterprise di MongoDB — e i miglioramenti tramite DataSunrise, insieme a strategie per il monitoraggio in tempo reale, il mascheramento dinamico, la scoperta e la conformità.

Perché l’Audit è Importante

I log di audit rappresentano la spina dorsale forense della sicurezza del database. Essi registrano chi ha avuto accesso a cosa, quando e come. Queste informazioni sono utili nelle indagini, confermano il rispetto delle norme sulla protezione dei dati e supportano la trasparenza operativa. Senza l’audit, azioni malevole potrebbero rimanere nascoste fino a quando non si verifichi un danno significativo. Questo è particolarmente rilevante in settori quali finanza, sanità e governo, in cui le violazioni possono comportare sanzioni regolamentari, perdita di reputazione e interruzioni operative.

Configurazione Nativa dell’Audit di MongoDB (Enterprise)

Il sistema nativo di auditing di MongoDB è disponibile solo in MongoDB Enterprise e in MongoDB Atlas. Esso cattura gli eventi del database mediante filtri flessibili. Per abilitare l’audit, modifichi il file mongod.conf specificando la destinazione del log desiderata, il formato di output e i filtri per gli eventi:

auditLog:

destination: file

format: BSON

path: /var/log/mongodb/auditLog.bson

filter: '{ atype: { $in: ["createCollection", "update", "insert", "remove"] } }'

Avvia MongoDB con:

mongod --config /etc/mongod.conf

Convertire i log in BSON in JSON per l’analisi:

bsondump /var/log/mongodb/auditLog.bson > auditLog.json

Esempi di Configurazione

Avvia con flag da riga di comando:

mongod \

--auditDestination file \

--auditFormat BSON \

--auditPath /var/log/mongodb/auditLog.bson \

--auditFilter '{ atype: { $in: ["insert","update","remove"] } }' \

--config /etc/mongod.conf

Invia eventi di audit a syslog:

auditLog:

destination: syslog

format: JSON

systemLog:

destination: syslog

verbosity: 0

Filtra per namespace:

auditLog:

destination: file

format: JSON

path: /var/log/mongodb/audit.json

filter: '{ "param.ns": { $regex: "^sales\\." }, atype: { $in: ["insert","update","remove"] } }'

Filtra le azioni di amministrazione per un utente:

auditLog:

destination: file

format: JSON

path: /var/log/mongodb/audit-admin.json

filter: '{ "users.user": "admin", atype: { $in: ["createUser","updateUser","grantRolesToUser","dropUser","authCheck"] } }'

Esempio di evento Atlas/Enterprise:

{

"atype": "createUser",

"ts": { "$date": "2025-08-15T11:04:12.901Z" },

"local": { "ip": "127.0.0.1", "port": 27017 },

"remote": { "ip": "192.0.2.15", "port": 56024 },

"users": [{ "user": "admin", "db": "admin" }],

"param": { "db": "sales", "user": "reporter", "roles": [{ "role": "read", "db": "sales" }] },

"result": 0

}

Il filtraggio avanzato consente di mirare a utenti, ruoli o operazioni specifici. Per la configurazione a runtime:

db.adminCommand({

setParameter: 1,

auditAuthorizationSuccess: true

})

Veda la Documentazione del Log di Audit di MongoDB e la Guida all’Audit di Percona.

Monitoraggio in Tempo Reale

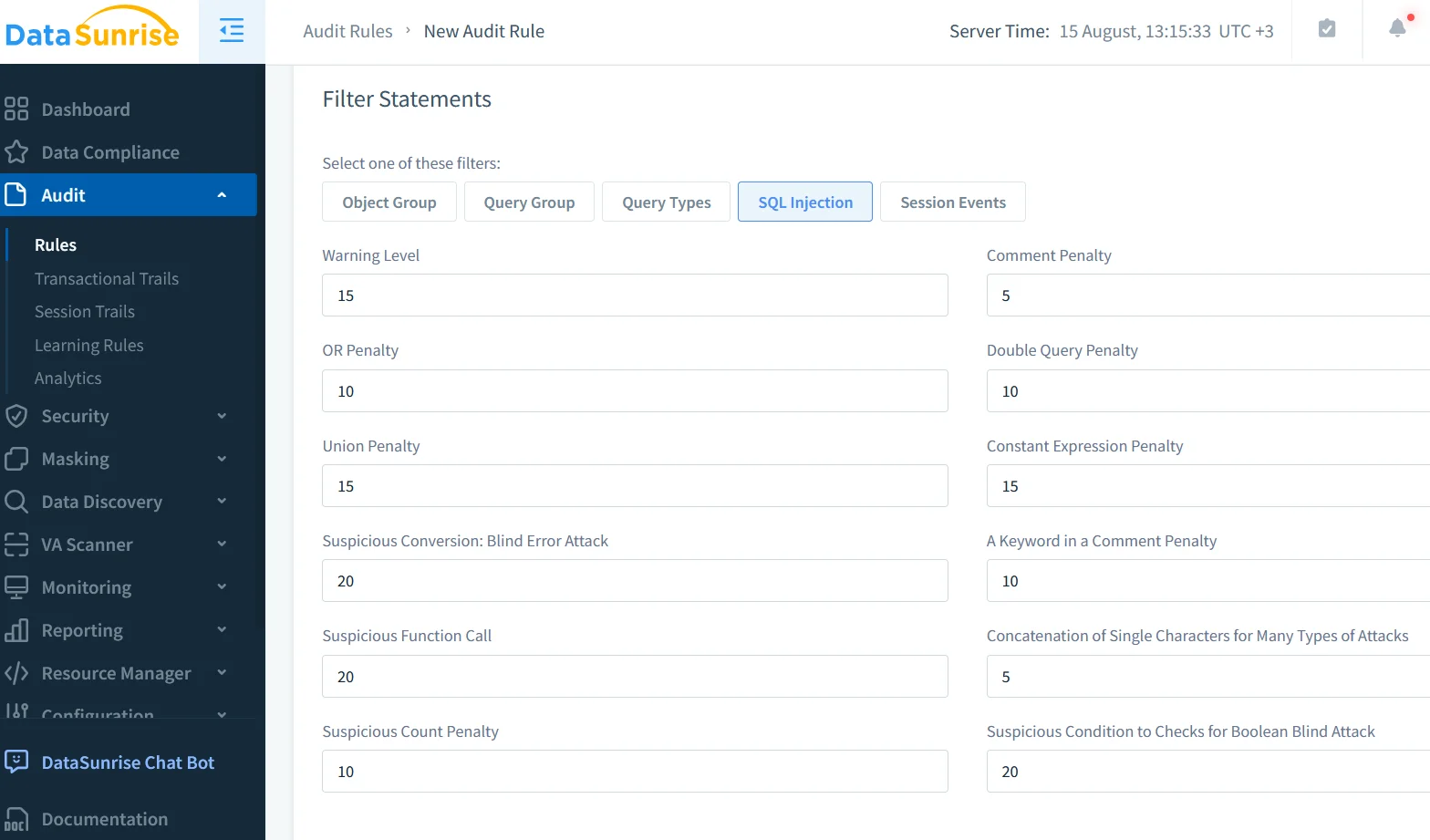

L’auditing nativo spesso viene utilizzato per revisioni post-incidente. Utilizzi Database Activity Monitoring per rilevare azioni sospette istantaneamente, bloccare query rischiose e inviare avvisi attraverso canali integrati.

DataSunrise potenzia l’auditing nativo con supporto centralizzato per più database, regole personalizzabili e applicazione in tempo reale. Distribuiscilo come reverse proxy, definisca le azioni da monitorare, imposti le notifiche e lo attivi.

Mascheramento, Conformità e Scoperta

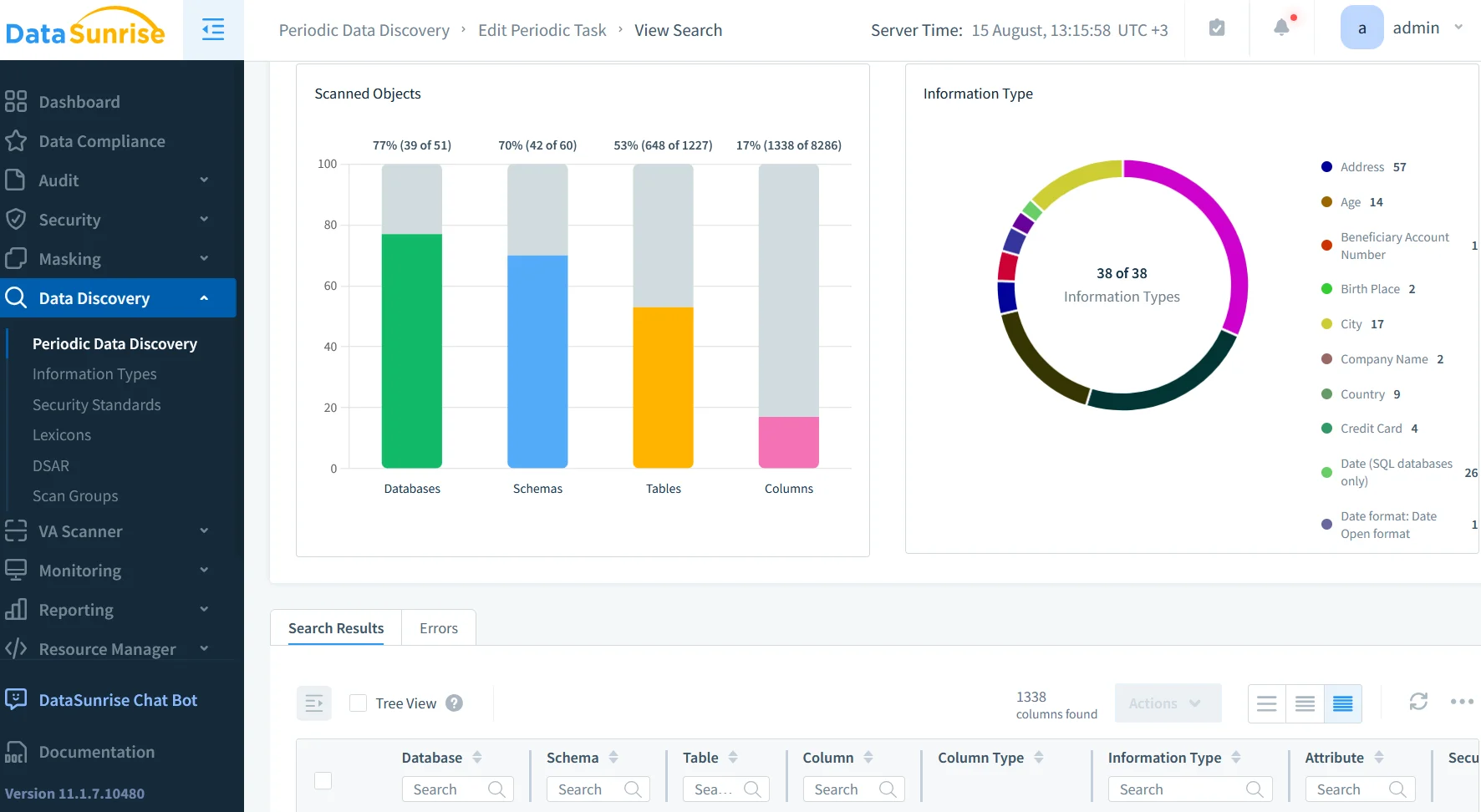

Il mascheramento dinamico dei dati nasconde i campi sensibili senza modificare i dati memorizzati. La scoperta dei dati scansiona le collezioni per individuare campi sensibili, consentendo audit mirati. Per la conformità a PCI DSS, SOX o HIPAA, DataSunrise associa le politiche di audit alle normative, genera report e automatizza la distribuzione.

Esempio Combinato

Una società di vendita al dettaglio utilizza l’auditing nativo per registrare gli aggiornamenti dei prezzi e DataSunrise per bloccare modifiche eccessive, mascherare i dati dei fornitori e avvisare i responsabili. Mantenga filtri specifici per ridurre il carico, proteggere i log, automatizzare le revisioni con SIEM, integrarsi con il rilevamento delle minacce e testare regolarmente le configurazioni. Veda il manuale dell’audit di MongoDB e la Documentazione sulla Sicurezza di Atlas.

Tabella di Confronto delle Caratteristiche

| Caratteristica | Audit Nativo di MongoDB Enterprise | DataSunrise Audit |

|---|---|---|

| Disponibilità | Solo Enterprise / Atlas | Supporta oltre 40 database |

| Filtraggio degli Eventi | Sì, tramite config o CLI | Sì, con GUI e logica avanzata |

| Avvisi in Tempo Reale | No | Sì |

| Mascheramento dei Dati | No | Mascheramento Dinamico dei Dati e Mascheramento Statico dei Dati |

| Scoperta dei Dati | No | Scoperta integrata dei dati sensibili |

| Mappatura della Conformità | Manuale | Automatizzata con Compliance Manager |

| Integrazione | Syslog, file | Email, Slack, MS Teams, SIEM |

Conclusione

Conoscere come effettuare l’audit di MongoDB significa adottare l’auditing Enterprise per avere dettagli precisi e DataSunrise per la prevenzione, il mascheramento e l’automazione della conformità. Insieme, essi creano un approccio solido e stratificato per la sicurezza nel database.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora