Come Eseguire l’Audit di IBM Netezza

L’Intelligenza Artificiale Generativa è affamata di dati, e IBM Netezza spesso alimenta i modelli che stanno alla base degli odierni chatbot e pipeline analitiche. Tale comodità comporta dei rischi: una singola query non controllata può divulgare valori sensibili, violare le normative o alterare l’output di un modello ML. L’audit colma questa lacuna mostrando chi ha toccato quali record e perché—in tempo reale, in contesto e con una profondità sufficiente a provare la conformità.

Perché Netezza Richiede un Attento Monitoraggio

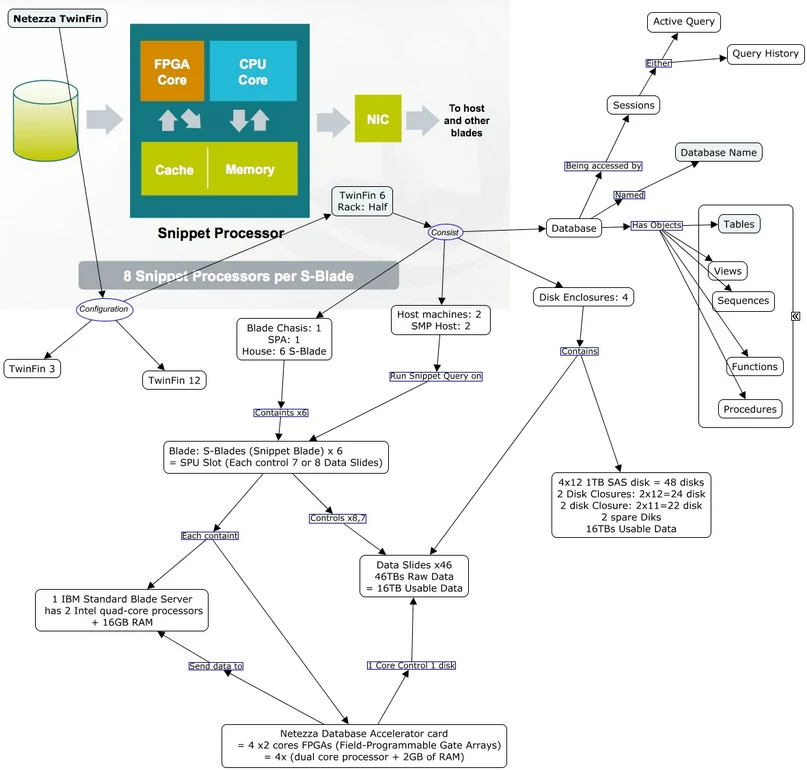

L’architettura AMPP di Netezza eccelle nell’SQL ad alto throughput. Quando i job GenAI iniziano a estrarre vettori o set per il fine‑tuning, la piattaforma registra picchi di istruzioni imprevedibili. Senza una solida traccia di audit, è impossibile distinguere una query di ricerca legittima da una raccolta dati non autorizzata. Di conseguenza, la visibilità in tempo reale, il Mascheramento Dinamico dei Dati e la scoperta diventano misure di sicurezza fondamentali piuttosto che extra opzionali.

Consideri un passaggio di generazione potenziata dal recupero che valuta i vettori dei clienti:

SELECT customer_name, credit_score

FROM customers

WHERE purchase_history_vector <=> 'vector_representation_of_prompt'

ORDER BY similarity_score DESC

LIMIT 5;

Da solo, l’istruzione può sembrare innocua, ma nelle mani sbagliate quei punteggi di credito potrebbero violare PCI DSS o GDPR. Catturare il testo, l’utente e l’applicazione in fase di esecuzione rappresenta il primo livello di difesa.

Opzioni di Audit Native

IBM Netezza fornisce viste di sistema di base—_v_qrystat, _v_sys_event_log e il NZ Log—che registrano la cronologia di esecuzione. Gli amministratori possono inoltrare questi record tramite nzsql, inviarli ai server di log ed eseguire query ad hoc, ad esempio:

SELECT usr, starttime, querytext

FROM _v_qrystat

WHERE starttime > current_date - interval '1 day';

Per una configurazione passo‑per‑passo, consulti la guida di configurazione dell’audit di IBM, che spiega come abilitare la registrazione degli eventi e scegliere i target di archiviazione. Un documento complementare sul flusso dei dati di audit illustra cosa accade quando il server di acquisizione raggiunge i limiti del disco e come evitare tempi di inattività. Se necessita solo di analisi storiche, la funzione di cronologia avanzata delle query di IBM cattura i piani delle query, gli accessi alle tabelle e le autenticazioni fallite.

Se da un lato risulta utile per le indagini retrospettive, la traccia integrata offre filtri limitati, nessun mascheramento e nessun sistema di allerta in tempo reale. Colmare tali lacune solitamente implica il dispiegamento di una piattaforma di auditing dedicata.

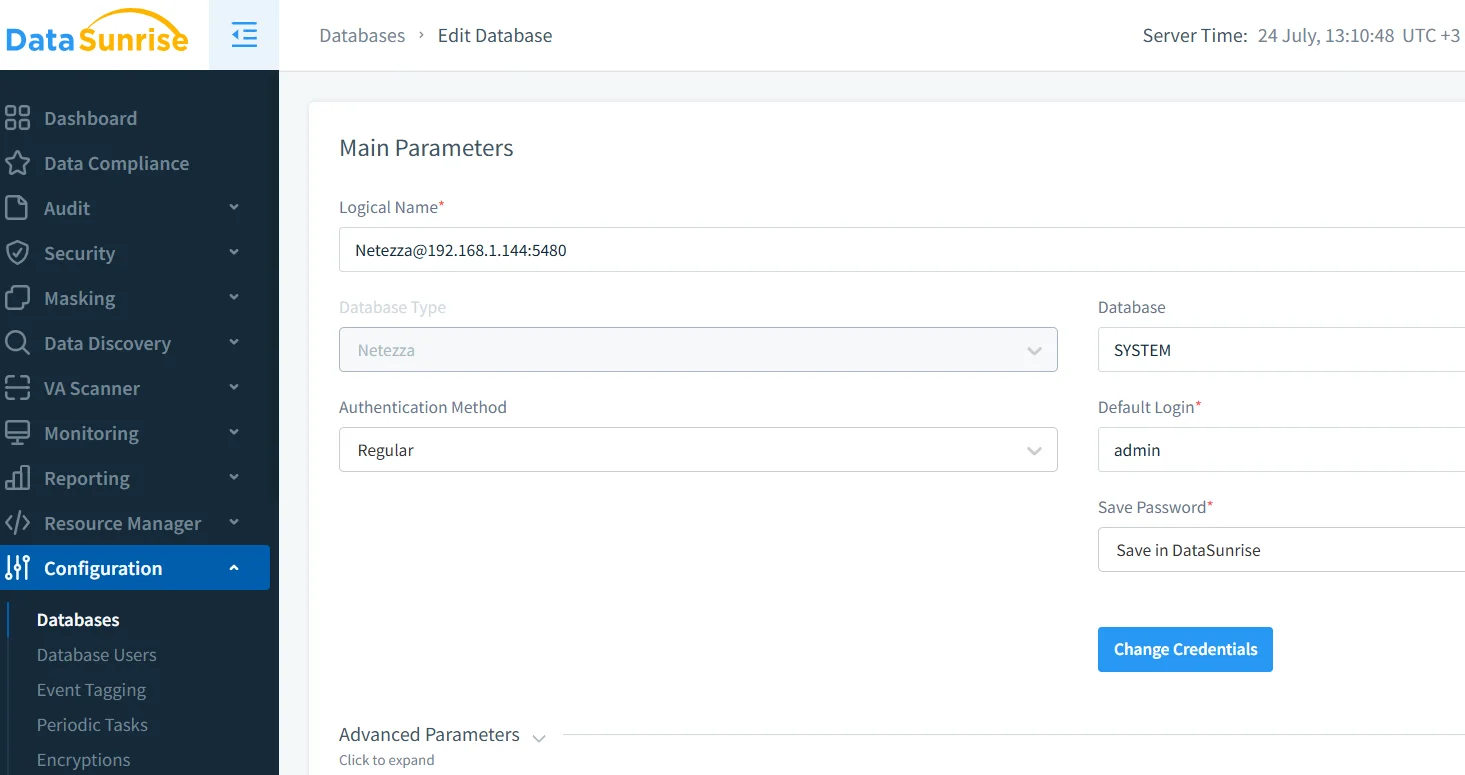

Configurare un’Istanza Netezza in DataSunrise

Dopo aver indirizzato il Suo host Netezza al proxy inverso di DataSunrise, apra la schermata Configurazione → Istanze, inserisca i dettagli della connessione e verifichi le credenziali. Il proxy verifica il percorso di rete, crea un account di servizio e etichetta l’istanza affinché le regole di audit e di mascheramento sappiano dove applicarsi.

Creare una Regola di Audit

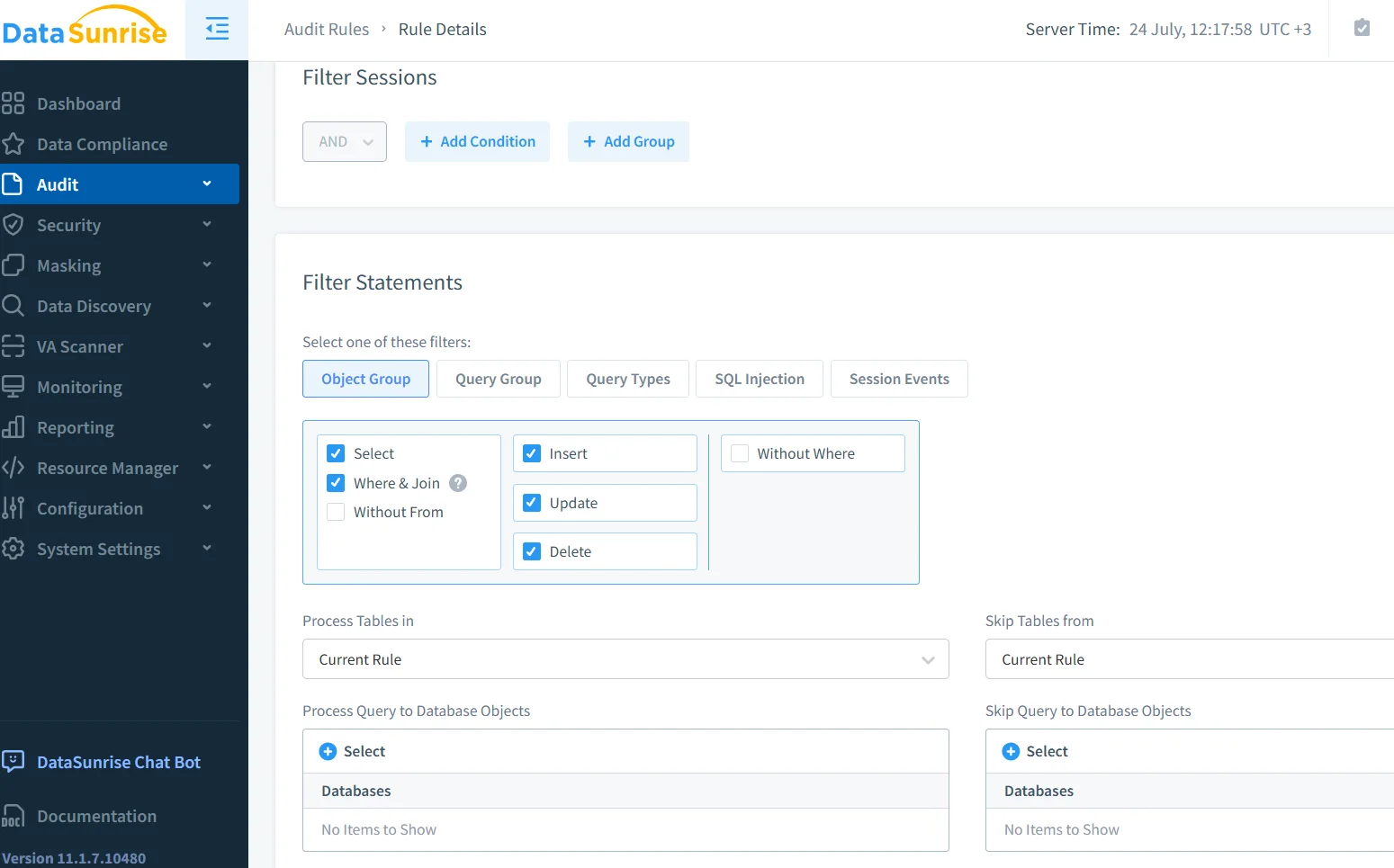

All’interno di Audit → Regole, scelga Aggiungi Regola e specifichi le sessioni di cui ha interesse—ad esempio tutte le chiamate dal cluster di inferenza GenAI—oppure limiti l’ambito a uno schema specifico. L’interfaccia Le consente di selezionare in un’unica operazione i tipi di istruzioni e i gruppi di oggetti, in modo che SELECT, UPDATE, DELETE e INSERT ricevano una copertura identica.

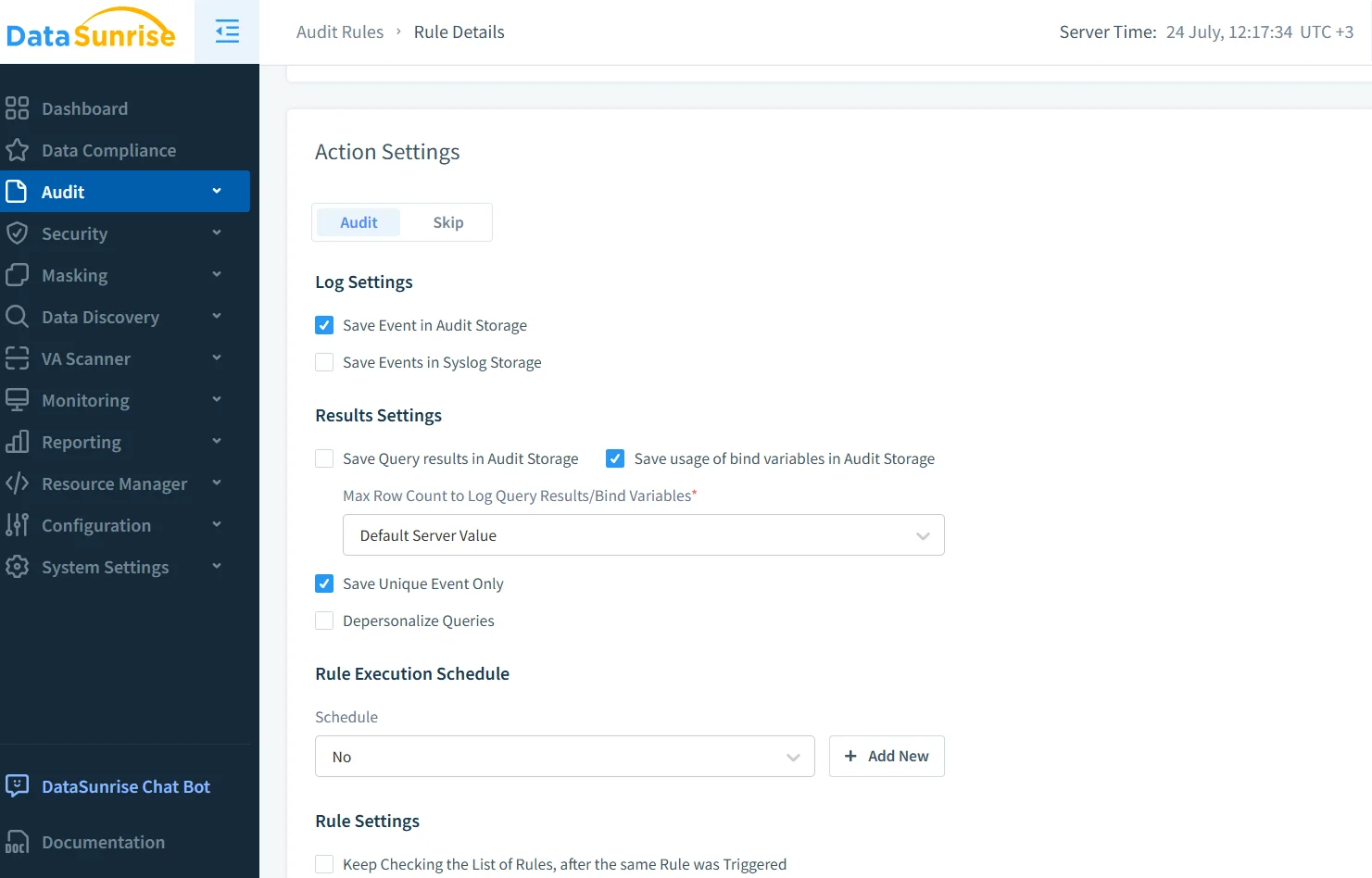

Ottimizzare Azioni e Log

Successivamente, decida fino a che punto approfondire il log. Molti team registrano l’intero SQL insieme alle variabili di binding, memorizzano solo le prime cento righe di un set di risultati e consentono a DataSunrise di unire i duplicati in modo che l’utilizzo del disco rimanga prevedibile. Gli orari possono raggruppare il traffico a basso rischio in batch orari, lasciando gli oggetti critici in acquisizione in tempo reale. I flag di depersonalizzazione crittografano il PII prima che esso lasci il proxy.

Avvisi in Tempo Reale

Poiché DataSunrise opera in linea, può inviare una notifica immediata nel momento in cui un LLM richiede i numeri delle carte. Slack, Microsoft Teams e i canali SIEM si integrano tutti tramite il sistema di abbonati integrato, descritto nella guida su l’invio di eventi a Teams. Un analista della sicurezza riceve il contesto—testo della query, ID utente, IP di origine—entro pochi secondi e può scegliere di bloccare, mascherare o consentire l’istruzione in futuro.

Il Mascheramento Dinamico Mantiene Puliti i Set di Addestramento

Gli audit completi sono fondamentali, tuttavia i log da soli non impediscono la fuoriuscita di dati durante l’addestramento dei modelli. Il Mascheramento Dinamico dei Dati intercetta le risposte, sostituisce le colonne sensibili con pseudonimi o costanti e inoltra il risultato sanificato all’applicazione. Quando un analista esamina in seguito i log, questi mostrano ancora i valori originali (ovviamente controllati per accesso), ma la pipeline GenAI non li visualizza mai. L’approfondimento sul mascheramento dinamico dei dati illustra le strategie per la rivelazione condizionale e la sostituzione preservante il formato.

Scoprire Prima, Poi Proteggere

Se non sa dove si trovano i dati PII o PHI, non può mascherarli. La scansione di discovery di DataSunrise attraversa ogni tabella, etichetta le colonne in base alla sensibilità e trasferisce tali tag direttamente nei modelli di regole. Il risultato è una mappa dinamica degli asset ad alto rischio, semplificando sia l’ambito dell’audit sia i report di conformità. I dettagli sono disponibili nella guida alla data discovery.

Un’Architettura Guidata dalla Conformità

Che si tratti di GDPR, HIPAA, PCI DSS o SOX, ogni framework pone in definitiva domande simili: chi ha visualizzato i dati, cosa ha visto e se l’accesso fosse giustificato? Il compliance manager di DataSunrise raggruppa le evidenze in report pronti per essere inviati, riducendo di giorni i tempi di preparazione dell’audit. Maggiori informazioni su tale processo sono disponibili nella pagina di conformità SOX.

In Sintesi

Come eseguire l’audit di IBM Netezza non è più un mistero: raccoglie i log nativi per una visibilità di base, posiziona DataSunrise in prima linea per un’ispezione approfondita, automatizza gli avvisi, applica il mascheramento e mantiene aggiornate le scansioni di discovery. Il risultato è una piattaforma GenAI che soddisfa i data scientist curiosi senza turbare il CISO—o il regolatore.

Per una guida passo‑per‑passo, visiti la guida completa all’Audit Guide oppure prenoti una sessione pratica tramite la pagina demo.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora