Mascheramento Dati in Amazon OpenSearch

Il mascheramento dati in Amazon OpenSearch è un metodo pratico per ridurre l’esposizione di dati sensibili senza interrompere i flussi di lavoro di ricerca, analisi e osservabilità su cui i team si basano. I cluster OpenSearch spesso raccolgono eventi di autenticazione, log di attività dei clienti, frammenti di payload applicativi e telemetria operativa. Questi set di dati frequentemente includono informazioni personali identificabili (PII), identificatori di account, indirizzi IP e altri elementi regolamentati, talvolta incorporati all’interno di messaggi di log non strutturati o JSON nidificati.

AWS fornisce la piattaforma gestita per il servizio Amazon OpenSearch, ma la responsabilità della conformità rimane all’organizzazione che gestisce i dati. In termini di conformità, non importa che i dati siano “solo nei log”. Se sono indicizzati e ricercabili, sono soggetti a governance e aspettative di audit.

Questo articolo spiega cos’è il mascheramento dati, perché OpenSearch necessita di mascheramento oltre ai controlli di accesso nativi e come DataSunrise abilita il mascheramento dinamico, la definizione di policy guidata dalla scoperta, auditing e reportistica per ambienti OpenSearch.

Cosa Significa il Mascheramento Dati per OpenSearch

A livello generale, il mascheramento dati sostituisce valori sensibili con rappresentazioni più sicure mantenendone però l’usabilità. A differenza della crittografia a riposo (che protegge lo storage), il mascheramento protegge ciò che gli utenti effettivamente vedono nei risultati delle query. Una panoramica utile è disponibile qui: Cos’è il Mascheramento Dati.

In OpenSearch, il mascheramento è particolarmente prezioso perché:

- Gli indici spesso contengono documenti semi-strutturati con campi sensibili sparsi nei payload.

- I dashboard e gli alert richiedono spesso un ampio accesso in lettura per mantenere le operazioni attive.

- Una volta consentita la query, restituire valori grezzi può violare il principio del minor privilegio.

Perché i Controlli Nativi di OpenSearch Non Sono Sufficienti

Amazon OpenSearch supporta modelli solidi di autenticazione e autorizzazione, e molte organizzazioni utilizzano controlli di accesso granulari per limitare l’accesso a indici o campi specifici. Tuttavia, il solo controllo di accesso non risolve la questione della “visibilità necessaria”. In molti casi, agli utenti è richiesto di interrogare un indice per svolgere il proprio lavoro, ma non hanno bisogno di vedere identificatori personali grezzi nell’output.

Questo è il gap che il mascheramento colma: preserva la visibilità operativa (rilevanza della ricerca, aggregazioni, dashboard) riducendo l’esposizione dei valori sensibili.

Mascheramento Dinamico vs. Statico per Amazon OpenSearch

Una strategia efficiente di mascheramento generalmente combina due approcci:

- Mascheramento dinamico (maschera al momento della query): i valori vengono trasformati quando restituiti al richiedente, in base all’identità, al ruolo o al contesto. Vedi Mascheramento Dinamico dei Dati.

- Mascheramento statico (maschera a riposo per copie): i valori vengono trasformati nei dataset esportati o nelle copie non di produzione utilizzate per test, analisi o sviluppo. Vedi Mascheramento Statico dei Dati.

Nei contesti OpenSearch, il mascheramento dinamico è spesso la vittoria più rapida perché protegge immediatamente i percorsi di accesso in produzione, senza necessità di ricostruire pipeline o mantenere indici paralleli.

Come DataSunrise Abilita il Mascheramento per Amazon OpenSearch

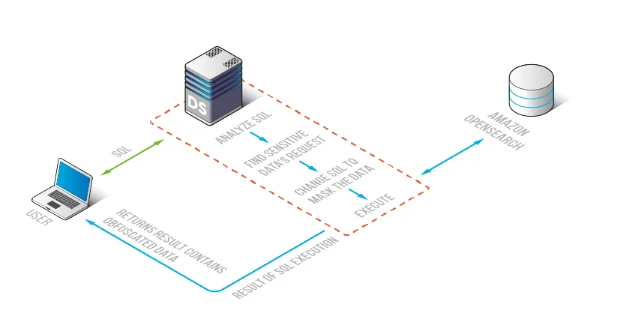

DataSunrise offre un livello centralizzato di sicurezza e conformità che può applicare regole di mascheramento, auditing e reportistica in modo coerente negli ambienti OpenSearch. Il flusso di lavoro tipico è il seguente:

- Scoprire campi e pattern sensibili attraverso gli indici.

- Limitare le policy a indici, documenti e campi che necessitano effettivamente protezione.

- Applicare regole di mascheramento dinamico ai risultati delle query basate su utenti/ruoli e intento di accesso.

- Auditare tutte le attività rilevanti e generare evidenze pronte per la conformità.

DataSunrise applica regole di mascheramento in modo che le query OpenSearch rimangano funzionali mentre i valori sensibili risultano offuscati nei risultati.

Passo 1: Scoprire i Dati Sensibili in OpenSearch

Le regole di mascheramento sono efficaci solo quanto l’inventario dati. I dati OpenSearch cambiano costantemente: nuovi campi appaiono, le pipeline evolvono e i log di debug “temporanei” diventano permanenti. La scoperta automatizzata è il modo più affidabile per mantenere il passo.

DataSunrise Data Discovery aiuta a identificare pattern sensibili, inclusa la PII, attraverso indici e documenti OpenSearch. I risultati della scoperta possono direttamente indirizzare quali oggetti devono essere governati e quali campi devono essere mascherati.

Il mascheramento guidato dalla scoperta supporta inoltre programmi regolamentati allineati con le normative per la conformità dei dati e framework comuni come GDPR, HIPAA e PCI DSS.

Passo 2: Limitare il Mascheramento agli Indici e Campi Giusti

Un errore operativo frequente è applicare controlli di sicurezza troppo ampi e compromettere i dashboard. Il mascheramento deve essere limitato con precisione: solo dove esistono valori sensibili, e solo per i ruoli che non dovrebbero vedere valori grezzi.

Questo approccio è più facile da realizzare se affiancato a un chiaro controllo accessi basato sui ruoli (RBAC) e al principio del minimo privilegio. Il programma di conformità può essere gestito centralmente tramite il Compliance Manager.

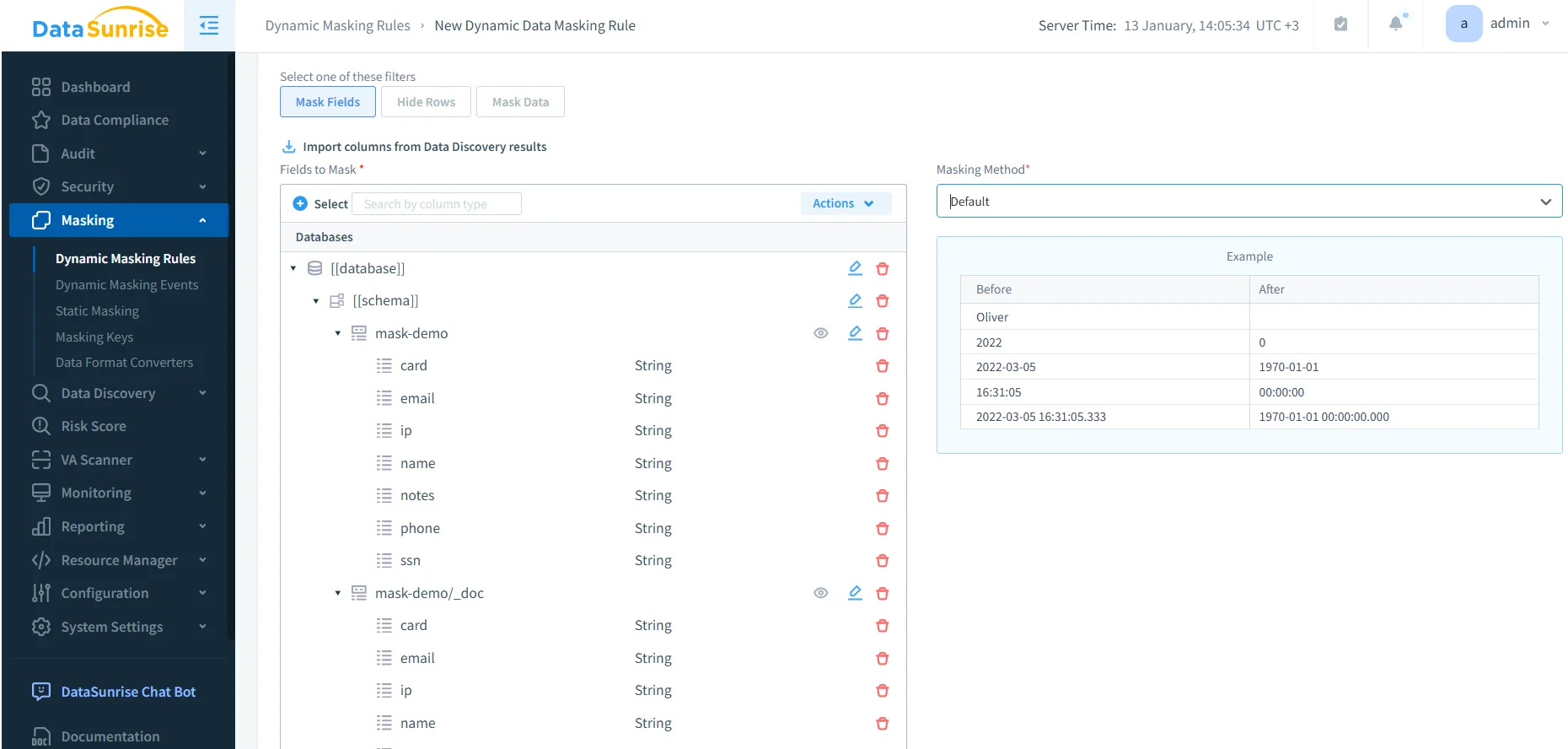

Passo 3: Configurare Regole di Mascheramento Dinamico

Le regole di mascheramento dinamico definiscono come i valori sensibili vengano trasformati al momento della query. A seconda del modello di governance, il mascheramento può essere applicato a ruoli specifici (es. analisti di supporto), ambienti (produzione vs staging) o fonti di query. Gli esiti comuni del mascheramento includono completa redazione, mascheramento parziale o normalizzazione in cui rimane visibile solo l’informazione minima necessaria.

Creare una regola di mascheramento dinamico: seleziona i campi da mascherare e scegli il metodo di mascheramento per i dati OpenSearch governati.

In pratica, i programmi di mascheramento di successo includono:

- Targeting a livello di campo: mascherare solo i campi che contengono valori sensibili.

- Visibilità consapevole del ruolo: consentire ai ruoli privilegiati di vedere i valori completi quando giustificato, e mascherare per tutti gli altri.

- Applicazione deterministica: risolvere sovrapposizioni di policy con un ordine di valutazione prevedibile.

Quando si applicano più controlli, l’applicazione coerente dipende dalla precedenza delle regole. DataSunrise supporta un comportamento deterministico tramite la priorità delle regole.

Passo 4: Auditare l’Accesso Mascherato e Conservare le Evidenze

Il mascheramento è un controllo di sicurezza, ma la conformità richiede prove. Devi dimostrare che i valori sensibili sono stati protetti e che l’accesso è stato registrato in modo coerente tra gli ambienti.

DataSunrise fornisce un audit dati centralizzato, registri di audit dettagliati e tracce di audit immutabili. Per la supervisione continua, il monitoraggio dell’attività del database aiuta a identificare pattern insoliti come tentativi di estrazioni massive, ricerche ripetute di campi sensibili o fonti di accesso anomale.

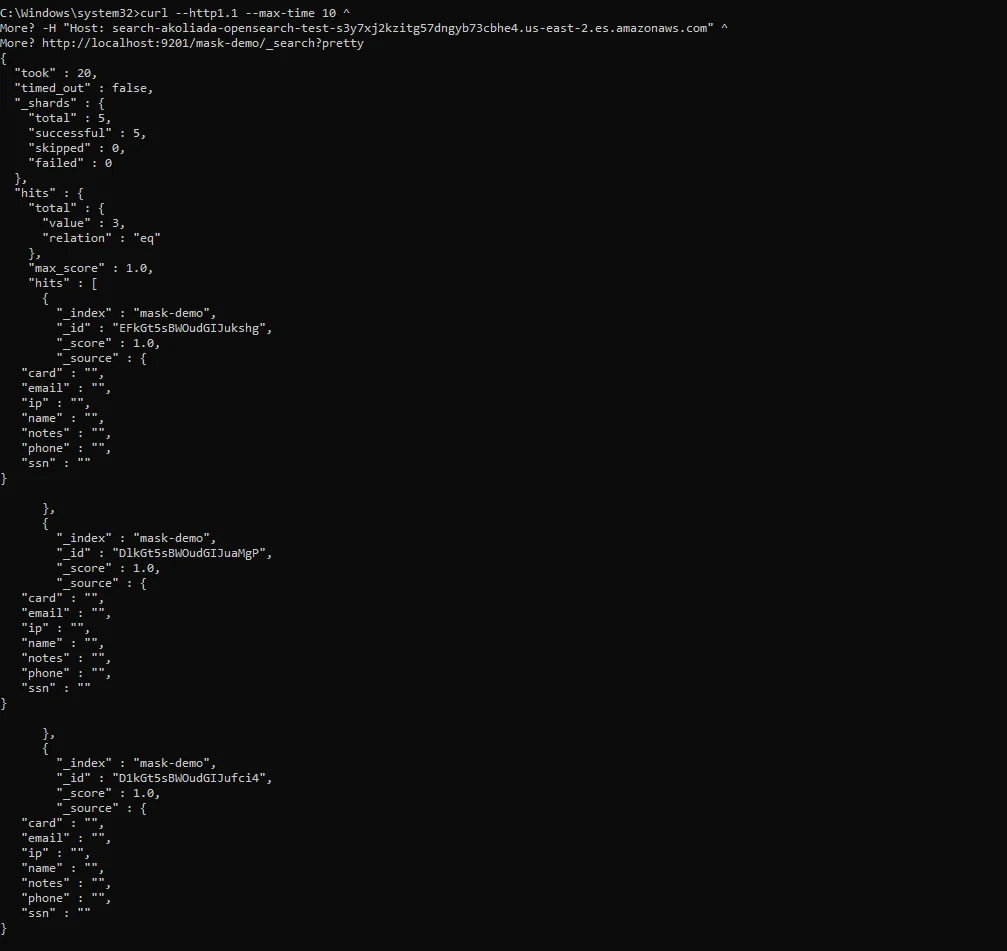

Auditare l’accesso mascherato: i risultati delle query mostrano valori offuscati mentre l’attività rimane tracciabile per indagini e audit.

AWS fornisce inoltre funzionalità di logging a livello di servizio come riferimento base. Vedi log di audit Amazon OpenSearch. Tuttavia, i programmi di conformità spesso richiedono evidenze coerenti e punti di controllo unificati su più ambienti e percorsi di accesso.

Rafforzare il Mascheramento con Controlli di Sicurezza Preventivi

Il mascheramento riduce l’esposizione, ma non dovrebbe essere l’unica linea di difesa. I programmi efficaci combinano il mascheramento con controlli preventivi che riducono il rischio da abusi, configurazioni errate e derive.

- Regole del firewall per database per bloccare pattern di query abusivi.

- Valutazione delle vulnerabilità per rilevare debolezze di configurazione e derive.

- Protezione continua dei dati per mantenere i controlli attivi mentre gli ambienti OpenSearch evolvono.

Reportistica: Trasformare i Controlli di Mascheramento in Prove di Conformità

Gli auditor raramente accettano un semplice “abbiamo abilitato il mascheramento” come prova. Vogliono evidenze che i controlli esistono, sono applicati coerentemente e rimangono attivi nel tempo. DataSunrise supporta il packaging delle evidenze di conformità tramite la generazione di report che consolida risultati di scoperta, policy di mascheramento e attività di audit in output pronti per la revisione.

Conclusione: Rendere il Mascheramento in OpenSearch Operativo, Non Occasionale

Il mascheramento dati in Amazon OpenSearch è un controllo pratico e ad alto impatto per ridurre l’esposizione di dati sensibili mantenendo funzionali ricerca e analisi. L’approccio più efficace combina scoperta, applicazione mirata di policy, mascheramento dinamico a query e raccolta di evidenze pronte per audit—così la conformità resta continua invece che reattiva.

Per esplorare le opzioni di implementazione, consulta la panoramica di DataSunrise, confronta le modalità di deployment e inizia con una demo o un download per la valutazione.