Mascheramento Dinamico dei Dati in Vertica

Il Mascheramento Dinamico dei Dati in Vertica consente alle organizzazioni di proteggere le informazioni sensibili in tempo reale senza modificare gli schemi del database o duplicare i set di dati. Vertica è comunemente utilizzata come piattaforma di analytics ad alte prestazioni per reporting, data science e processi di grande scala. Di conseguenza, le stesse tabelle spesso servono molti consumatori diversi: analisti, dashboard BI, pipeline ETL e workload di machine learning. Senza controlli appropriati, valori sensibili come nomi, numeri di carta o dettagli di contatto possono facilmente apparire nei risultati delle query.

Gli approcci statici alla protezione dei dati, come viste create manualmente o copie mascherate delle tabelle, non scalano negli ambienti Vertica. Gli schemi evolvono, le proiezioni si moltiplicano e nuovi utenti acquisiscono accesso frequentemente. Il mascheramento dinamico dei dati affronta questa sfida applicando la protezione al momento della query, assicurando che i valori sensibili siano nascosti in base alla policy, non in base a come i dati sono archiviati, e si allinea ai più ampi requisiti di sicurezza dei dati.

In Vertica, dove le prestazioni e la concorrenza sono critiche, il mascheramento dinamico deve operare in modo trasparente ed efficiente. Per questo molte organizzazioni dispiegano un livello esterno di mascheramento che intercetta le query SQL e riscrive i risultati prima che i dati raggiungano il client, spesso come parte di un monitoraggio centralizzato dell’attività del database.

Perché il Mascheramento Dinamico è Essenziale in Vertica

L’architettura colonnare di Vertica e il modello a proiezioni sono ottimizzati per analytics veloci, non per una redazione dei dati fine-grained. Una singola colonna logica può apparire in molteplici proiezioni, e le query analitiche spesso recuperano set di risultati molto grandi. Una volta che una query restituisce dati, Vertica stesso non distingue tra valori sensibili e non sensibili.

Diversi scenari comuni aumentano il rischio di esposizione dei dati:

- Utenti BI che esportano risultati di query contenenti identificatori personali.

- Data scientist che esplorano dataset clienti in editor SQL o notebook.

- Job ETL che spostano dati in sistemi downstream senza filtrare le colonne sensibili.

- Cluster Vertica condivisi da team interni e appaltatori esterni.

Il controllo degli accessi basato sui ruoli da solo non può gestire questi casi. RBAC decide chi può interrogare una tabella, ma non decide quali valori all’interno di quella tabella dovrebbero essere visibili. Il mascheramento dinamico dei dati colma questa lacuna applicando dinamicamente protezione a livello di colonna, basandosi sul contesto, e integra il controllo accessi basato sui ruoli piuttosto che sostituirlo.

Per un’analisi più approfondita su come Vertica archivia e accede internamente ai dati, consulta la documentazione ufficiale architettura di Vertica.

Come Funziona il Mascheramento Dinamico dei Dati con Vertica

Il mascheramento dinamico dei dati per Vertica è tipicamente implementato usando un’architettura basata su proxy. Le applicazioni client si connettono a un gateway di mascheramento anziché connettersi direttamente a Vertica. Ogni query SQL passa attraverso questo gateway, dove le policy vengono valutate prima dell’esecuzione.

Il motore di mascheramento esegue diversi passaggi:

- Analizza l’istruzione SQL e identifica le colonne referenziate.

- Verifica se una di queste colonne è classificata come sensibile.

- Valuta le regole di mascheramento basate su utente, applicazione e contesto di connessione.

- Riscrive il set di risultati in modo che i valori sensibili siano mascherati.

Le tabelle Vertica e le proiezioni sottostanti rimangono invariate. Il mascheramento avviene solo nei risultati restituiti, preservando le prestazioni ed evitando la duplicazione dei dati. Questo modello di applicazione è allineato alle strategie centralizzate di conformità dei dati.

Questo approccio è coerente con i principi descritti nelle best practice per la sicurezza dei dati e con framework di conformità moderni come il GDPR.

Configurazione delle Regole di Mascheramento Dinamico in Vertica

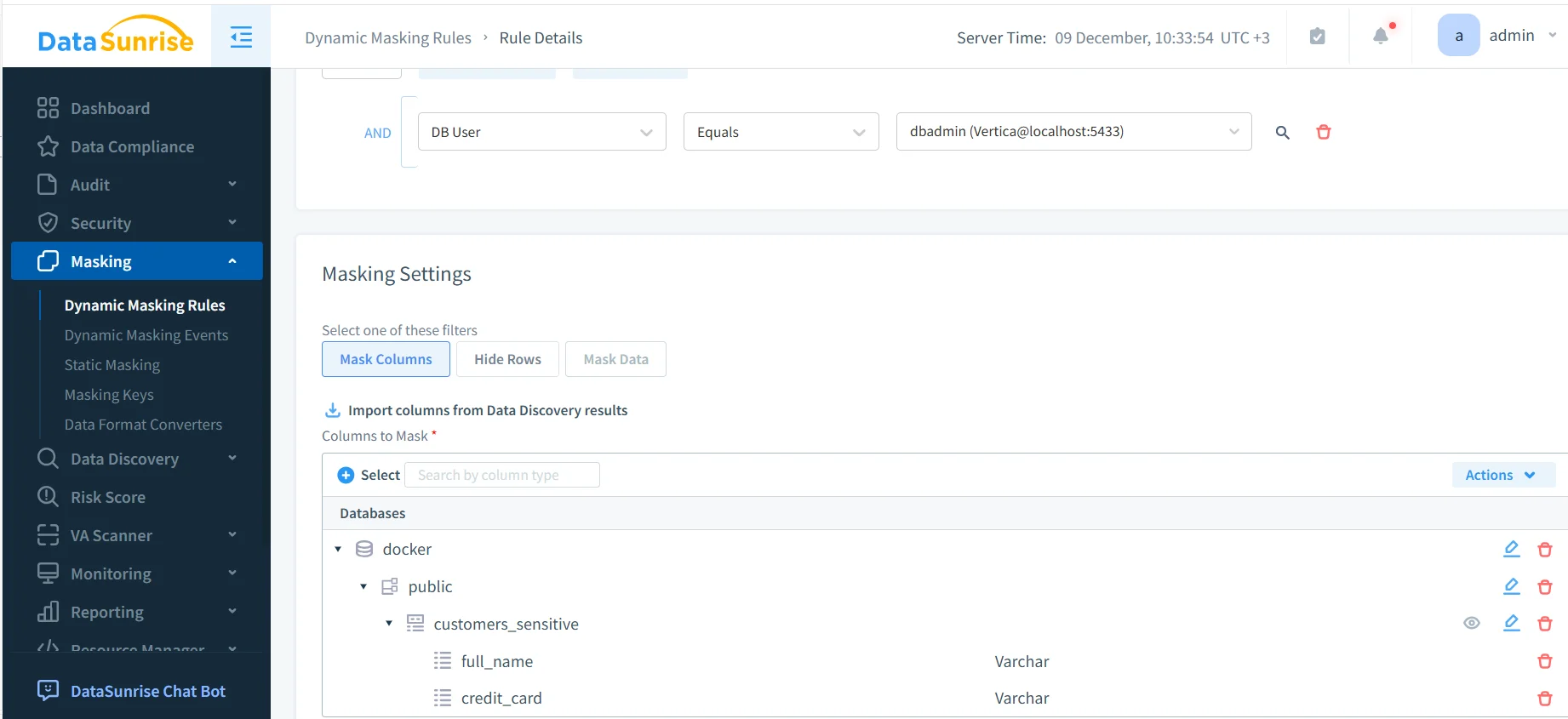

Lo screenshot seguente mostra una regola di mascheramento dinamico configurata per un’istanza di database Vertica. In questo esempio, la regola si applica a un utente specifico del database e riguarda colonne sensibili individuate precedentemente.

Impostazioni di mascheramento dinamico per colonne sensibili di Vertica.

In questa configurazione, l’amministratore seleziona il database, lo schema e la tabella contenenti dati sensibili. Colonne come full_name e credit_card sono aggiunte esplicitamente alla regola di mascheramento. Una volta attiva la regola, questi campi vengono automaticamente mascherati ogni volta che un utente non autorizzato interroga la tabella.

Le regole di mascheramento possono essere personalizzate in diversi modi:

- Applicate solo a specifici utenti o ruoli del database.

- Applicate solo quando le query provengono da determinate applicazioni.

- Utilizzare formati di mascheramento differenti a seconda della sensibilità.

Risultati delle Query Mascherate in Pratica

Dal punto di vista dell’utente, il mascheramento dinamico non modifica il modo in cui vengono scritte le query. Analisti e applicazioni emettono query SQL standard e Vertica le esegue normalmente. La differenza appare solo nei valori restituiti.

Ad esempio, considera la seguente query:

/*

SELECT

id,

full_name,

SUBSTR(email, 1, 5) AS email_prefix,

credit_card,

phone

FROM customers_sensitive;

*/

Senza mascheramento, questa query restituirebbe nomi reali, numeri di carta e dettagli telefonici. Con il mascheramento dinamico abilitato, utenti non privilegiati vedono invece valori mascherati o pseudonimizzati.

È importante notare che aggregazioni, join e filtri continuano a funzionare correttamente. Gli analisti possono ancora raggruppare, contare e analizzare i dati, ma i valori sensibili non appaiono mai in testo chiaro, preservando l’applicazione del principio del privilegio minimo.

Audit e Visibilità per Query Mascherate

Il mascheramento dinamico da solo non è sufficiente per la compliance. Le organizzazioni devono anche dimostrare che il mascheramento è stato applicato in modo coerente e corretto. Qui interviene l’auditing.

Ogni query mascherata genera un record di audit che include:

- L’utente del database e l’applicazione client.

- L’istruzione SQL eseguita.

- Quale regola di mascheramento è stata attivata.

- Tempo e contesto dell’esecuzione.

Questi record formano una traccia di audit centralizzata che i team di compliance possono esaminare durante controlli interni o audit esterni. Invece di analizzare molteplici tabelle di sistema Vertica, i team ottengono una vista unificata degli accessi ai dati e degli eventi di protezione, supportando la cronologia delle attività del database.

Questo modello di audit integra il monitoraggio dell’attività del database e semplifica la raccolta delle prove per regolamentazioni come HIPAA e SOX.

Mascheramento Dinamico vs Altri Approcci di Protezione

| Approccio | Come Funziona | Limitazioni in Vertica |

|---|---|---|

| Tabelle mascherate statiche | Creare copie con dati sensibili rimossi | Duplicazione dati, manutenzione elevata, deriva dello schema |

| Viste SQL | Esposizione di colonne mascherate tramite viste predefinite | Bypassate da query ad-hoc, fragili nel tempo |

| Solo RBAC | Restrizione accesso a livello di tabella o schema | Nessuna protezione a livello di colonna, nessuna logica contestuale |

| Mascheramento dati dinamico | Riscrittura dei risultati al momento della query | Richiede livello esterno di applicazione |

Migliori Pratiche per il Mascheramento Dinamico dei Dati in Vertica

Per ottenere il massimo valore dal mascheramento dinamico dei dati, i team seguono generalmente queste prassi:

- Inizia con la classificazione. Usa la scoperta per mappare prima i campi sensibili.

- Tieni le policy centralizzate. Evita di disperdere la logica di mascheramento nelle viste.

- Testa con query reali. Valida il mascheramento usando carichi di lavoro simili alla produzione.

- Monitora costantemente. Revisiona regolarmente le tracce di audit e gli indicatori di rischio.

Conclusione

Il Mascheramento Dinamico dei Dati in Vertica permette alle organizzazioni di proteggere informazioni sensibili senza sacrificare flessibilità analitica o prestazioni. Applicando il mascheramento al momento della query, i team evitano soluzioni fragili come tabelle copiate o viste personalizzate.

Combinato con auditing centralizzato, gestione delle policy e scoperta automatizzata, il mascheramento dinamico fornisce una base scalabile per analytics sicuri in Vertica. Consente alle organizzazioni di espandere con fiducia l’accesso ai dati, sapendo che le informazioni sensibili restano protette in ogni query e workload.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora