Registro di Audit di MariaDB

Le organizzazioni moderne raccolgono terabyte di dati operativi ogni giorno, ma nulla è più rivelatore — o più sensibile — del Registro di Audit di MariaDB. Se implementato correttamente, il log degli audit si trasforma da una semplice casella di controllo normativa a un sensore di sicurezza vivente, che rivela continuamente usi impropri, minacce interne e deragioni nella conformità. Nell’era dell’intelligenza artificiale generativa (GenAI), il valore di tale sensore cresce esponenzialmente: i modelli linguistici di grandi dimensioni possono ora analizzare gli eventi, individuare anomalie e persino raccomandare contromisure automatizzate. Questo articolo esplora come strutturare una strategia di audit robusta e a prova di futuro per MariaDB, coprendo l’analisi in tempo reale, il mascheramento dinamico, la scoperta dei dati, il logging nativo e la maggiore visibilità offerta da una piattaforma specializzata come DataSunrise — il tutto mantenendo il focus incentrato sul Registro di Audit di MariaDB.

Perché il Registro di Audit di MariaDB è più importante che mai

I regolatori richiedono prove che tu sappia chi ha toccato quale riga e quando, ma l’imperativo aziendale è molto più ampio. Un flusso di audit ben ottimizzato supporta l’architettura Zero-Trust, alimenta l’analisi comportamentale e accelera le indagini sugli incidenti. Con l’aumentare dell’automazione nelle attività di ricognizione da parte degli attori malevoli, i difensori devono rispondere con una telemetria intelligente. Il Registro di Audit di MariaDB fornisce proprio quella telemetria, catturando tentativi di accesso, DDL, DML e — quando configurato correttamente — il testo delle query. La sua granularità è paragonabile a quella di pgaudit di PostgreSQL, tuttavia l’impatto sulle prestazioni rimane contenuto se si filtra per eventi ad alto rischio.

L’audit in tempo reale incontra la scoperta dei dati e il mascheramento dinamico

Archiviare i log non basta; la velocità di interpretazione fa la differenza tra contenimento e compromissione. Abbina il plugin di audit lato server di MariaDB a pipeline di streaming (ad esempio, rsyslog -> Fluent Bit -> Apache Kafka) per ottenere una rilevazione in meno di un secondo. Una volta attivo il flusso continuo, due pratiche ne amplificano il valore:

- Scoperta dei dati classifica automaticamente quali tabelle contengono dati personali (PII) o dati di pagamento. Conoscere il dominio dei dati ti permette di dare priorità agli avvisi. Una breve introduzione è disponibile nella panoramica sulla scoperta dei dati di DataSunrise.

- Mascheramento dinamico protegge i campi sensibili al momento della query, impedendo movimenti laterali anche dopo il furto delle credenziali. Il concetto è spiegato nella pagina di DataSunrise sul mascheramento dinamico dei dati.

Intercalando i metadati relativi alla scoperta e al mascheramento con il Registro di Audit di MariaDB, ogni riga viene elevata da “cosa è successo” a “perché è rilevante adesso”.

GenAI per analisi di sicurezza intelligenti

I modelli di linguaggio di grandi dimensioni eccellono nell’estrarre schemi da testi rumorosi e semi-strutturati — l’esatta configurazione di un record di audit. Alimentare i log in GenAI consente di ottenere:

- Valutazione del rischio: Un modello può etichettare gli eventi come a basso, medio o critico basandosi su indizi contestuali (amministrazione fuori orario, cancellazioni di massa, ecc.).

- Playbook per la ricerca delle minacce: Riassunti basati su chat accelerano i flussi di lavoro del SOC.

- Suggerimenti per l’auto-remediation: I modelli linguistici possono proporre nuove regole per il firewall o per il principio del minimo privilegio.

Di seguito viene presentato un esempio minimale che carica gli ultimi 500 eventi di audit, invia un prompt a un LLM e stampa un riassunto ordinato per rischio:

import os, openai, pandas as pd

from sqlalchemy import create_engine

conn = create_engine(os.getenv("DB_DSN"))

df = pd.read_sql(

'SELECT event_time, user_host, command_type, query_text ' \

'FROM security.audit_log ORDER BY event_time DESC LIMIT 500',

conn

)

prompt = (

"Classifica questi eventi di audit di MariaDB per livello di rischio e suggerisci una singola contromisura per i primi tre elementi ad alto rischio:\n" +

df.to_json(orient='records')[:3900] # rispetta i limiti dei token

)

openai.api_key = os.getenv("OPENAI_API_KEY")

response = openai.ChatCompletion.create(

model="gpt-4o-mini",

messages=[{"role": "user", "content": prompt}]

)

print(response.choices[0].message.content)

La stessa tecnica funziona quando i log sono archiviati in MariaDB stesso o esportati in un data warehouse — GenAI rimane agnostico rispetto al backend.

Suggerimento: L’articolo di DataSunrise su LLM e strumenti ML per la sicurezza dei database offre indicazioni progettuali per scalare questo approccio.

Abilitare l’audit nativo in MariaDB (quasi come PostgreSQL)

Configurare l’auditing lato server in MariaDB risulta familiare per gli amministratori che hanno già configurato il pgaudit di PostgreSQL. Aggiungi il plugin di audit e definisci cosa desideri registrare:

Individua o crea il file di opzioni di MariaDB (ad esempio

/etc/my.cnfo/etc/mysql/mariadb.conf.d/50-server.cnf).Sotto la sezione

[mysqld], aggiungi:plugin_load_add=server_audit server_audit_logging=ON server_audit_events=QUERY,CONNECT log_output=FILE # oppure TABLE per l'archiviazione nel database # Messa a punto opzionale server_audit_file_path=/var/log/mysql/audit.log server_audit_excl_users=backup server_audit_incl_users=app_userRiavvia il servizio:

systemctl restart mariadb(oservice mysql restartsui sistemi più vecchi).Verifica:

SHOW VARIABLES LIKE 'server_audit%';e osserva il log in tempo reale per confermare che gli eventi vengano registrati.

Gli amministratori che preferiscono ulteriori indicazioni possono fare riferimento a tutorial esterni, come la documentazione di MariaDB su Configurazione del Plugin Audit, la guida di Severalnines Utilizzare il Plugin Audit di MariaDB per la Sicurezza dei Database, la guida pragmatica di Virtual‑DBA Guida Pratica all’Auditing in MariaDB e il walkthrough pratico di Tunnelix Attivare il Registro di Audit di MariaDB. Questi approfondimenti illustrano percorsi di installazione alternativi — come l’uso di INSTALL PLUGIN a runtime —, suggerimenti per la rotazione dei log e benchmark prestazionali reali.

Internamente, questo è lo stesso plugin di audit server documentato nella MariaDB Knowledge Base ufficiale. Poiché la configurazione risiede in file di opzioni standard, puoi gestirla tramite versionamento insieme all’Infrastructure‑as‑Code e applicarla in modo coerente sia su macchine on‑premise che in cloud.

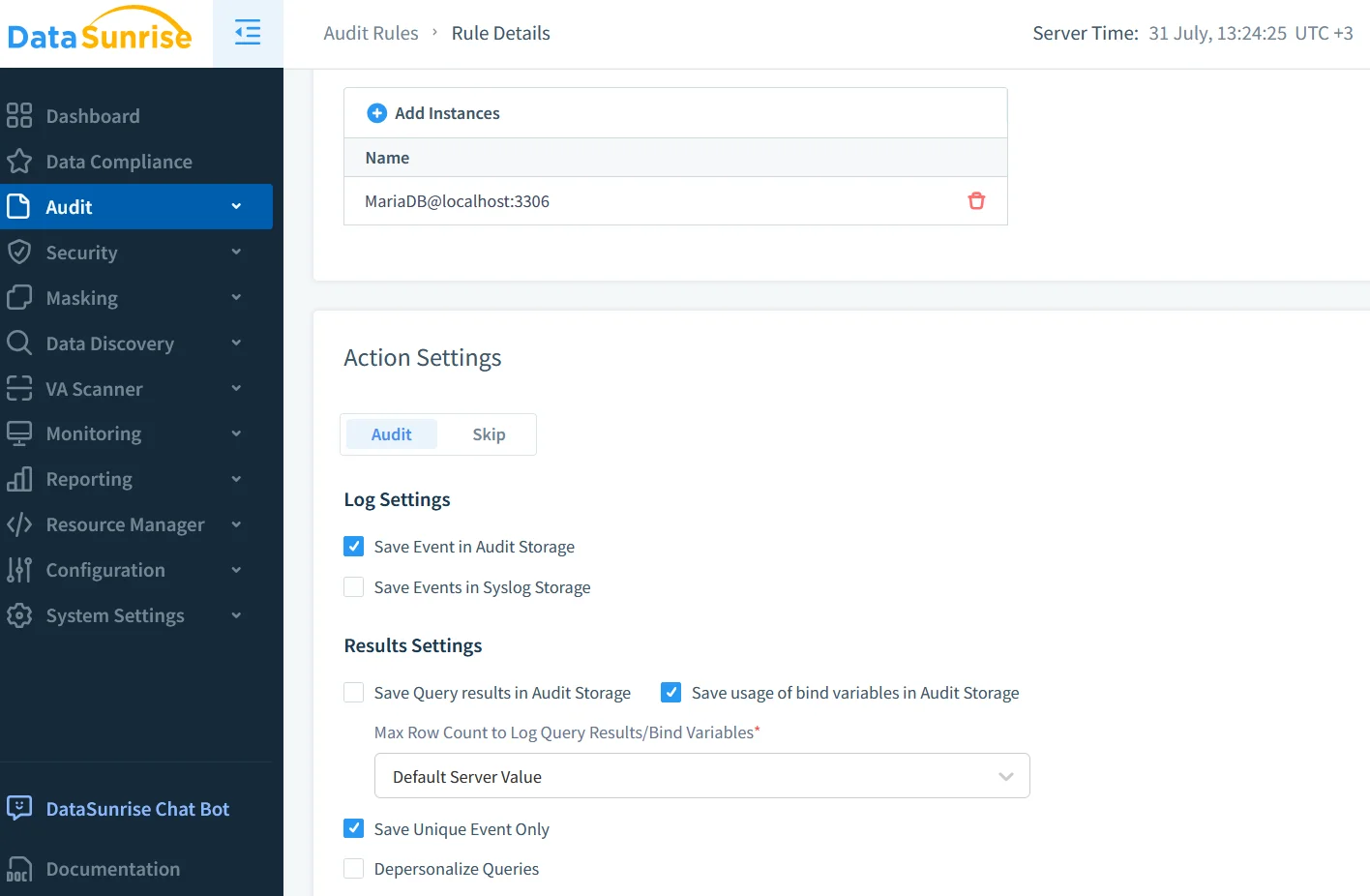

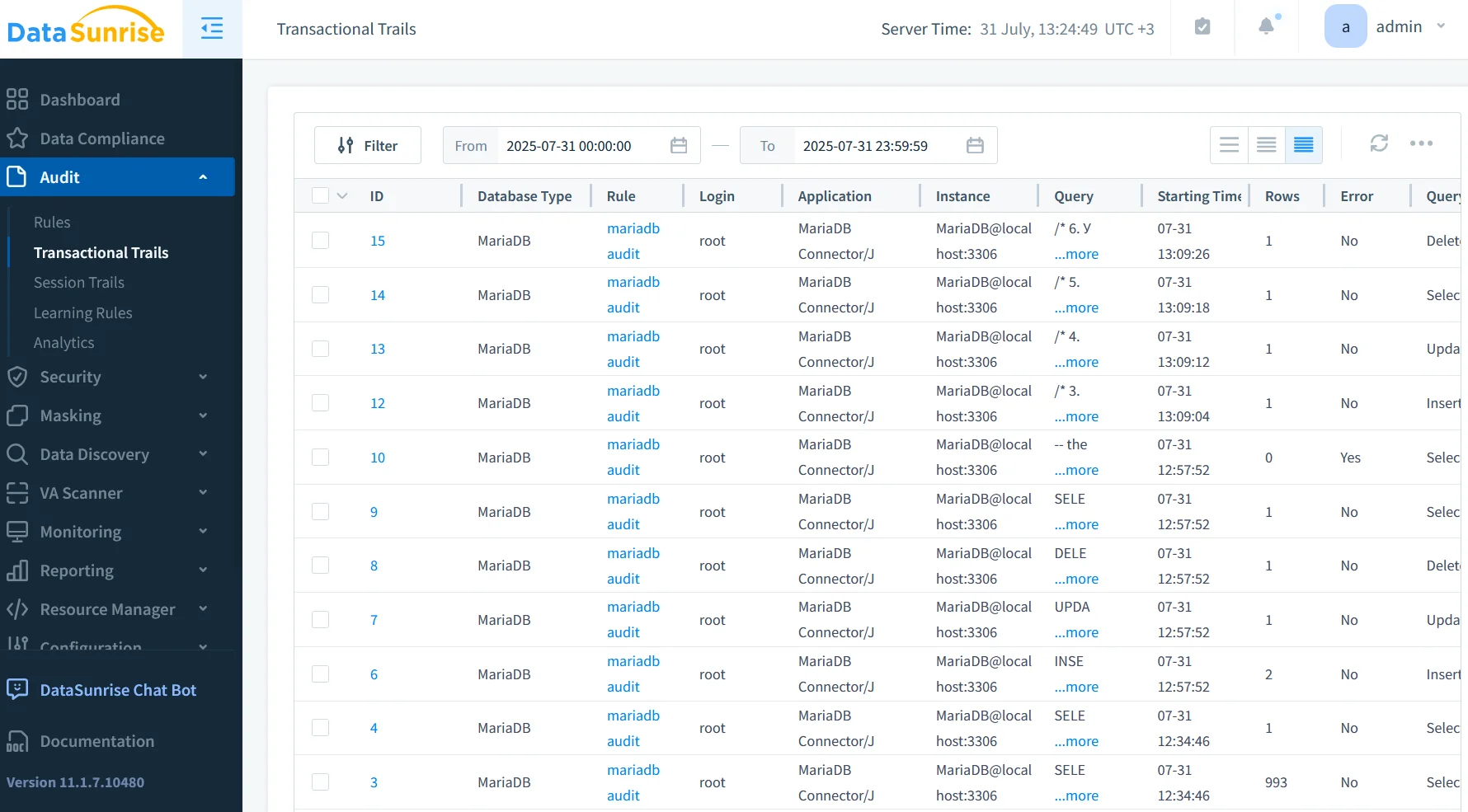

Estendere la visibilità con DataSunrise Audit

L’audit nativo cattura una grande quantità di segnali, ma a volte è necessaria una correlazione cross‑platform, un mascheramento basato sulle policy o una conservazione a lungo termine che superi i limiti della piattaforma. Il proxy DataSunrise aggiunge questi livelli senza modificare il codice dell’applicazione.

- Traccia di audit unificata: Gli eventi di MariaDB vengono integrati con quelli di PostgreSQL, Snowflake o MongoDB nel registro di audit di DataSunrise, permettendo analisi centralizzate.

- Policy contestuali: Regole granulari applicano il principio del minimo privilegio, come descritto nella guida alle Regole di Audit.

- Pannelli di conformità allineati con il GDPR e altre normative mostrano mappe di calore che corrispondono esattamente ai nomi degli oggetti di MariaDB.

Un’implementazione tipica prevede l’inserimento del proxy inverso di DataSunrise tra l’applicazione e il database, sia come container side‑car, appliance fisico o VM nel tuo stack di orchestrazione preferito. Aggiorna la stringa di connessione del database per puntare al proxy e lascia che DataSunrise inoltri il traffico, arricchendo gli eventi con ulteriore contesto.

Mantenere la conformità senza rallentare

I test di prestazioni mostrano che, limitando server_audit_events a QUERY e CONNECT, il sovraccarico rimane al di sotto del 5 %. Quando è richiesta una latenza inferiore al millisecondo, prendi in considerazione il logging tramite l’handler FILE e lo spostamento della raccolta tramite un log shipper come Filebeat o rsyslog. La ricerca di DataSunrise su prestazioni dei database per l’archiviazione degli audit discute strategie di I/O che mantengono il throughput anche sotto carichi di lavoro intensi.

Infine, ricorda che i log da soli non equivalgono alla conformità. I regolatori cercano controlli preventivi, come il mascheramento dinamico; controlli di tipo investigativo, come l’alerting in tempo reale; e controlli correttivi, come la terminazione automatica delle sessioni. Combinare il Registro di Audit di MariaDB con la scoperta, il mascheramento e il triage potenziato dalla GenAI chiude questo ciclo.

Conclusione

Il Registro di Audit di MariaDB si è evoluto da un semplice resoconto delle istruzioni a una telecamera di sicurezza ad alta risoluzione — una che osserva in tempo reale, etichetta ciò che vede tramite GenAI e fornisce le prove richieste dai consigli di amministrazione. Che tu faccia affidamento esclusivamente sul logging nativo o instradi il traffico attraverso DataSunrise, il percorso è lo stesso: raccogli eventi ricchi di informazioni, arricchiscili con contesto e lascia che sistemi intelligenti li trasformino in azioni. Con il mascheramento dinamico che protegge i dati al momento dell’accesso e la scoperta dei dati che ti tiene informato sui rischi, la conformità passa da un onere reattivo a un vantaggio proattivo. Ora è il momento di abbracciare questo vantaggio e lasciare che il registro di audit lavori in modo più intelligente, non solo più intensamente.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora