Log di Audit SAP HANA

Mantenere i dati sicuri non significa più chiuderli, ma osservarli in ogni byte mentre si spostano. Il SAP HANA Audit Log rappresenta la cronologia principale di questo movimento. Dai sistemi di trading ad alta frequenza alle analisi per il settore sanitario, questo log spiega chi ha toccato cosa, quando e come. Nel 2025 le organizzazioni hanno compreso che una semplice traccia di audit non è sufficiente: adesso velocità, contesto e intelligenza automatizzata definiscono un monitoraggio efficace. Questo articolo esplora come pipeline di audit in tempo reale, mascheramento dinamico dei dati, scoperta dei dati e GenAI rafforzino il SAP HANA Audit Log, e confronta l’audit nativo con la visibilità aggiuntiva offerta da DataSunrise Database Security.

Insight Istantaneo: Pipeline di Audit in Tempo Reale

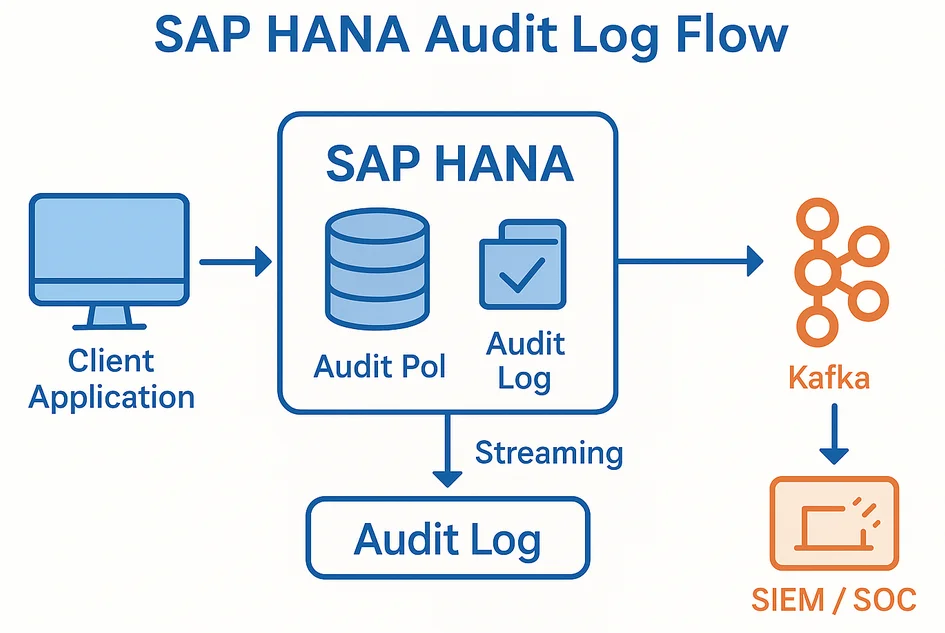

I millisecondi contano quando gli utenti interni copiano tabelle di carte di credito o quando un malware inizia a criptare i record dei pazienti. SAP HANA scrive già gli eventi di audit in un buffer veloce in memoria prima di trasferirli nella tabella _SYS_AUDIT_000. Queste righe possono essere trasmesse ad Apache Kafka o Amazon Kinesis quasi immediatamente dopo la loro creazione. I team che adottano DataSunrise aggiungono un ulteriore flusso: la piattaforma correla il testo SQL con la fonte di rete e invia notifiche in tempo reale su Slack o Microsoft Teams—senza la necessità di polling SIEM. Gli analisti passano da report batch periodici a dashboard in diretta, dove improvvisi picchi di UPDATE o tentativi di accesso falliti scatenano immediatamente misure di contenimento.

Mascheramento Dinamico dei Dati: Mostrare Solo Ciò che Conta

L’audit è reattivo se non è accompagnato da controlli preventivi. SAP HANA ha introdotto il mascheramento a livello di colonna tramite la clausola MASKED WITH, descritta nella guida ufficiale di SAP HANA. DataSunrise applica lo stesso concetto a livello di proxy con il mascheramento dinamico dei dati. Il motore di regole ispeziona il risultato e riscrive i campi sensibili per ruoli non autorizzati. Il log di audit registra sia la decisione di mascheramento sia l’accesso in chiaro, rendendo evidente quali identità hanno effettivamente visualizzato i dati PII in testo semplice.

-- Maschera tutto tranne le ultime quattro cifre di un numero di previdenza sociale

ALTER TABLE HR.EMPLOYEES

ALTER ("SSN" MASKED WITH (RIGHT("SSN", 4) FOR ROLE HR_FULL));

Poiché il mascheramento viene applicato al volo, gli sviluppatori e gli strumenti di BI rimangono compatibili, mentre i regolatori vedono le prove che le informazioni riservate non sono mai state esposte ad occhi non autorizzati.

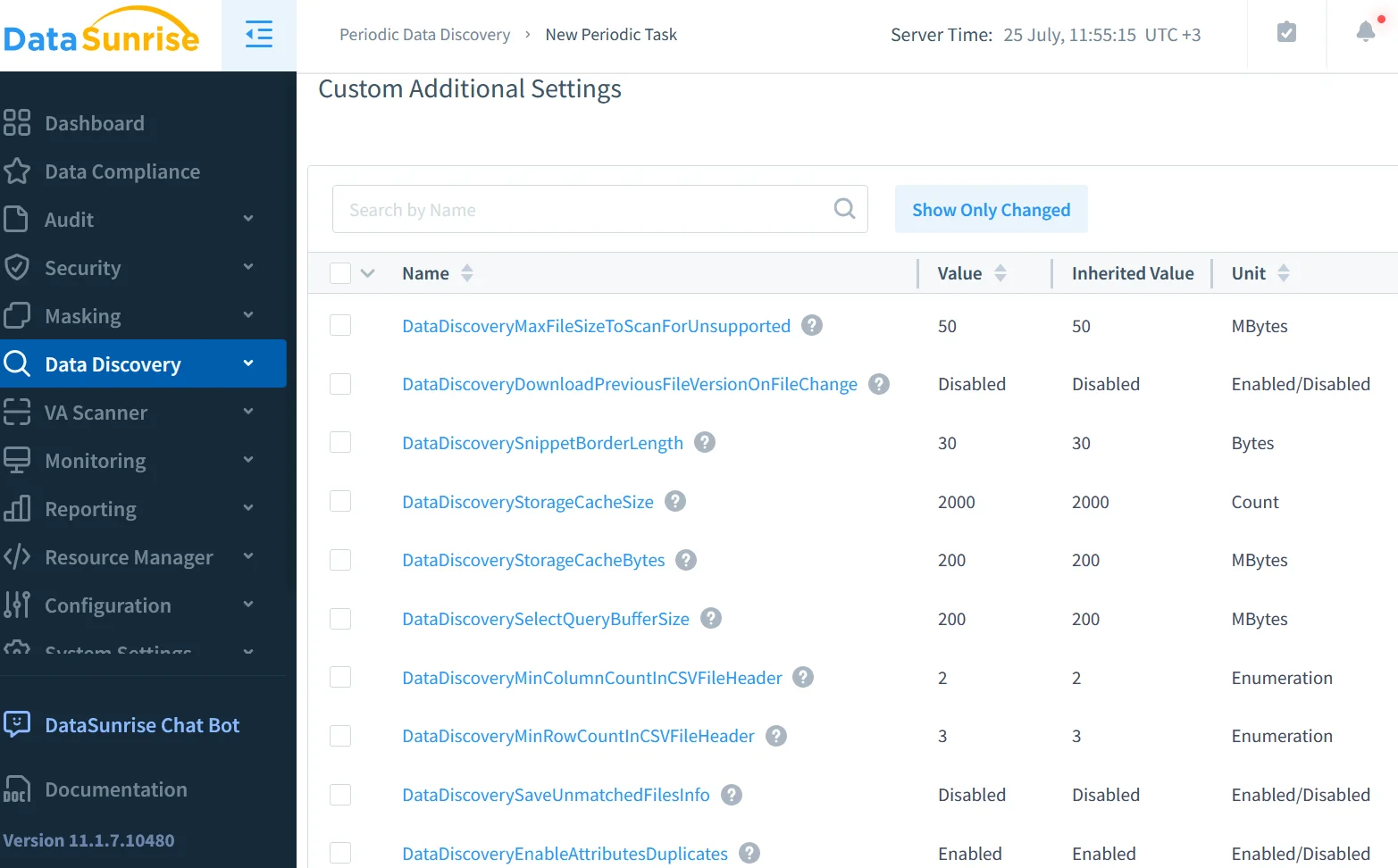

Scoperta dei Dati: Mappare gli Asset Sensibili

Le organizzazioni non possono proteggere i dati che non sanno di possedere. SAP HANA include funzioni di pattern‑matching che individuano i formati tipici di carte di credito e documenti d’identità, ma i valori sensibili spesso si nascondono in colonne di testo libero personalizzate o in schemi appena creati. DataSunrise integra uno scanner esterno per la scoperta dei dati che attraversa ogni catalogo, applica la classificazione NLP e etichetta gli oggetti ad alto rischio. Queste etichette ritornano al SAP HANA Audit Log, così che ogni evento mostri immediatamente se abbia interessato una tabella sensibile. La scoperta diventa quindi un controllo preventivo che guida le politiche di mascheramento e i filtri di audit.

Sicurezza e Conformità: Dal GDPR al PCI DSS

Che la richiesta provenga da un CISO interno o da un revisore esterno, la risposta deve avere origine nel log di audit: “Mi mostri ogni utente che ha accesso agli indirizzi dei clienti il 15 luglio 2025.” SAP HANA fornisce i timestamp e il testo SQL; DataSunrise arricchisce il record con le baselines del comportamento utente e la geolocalizzazione. Insieme formano lo stack probatorio che soddisfa il GDPR, PCI DSS, HIPAA, SOX e innumerevoli leggi regionali. Fondamentale, DataSunrise può generare riepiloghi in PDF programmati tramite il suo motore di reportistica, eliminando le complicazioni con i fogli di calcolo che in passato assorbivano i team di audit nelle settimane precedenti la certificazione.

Configurare il Log di Audit Nativo di SAP HANA

A partire da SPS 06, l’attivazione dell’audit è una procedura SQL in due fasi documentata nella guida SAP HANA Cockpit:

-- 1) Attivare l'audit globale

ALTER SYSTEM ALTER CONFIGURATION ('global.ini','SYSTEM')

SET ('auditing configuration','global_auditing_state') = 'true'

WITH RECONFIGURE;

-- 2) Catturare ogni istruzione DML nel database

CREATE AUDIT POLICY log_all_dml

WHEN 'CREATE','UPDATE','DELETE' ON DATABASE

ENABLE;

-- 3) Persistire gli eventi in una tabella interna per uno storage scalabile

ALTER SYSTEM ALTER CONFIGURATION ('global.ini','SYSTEM')

SET ('auditing configuration','auditing_log_target') = 'TABLE'

WITH RECONFIGURE;

Le tabelle di audit, archiviate nel livello Native Storage Extension (NSE), come spiegato nella documentazione SAP sulla gestione NSE, mantengono la memoria ad accesso rapido libera per i carichi OLTP. Un analista può verificare l’attivazione della policy eseguendo:

SELECT * FROM SYS.AUDIT_LOG

WHERE ACTION_NAME = 'UPDATE'

ORDER BY EVENT_TIME DESC;

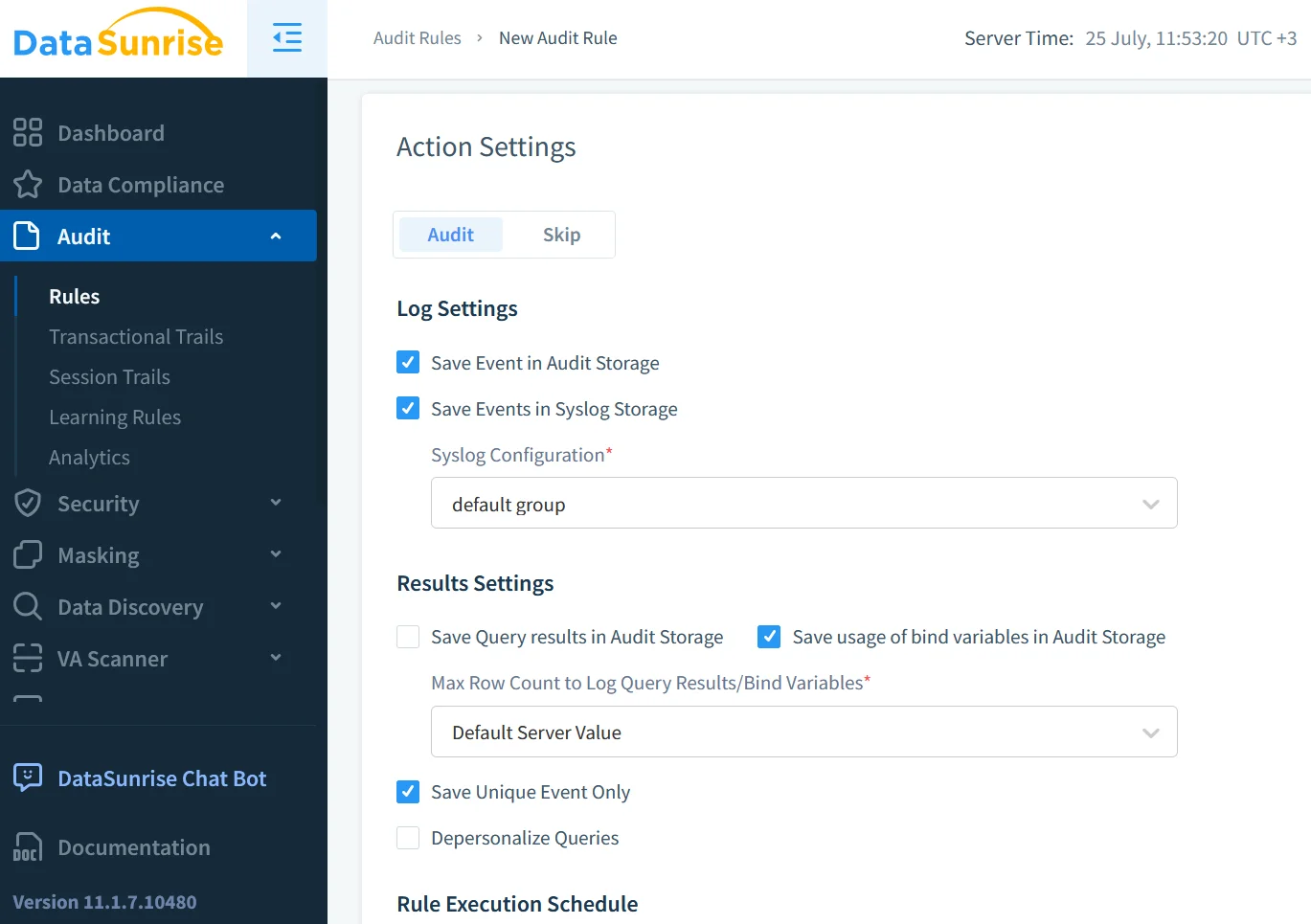

Audit Centralizzato con DataSunrise

Scalare l’audit su decine di tenant SAP HANA—e forse istanze PostgreSQL o Snowflake—richiede un unico piano di controllo. DataSunrise opera come un reverse proxy: il traffico scorre attraverso il gateway, che registra, classifica e, se necessario, blocca le query prima che raggiungano il database. L’attivazione dell’audit è un’operazione con pochi clic nell’interfaccia web, oppure una chiamata scriptata all’endpoint /api/v5/audit descritto nella guida all’audit. La piattaforma:

- Aggiunge il contesto di rete (IP, versione TLS, SNI) a ogni istruzione SQL.

- Esegue analisi del comportamento con rilevatori basati su LLM per individuare anomalie.

- Trasmette i log su S3, Azure Blob o ClickHouse per una conservazione a lungo termine a costi contenuti.

Poiché le regole di DataSunrise sono file YAML sotto controllo di versione, le pipeline DevSecOps possono testare e distribuire nuove politiche esattamente come il codice applicativo.

GenAI nel SOC: Imparare dal Flusso di Audit

I modelli di linguaggio di grandi dimensioni stanno passando dall’hype dimostrativo alla produzione all’interno dei centri di operazioni di sicurezza. Invece di scansionare le dashboard riga per riga, un analista può chiedere a un modello “Ci sono esportazioni di dati inusuali dopo mezzanotte?” Lo snippet seguente estrae le ultime 100 righe di audit e le invia a un’API compatibile con ChatGPT per la valutazione:

import openai, pandas as pd

from hdbcli import dbapi

conn = dbapi.connect(address="hana.prod", port=30015,

user="auditor", password="***")

logs = pd.read_sql("""

SELECT TOP 100 ACTION_NAME, USER_NAME, OBJECT_NAME,

EVENT_TIME, STATEMENT_STRING

FROM SYS.AUDIT_LOG

ORDER BY EVENT_TIME DESC

""", conn)

response = openai.ChatCompletion.create(

model="gpt-4o-audit",

messages=[{"role": "system", "content": "You are a SOC analyst."},

{"role": "user", "content": logs.to_json()}])

print(response.choices[0].message.content)

GenAI eccelle nell’offrire spiegazioni narrative: “L’utente ALICE ha eseguito 87 SELECT sulla tabella HR.PAYROLL, superando la sua media di 30 giorni del 700%.” Quel riassunto in inglese semplice ha un peso molto maggiore in un ticket di incidente rispetto al testo SQL grezzo.

Conclusione: Trasformare i Log in Azione

Il SAP HANA Audit Log non è una semplice checkbox di conformità; rappresenta la rete sensoriale per ogni decisione zero‑trust presa dall’azienda. Accoppiando le funzionalità native di SAP con il mascheramento in tempo reale, la scoperta dei dati e le analisi AI di DataSunrise, i team di sicurezza trasformano le righe di una tabella in informazioni chiare, tempestive e azionabili—proprio ciò che regolatori, dirigenti e clienti richiedono oggi.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora