Cronologia dell’Attività dei Dati in AlloyDB per PostgreSQL

Tutti gli ingegneri della sicurezza che hanno migrato carichi di lavoro su Google Cloud si chiedono alla fine: “Posso tracciare ogni interazione con i miei dati—immediatamente e in modo verificabile?” Tale domanda è al centro della Cronologia dell’Attività dei Dati in AlloyDB per PostgreSQL, la timeline viva che registra chi ha fatto cosa, dove e quando all’interno del tuo cluster. Nell’era del cloud, questa cronologia deve essere sia completa che utilizzabile: immediatamente ricercabile per la caccia alle minacce, ma sufficientemente strutturata da soddisfare i regolatori, dal GDPR al PCI‑DSS.

Di seguito esploriamo come il flusso di audit nativo di AlloyDB e il layer di monitoraggio di DataSunrise possano essere combinati con l’AI generativa (GenAI) per creare un tessuto di sicurezza che reagisca in secondi, non in giorni.

Perché la Cronologia dell’Attività dei Dati è Importante

Una cronologia delle attività attendibile trasforma righe di log grezzi in informazioni strategiche. Essa supporta:

- Risposta agli incidenti in tempo reale—rilevare abusi delle credenziali prima dell’esfiltrazione.

- Conformità continua—mappare i controlli direttamente sulle prove invece che tramite report istantanei.

- Valutazione dei dati—comprendere quali tabelle generano ricavi rispetto a quelle che esistono solo formalmente.

La knowledge base di Cronologia dell’Attività dei Dati di DataSunrise illustra come le tracce di audit alimentino l’analitica comportamentale e il punteggio di rischio, mentre Database Activity Monitoring aggiunge il motore di policy che decide quando intervenire.

Audit in Tempo Reale e Mascheramento Dinamico con GenAI

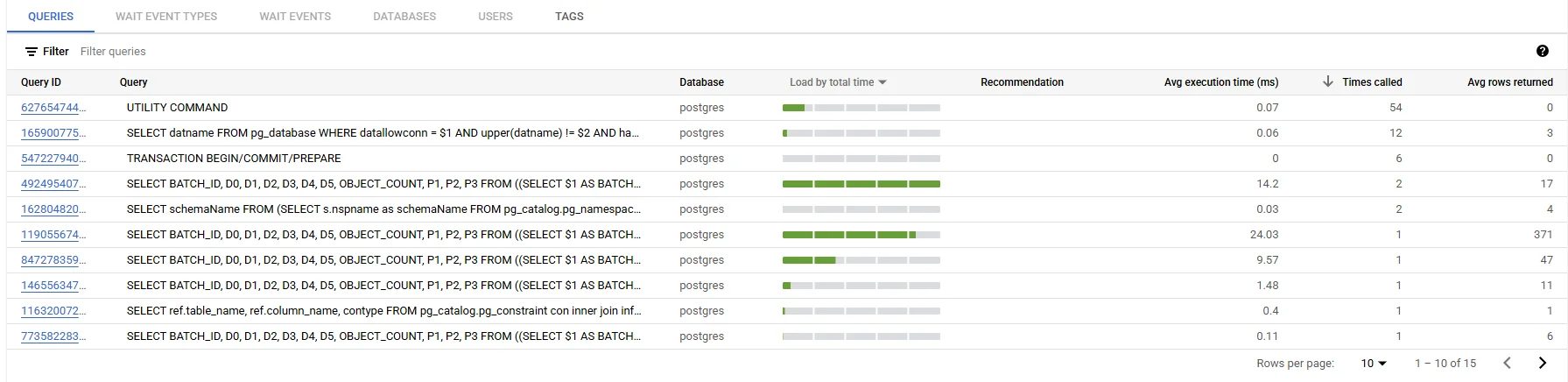

Le regole SIEM tradizionali fanno fatica a gestire gli schemi SQL ad alta cardinalità prodotti dalle applicazioni moderne. Integrando un modello GenAI leggero accanto al flusso di log, è possibile riassumere sessioni su più righe in indizi leggibili (ad esempio, “probabile esportazione in blocco delle email dei clienti”) e attivare politiche di rimedio rilevanti.

Il Mascheramento Dinamico dei Dati di DataSunrise riscrive i set di risultati al volo per gli utenti non privilegiati. Il modello può classificare una colonna come dati personali anche se essa porta un nome opaco come extra_01, attingendo a un LLM perfezionato sul tuo schema. Questa combinazione di GenAI e mascheramento protegge il valore dei dati assicurando al contempo che gli analisti vedano surrogate sicure per il business.

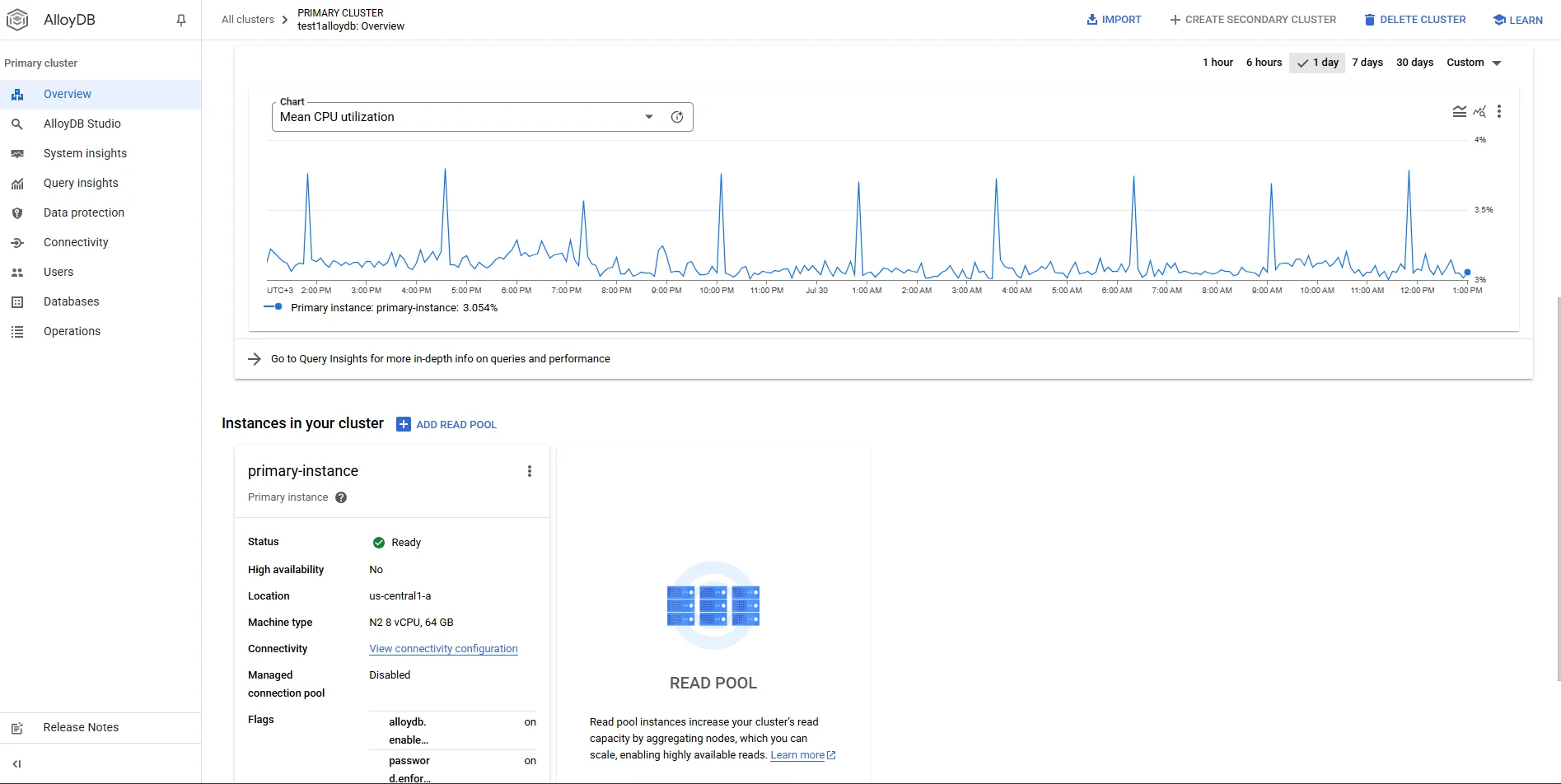

Configurazione dell’Audit Nativo su Google Cloud

AlloyDB eredita il comprovato DNA di logging di PostgreSQL, ma il deployment nativo sul cloud comporta il semplice attivare di un flag anziché modificare postgresql.conf.

Abilita il flag dell’estensione pgAudit

gcloud alloydb instances update my-prod \ --region=us-central1 \ --update-parameters=alloydb.enable_pgaudit=trueCrea l’estensione in ogni database

CREATE EXTENSION IF NOT EXISTS pgaudit; ALTER SYSTEM SET pgaudit.log = 'READ, WRITE, FUNCTION'; SELECT pg_reload_conf();

Quello è letteralmente lo stesso workflow che i veterani di Postgres conoscono, solo che viene presentato attraverso il CLI di Google Cloud. AlloyDB invia automaticamente i record in Cloud Logging, dove appaiono nei log di Accesso ai Dati (tipo di risorsa alloydb.googleapis.com/Cluster). Consulta le linee guida ufficiali su Abilitare pgAudit in AlloyDB per flag avanzati e stime del volume di log.

Per una descrizione completa delle protezioni di rete, dei confini IAM e dei valori predefiniti di cifratura, consulta le best practices di sicurezza di AlloyDB. Poiché le voci di audit viaggiano attraverso la stessa infrastruttura di base di Vertex AI e altri servizi Google, erediti le garanzie descritte nella documentazione dei Cloud Audit Logs.

Per visualizzare il flusso, apri Logs Explorer e applica il filtro:

resource.type="alloydb_cluster"

logName:"cloudaudit.googleapis.com%2Fdata_access"

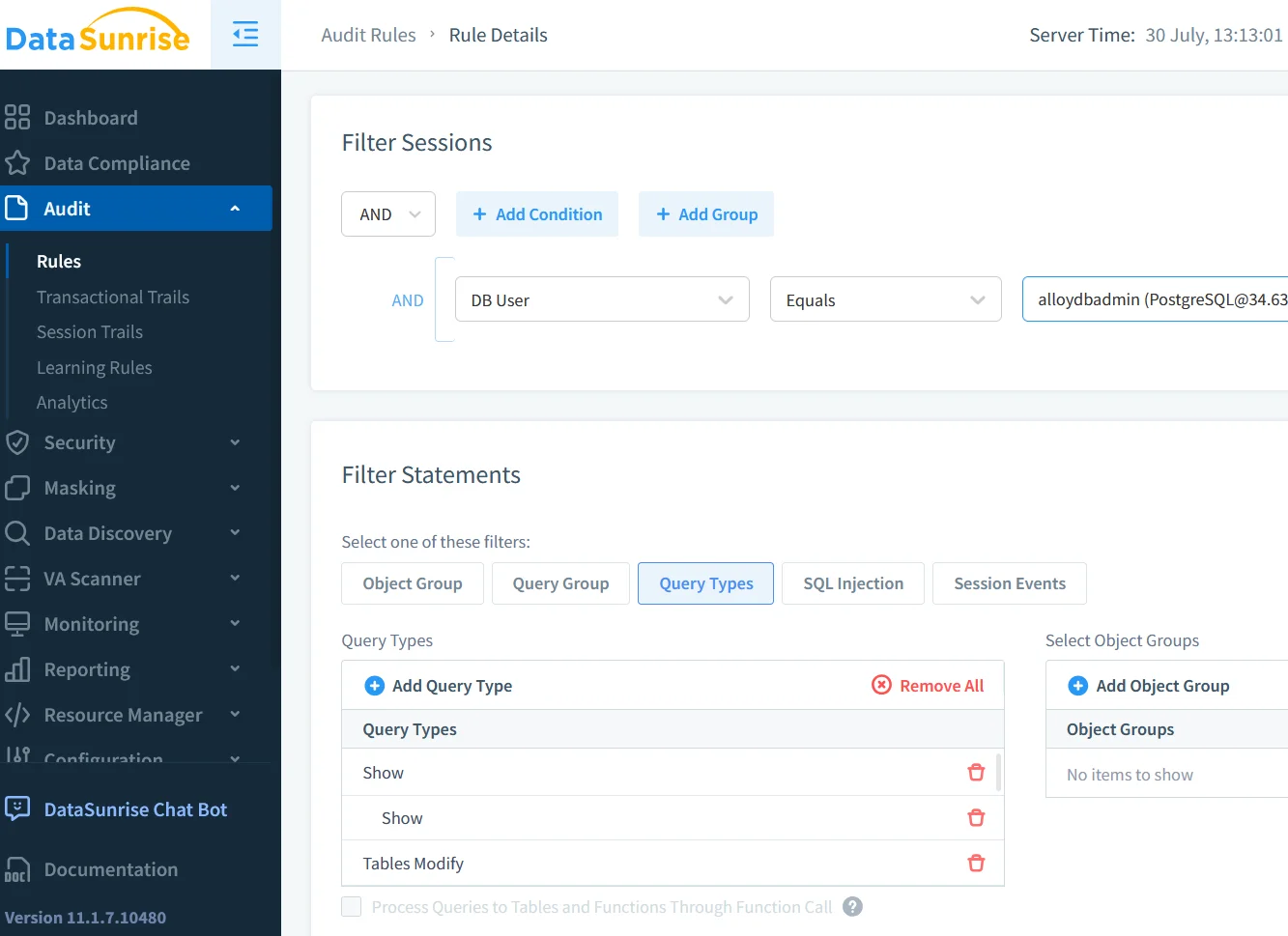

Approfondimento: Audit DataSunrise per AlloyDB

I log nativi catturano cosa è accaduto; DataSunrise si concentra su perché e su se è stata violata una policy. Distribuito come reverse proxy o side‑car su GKE, DataSunrise può arricchire ogni evento di AlloyDB con:

- Contesto utente—gruppi Active Directory, reputazione del dispositivo.

- Punteggio di rischio e approfondimenti GenAI—sfruttando strumenti LLM e ML per la sicurezza dei database.

Le corrispondenze si aggregano in un dashboard a serie temporali che alimenta report automatici di conformità e dimostra l’aderenza a Regolamenti sulla Conformità dei Dati come HIPAA e SOX.

Scoperta dei Dati, Sicurezza e Postura di Conformità

Prima di poter proteggere i dati, devi trovarli. Il crawler Data Discovery di DataSunrise esamina gli schemi di AlloyDB per PII, PHI e dati di carte, inviando tag sia a pgAudit che alle politiche di mascheramento.

I team di sicurezza applicano quindi controlli—filtri a livello di riga insieme a regole firewall consapevoli dello schema. In combinazione con Cronologia dell’Attività dei Dati in AlloyDB per PostgreSQL, questo crea un ciclo di feedback chiuso: scoperta → classificazione → policy → audit → analisi GenAI → policy aggiornata.

Poiché ogni passaggio viene registrato, gli auditor possono tracciare un controllo fino al SQL grezzo che lo ha attivato, soddisfacendo l’Articolo 30 del GDPR e la sezione 10 del PCI‑DSS—senza l’uso di fogli di calcolo.

GenAI in Azione: Esempio di Query per il Mascheramento di Dati Sensibili

Di seguito è riportata un’illustrazione minimalista che fonde pgAudit, GenAI e mascheramento in un’unica pipeline. Presupponiamo che il LLM sia stato ottimizzato per rilevare query rischiose.

-- Sessione AlloyDB

BEGIN;

SET LOCAL pgaudit.log_parameter ON;

SELECT email, card_number

FROM customers

WHERE updated_at > NOW() - INTERVAL '1 day';

COMMIT;

Una Cloud Function in streaming estrae questa voce, passa il SQL a un modello Vertex Gemini e riceve un verdetto in JSON:

{

"risk": 0.92,

"explanation": "Bulk extraction of cardholder data"

}

Se risk > 0.8, DataSunrise riscrive immediatamente la risposta:

email | card_number

---------------+--------------

[email protected] | **** **** **** 3487

Nel frattempo, un alert viene inviato su Slack con la spiegazione GenAI allegata. L’intero processo—dall’esecuzione della query al risultato mascherato, al ping su Slack e al log di conformità—solitamente si completa in meno di 400 ms in workload misurati.

Conclusione

Una Cronologia dell’Attività dei Dati in AlloyDB per PostgreSQL efficace è più di una semplice casella di controllo per la conformità—è il sistema nervoso sensoriale del tuo patrimonio dati. Attivando pgAudit, instradando i log attraverso Cloud Logging e sovrapponendo le analisi di discovery, mascheramento e GenAI di DataSunrise, i team ottengono una narrazione sempre attiva di ogni interazione con i dati. Il risultato è una risposta agli incidenti più rapida, una minore fatica degli audit e una postura di sicurezza che evolve altrettanto velocemente quanto i workload che protegge.

Che tu stia migrando sistemi OLTP mission-critical o micro-servizi AI green‑field, questo è il momento di considerare la tua traccia di audit non come un archivio tombale, ma come un bene vivente—che impara da sé ogni minuto.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora