Strumenti di Audit MySQL

Le moderne piattaforme dati operano sotto il microscopio delle normative e delle minacce informatiche. MySQL Audit Tools sono gli strumenti che permettono ai team di monitorare ogni lettura, scrittura e modifica di configurazione, nel rispetto degli obblighi per GDPR, HIPAA, PCI‑DSS e SOX. In questo articolo esaminiamo come l’audit in tempo reale, il mascheramento dinamico e la scoperta dei dati lavorino in sinergia, per poi approfondire la configurazione sia del plugin di audit nativo di MySQL che della suite DataSunrise. Durante il percorso vedrà esempi pratici di SQL, collegamenti a guide pratiche e un confronto onesto tra i set di strumenti.

Audit in Tempo Reale e Scoperta dei Dati nel Contesto

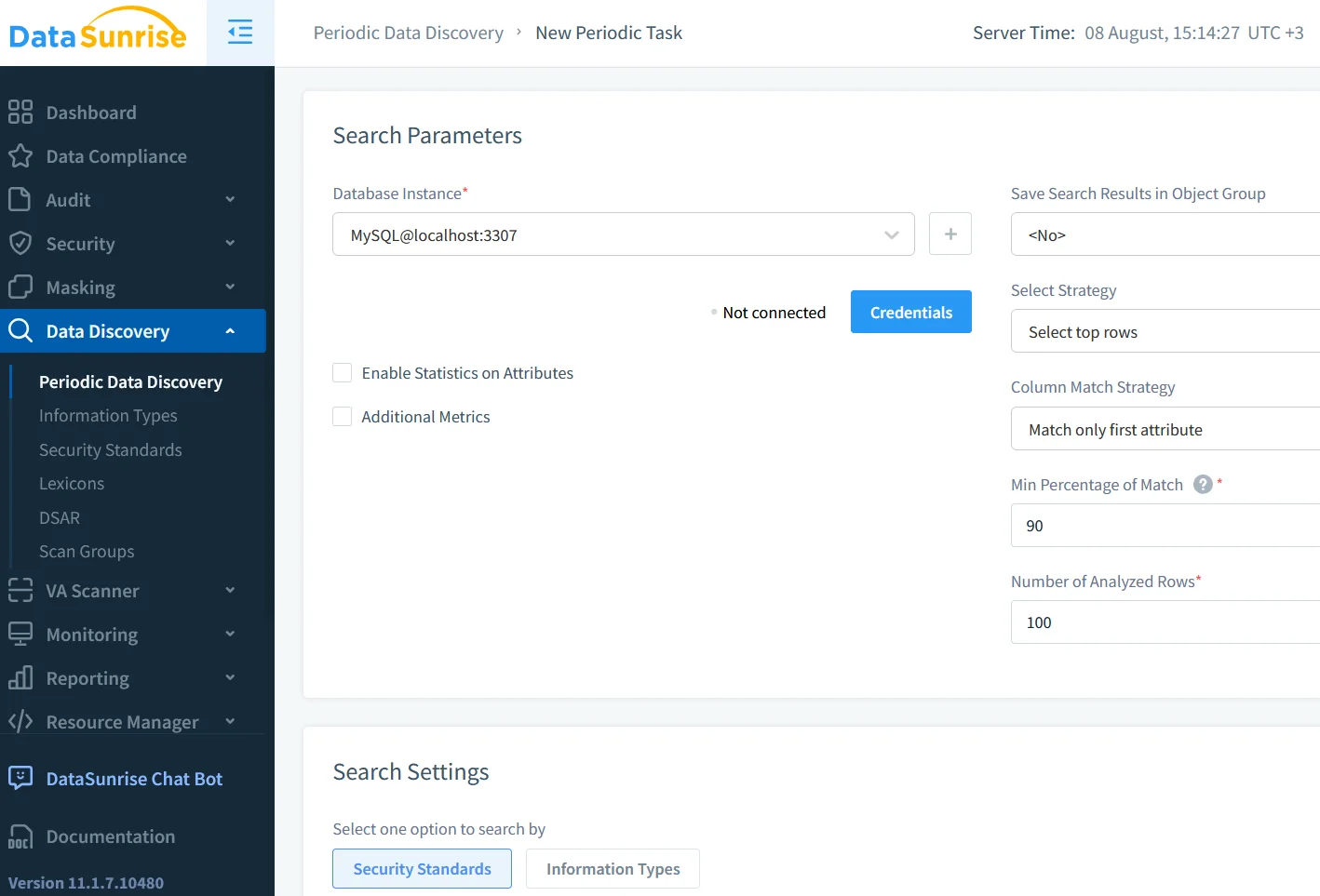

L’audit in tempo reale non è più un optional—è il cuore pulsante del rilevamento delle anomalie. MySQL nativo trasmette eventi nel Performance Schema, ma ciò racconta solo una parte della storia. Piattaforme come DataSunrise estendono la visibilità a sessioni cross‑database, endpoint Cloud e persino proxy, mentre il suo motore integrato di Data Discovery scansisce le tabelle alla ricerca di colonne sensibili e le contrassegna automaticamente per il monitoraggio. Combinare la scoperta con un auditing continuo garantisce che le nuove informazioni personali identificabili (PII) non si nascondano nell’ombra.

Poiché la scoperta opera in modo continuo, ogni modifica alla struttura dello schema innesca una rivalutazione delle politiche di audit. Questo ciclo di feedback mantiene la postura di sicurezza in linea con una cadenza di sviluppo agile ed evita i punti ciechi manuali che affliggono i cicli di revisione trimestrali.

Mascheramento Dinamico dei Dati per Ambienti Live

Anche la migliore traccia di audit può rivelare segreti se gli analisti visualizzano i dati di produzione grezzi. MySQL nativo supporta il mascheramento dinamico dei dati a livello di colonna solo in modo indiretto (si pensi a viste e routine memorizzate). Lo strato di mascheramento dinamico dei dati di DataSunrise intercetta le query SQL e riscrive i risultati al volo: i PAN delle carte di credito diventano XXXX‑XXXX‑XXXX‑1234, gli indirizzi e‑mail perdono il loro dominio e le date di nascita vengono spostate all’interno di una finestra di tolleranza. Il mascheramento avviene dopo la pianificazione della query, pertanto non incide sull’ottimizzatore—come confermato dai test A/B di latenza in ambienti di staging.

I veri vantaggi si evidenziano nelle sale di guerra per la risposta agli incidenti: gli investigatori ottengono accesso immediato alle query e alle variabili di bind, senza dover attendere che un responsabile della protezione dei dati proceda alla pulizia degli export. Le politiche di mascheramento risiedono nello stesso motore di regole dei filtri di audit, in modo che una singola modifica di configurazione si propaghi sia agli strati di visibilità che a quelli di offuscamento.

Fondamenti di Sicurezza e Conformità

L’audit non si limita a registrare le operazioni DML; ne dimostra l’intento. I regolatori chiedono regolarmente: “Mostratemi tutti coloro che hanno toccato i blob di carte di credito crittografati a maggio.” MySQL Audit Tools combinano registri firmati crittograficamente con una catena di custodia a prova di manomissione. Quando tali strumenti alimentano il Compliance Manager di DataSunrise, gli utenti possono generare pacchetti di evidenza con un solo clic per gli auditor, coprendo GDPR, HIPAA o PCI‑DSS, senza dover scrivere query ad‑hoc.

Dal punto di vista preventivo, il Database Firewall di DataSunrise blocca le istruzioni sospette prima che raggiungano il server, mentre la traccia di audit cattura il tentativo. Tale unione di “scudo” e “fotocamera” è il marchio distintivo delle moderne architetture di riferimento Zero Trust.

Configurazione del Plugin di Audit Nativo di MySQL

Preconfigurato, MySQL Community Edition non include un plugin di audit di livello enterprise, ma gli utenti possono caricare il plugin open‑source audit_log di Oracle (o il fork di Percona) in pochi minuti. Di seguito è riportata una configurazione minima che registra solo le istruzioni di scrittura, al fine di ridurre il sovraccarico mantenendo elevato il valore forense.

-- Abilita il plugin di audit Enterprise di MySQL

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Verifica lo stato del plugin

SELECT PLUGIN_NAME, PLUGIN_STATUS

FROM INFORMATION_SCHEMA.PLUGINS

WHERE PLUGIN_NAME='audit_log';

-- Mantieni la persistenza oltre i riavvii

SET GLOBAL audit_log_policy = 'WRITE';

SET PERSIST audit_log_policy = 'WRITE';

-- Riduci il rumore ignorando gli eventi degli utenti di replica

SET PERSIST audit_log_filter_id = JSON_ARRAY('ignore_repl');

-- Leggi gli ultimi 10 eventi

SELECT

json_extract(event, '$.command_type') AS cmd,

json_extract(event, '$.sql_text') AS sql_text,

json_extract(event, '$.user') AS user,

json_extract(event, '$.host') AS host,

json_extract(event, '$.timestamp') AS ts

FROM mysql.audit_log

ORDER BY id DESC

LIMIT 10;

Segue alcune best practices:

- Location of log files — Archivi il JSON dell’audit su una partizione separata da

ibdataper evitare contese di I/O. - Encryption at rest — Monta la directory dei log su un filesystem gestito da Linux eCryptfs oppure utilizza la crittografia a livello di blocchi per i volumi cloud.

- Streaming to SIEM — Invia gli eventi a OpenSearch o Splunk utilizzando Filebeat per la correlazione incrociata con i log delle applicazioni.

La documentazione di riferimento dettagliata è disponibile nella guida Advanced Auditing di Percona.

Approfondimento sull’Audit di DataSunrise

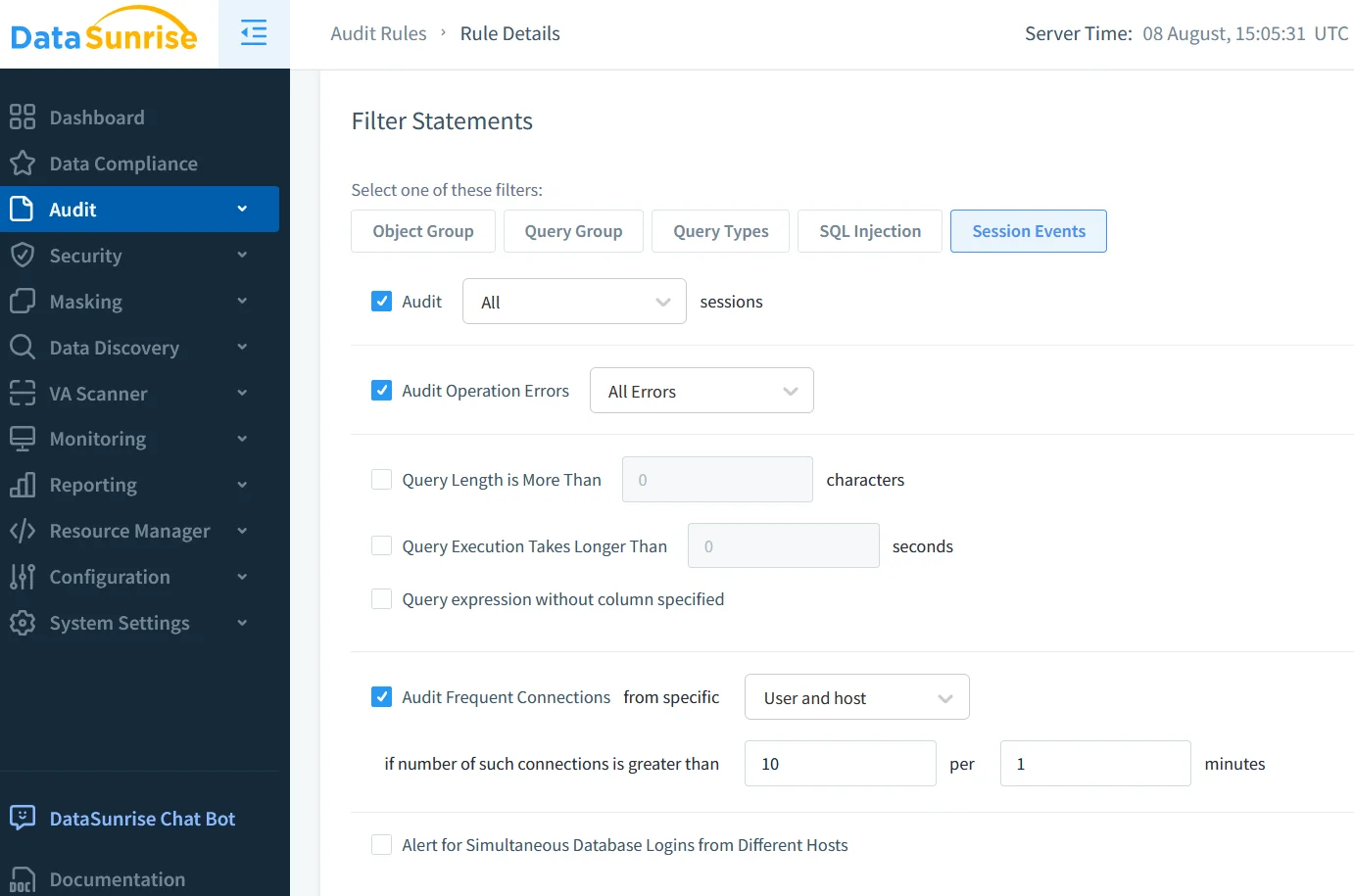

Mentre l’audit nativo si concentra esclusivamente sul server, DataSunrise aggiunge un proxy di livello intermedio che ispeziona il traffico attraverso cluster eterogenei. Il dispiegamento è rapido grazie alle immagini container e ai moduli Terraform (vedi il diagramma delle modalità di deployment). Una volta in atto, potrà definire regole granulari come “Allerta su UPDATE a salary fuori dall’orario di lavoro” o “Blocca SELECT * sulle tabelle customer per ruoli BI.”

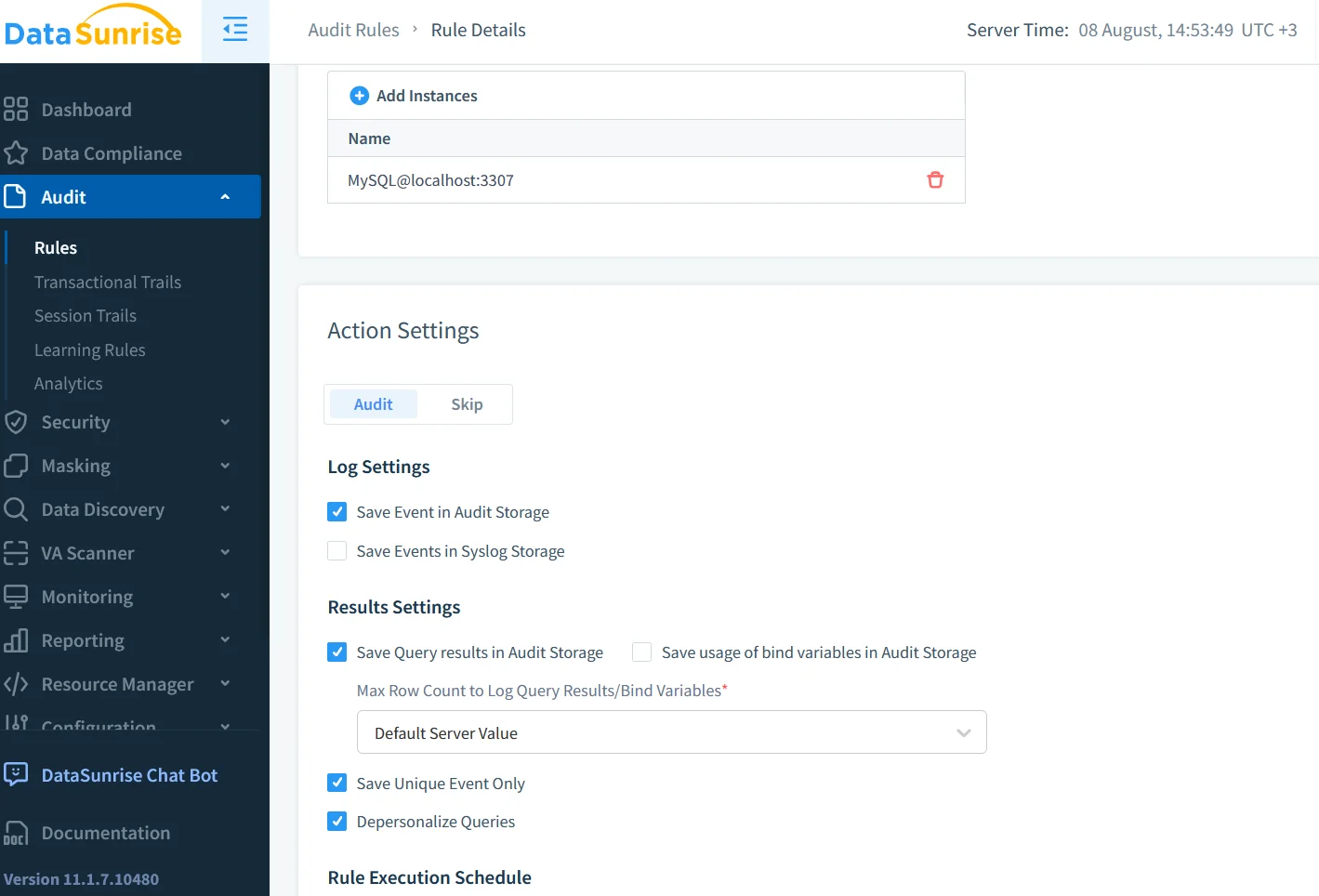

Procedura Guidata per la Creazione della Regola

- Definisca una Regola di Audit: Nell’interfaccia utente selezioni Audit → Rules → New e scelga Table: employees, Column: salary.

- Aggiunga una Condizione:

NOT (USER_ROLE IN ('HR_ADMIN') OR TIME_RANGE('08:00','18:00')). - Associare un’Azione: Notify via e‑mail e webhook Slack.

Sotto il cofano, DataSunrise converte questo DSL in un DFA ottimizzato e lo memorizza in cache per connessione, garantendo che le prestazioni rimangano lineari anche con centinaia di regole attive.

Analisi in Tempo Reale e Reporting

Un accoppiamento popolare è l’API REST di DataSunrise con Grafana Loki. Il servizio di audit espone un endpoint /events che trasmette linee in formato JSON; una semplice configurazione di Fluent Bit invia questi dati alle dashboard di Prometheus e Grafana in meno di dieci minuti. Gli istogrammi nativi mostrano picchi nelle operazioni DDL durante i rilasci, mentre i grafici delle anomalie evidenziano tentativi di fuga di dati mascherati.

Scegliere il Set di Strumenti Adeguato

- Plugin Nativo — Leggero, senza costi di licenza, perfetto per ambienti single‑tenant o sandbox di sviluppo.

- DataSunrise — Caratteristiche di livello enterprise (mascheramento, scoperta, firewall), copertura multi‑database, bundle di conformità.

- Alternative Open‑Source — Esistono McAfee MySQL Audit o l’UDF

audit_proxy, ma sono arretrate in termini di manutenzione.

I team spesso implementano entrambi: mantengono l’audit nativo come sistema di backup e sovrappongono DataSunrise per un contesto arricchito e per il blocco in tempo reale. Poiché DataSunrise legge il protocollo wire originale, cattura gli eventi anche quando amministratori non autorizzati disabilitano i plugin lato server.

Reporting e Visualizzazione Pratici

I log sono utili solo nella misura in cui raccontano una storia. Integri i JSON di MySQL e gli eventi di DataSunrise in uno stack ELK o in una piattaforma di osservabilità cloud. Da lì potrà:

- Creare mappe di calore dei tentativi di login falliti per IP di origine;

- Innescare funzioni AWS Lambda quando la frequenza di audit di

DROP TABLEsupera una soglia di base; - Generare pacchetti di evidenza in PDF ogni trimestre con il Report Generator di DataSunrise e inviarli via e‑mail al suo auditor.

Queste integrazioni trasformano i log passivi in indicatori di rischio proattivi.

Conclusione

Nel 2025 la discussione riguardante MySQL Audit Tools non verte più esclusivamente su “Abbiamo i log?” bensì su “Possiamo rispondere in pochi secondi, dimostrare la conformità e mascherare i dati prima che lascino il wire?” L’audit nativo di MySQL offre una visibilità fondamentale; DataSunrise aggiunge un tessuto di sicurezza intrecciato da scoperta, mascheramento e firewall. Combinando entrambi, otterrà l’osservabilità, il controllo e la fiducia normativa richiesti dalla moderna gestione dei dati.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora