Strumenti di Audit per SAP HANA

Gli ambienti SAP HANA odierni fanno molto più che memorizzare dati: gestiscono il riconoscimento dei ricavi, ottimizzatori della catena di fornitura e carichi di lavoro basati su generative‑AI che apprendono da ogni transazione. In tale contesto, la dicitura SAP HANA Audit Tools non indica più una semplice acquisizione passiva dei log; essa rappresenta un insieme di strumenti in grado di individuare le minacce mentre si sviluppano, mascherare i campi sensibili prima che trapelino e dimostrare la conformità durante l’audit, senza interrompere nemmeno una query.

Il Tempo Reale è il Nuovo Standard

L’audit “post evento” classico lascia un punto cieco tra l’incidente e il rapporto di sicurezza. L’audit integrato di SAP HANA (Sicurezza → Auditing → Attivazione) registra gli eventi nella tabella interna di audit oppure su syslog e supporta lo streaming verso un SIEM. Secondo il SAP Help Portal la funzionalità reagisce in millisecondi; tuttavia, occorre ancora analizzare il log.

DataSunrise migliora il flusso abilitando notifiche tramite webhook e Slack non appena un evento critico — per esempio, un’escalation di ruolo — colpisce il proxy. Poiché l’allarme arriva prima della prossima istruzione malevola, gli amministratori possono intervenire mentre l’attacco è in corso.

Mascheramento Dinamico dei Dati in Azione

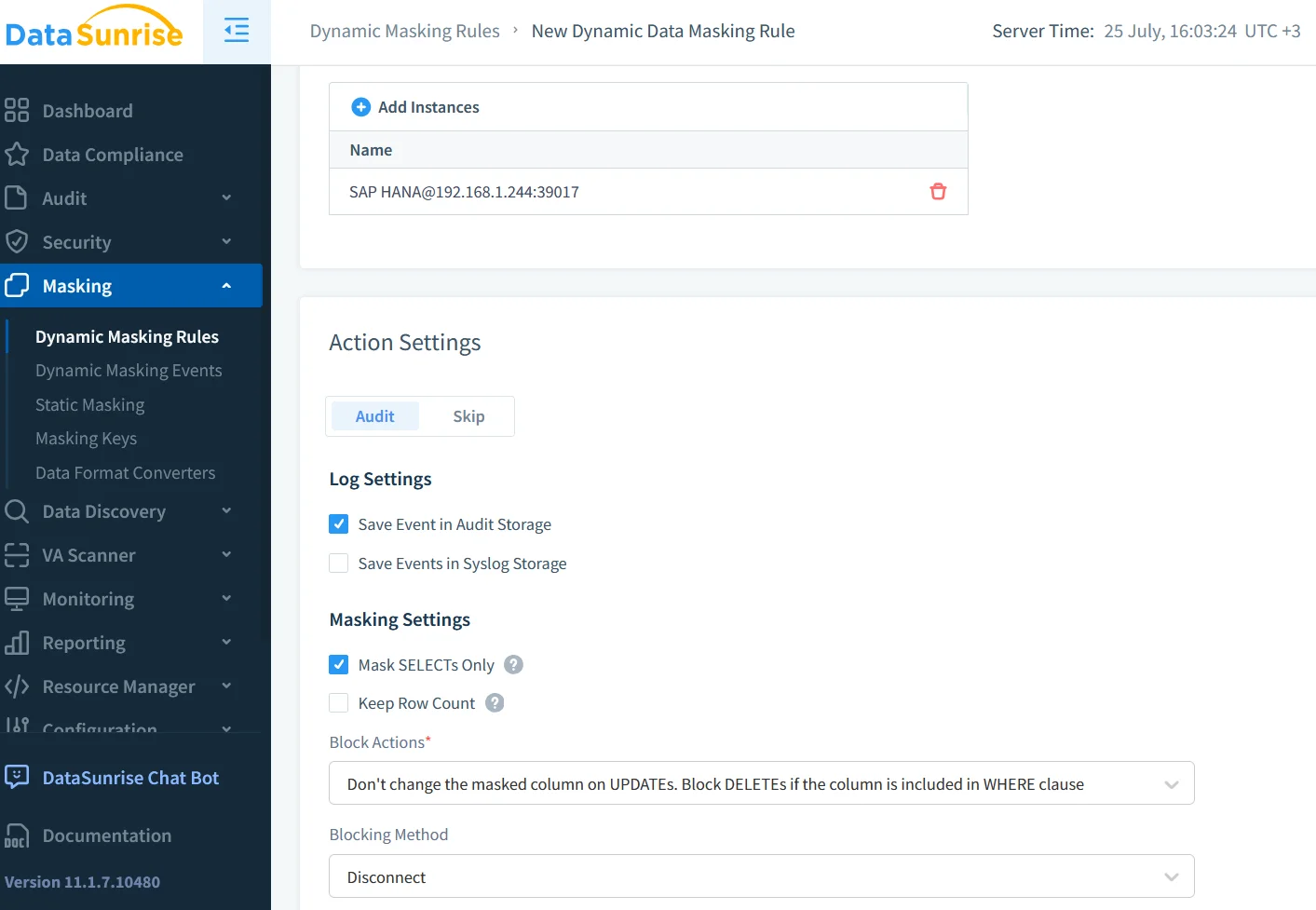

Regolamenti quali il GDPR, PCI‑DSS e HIPAA non si limitano ai backup; essi richiedono l’oscuramento in tempo reale dei dati personali. SAP HANA implementa il mascheramento delle colonne tramite la clausola MASKED WITH (vedi la guida SAP al mascheramento delle colonne):

ALTER TABLE "CUSTOMERS"

ALTER ("EMAIL" MASKED WITH 'xxxxx@xxxxx');

Sebbene le maschere native occultino il valore, esse non possono adattarsi al contesto aziendale. Il motore di mascheramento dinamico di DataSunrise applica le maschere in modo condizionato — per ruolo utente, subnet o addirittura per fasce orarie — senza oneri aggiuntivi per SAP HANA, poiché la riscrittura avviene nel livello reverse‑proxy.

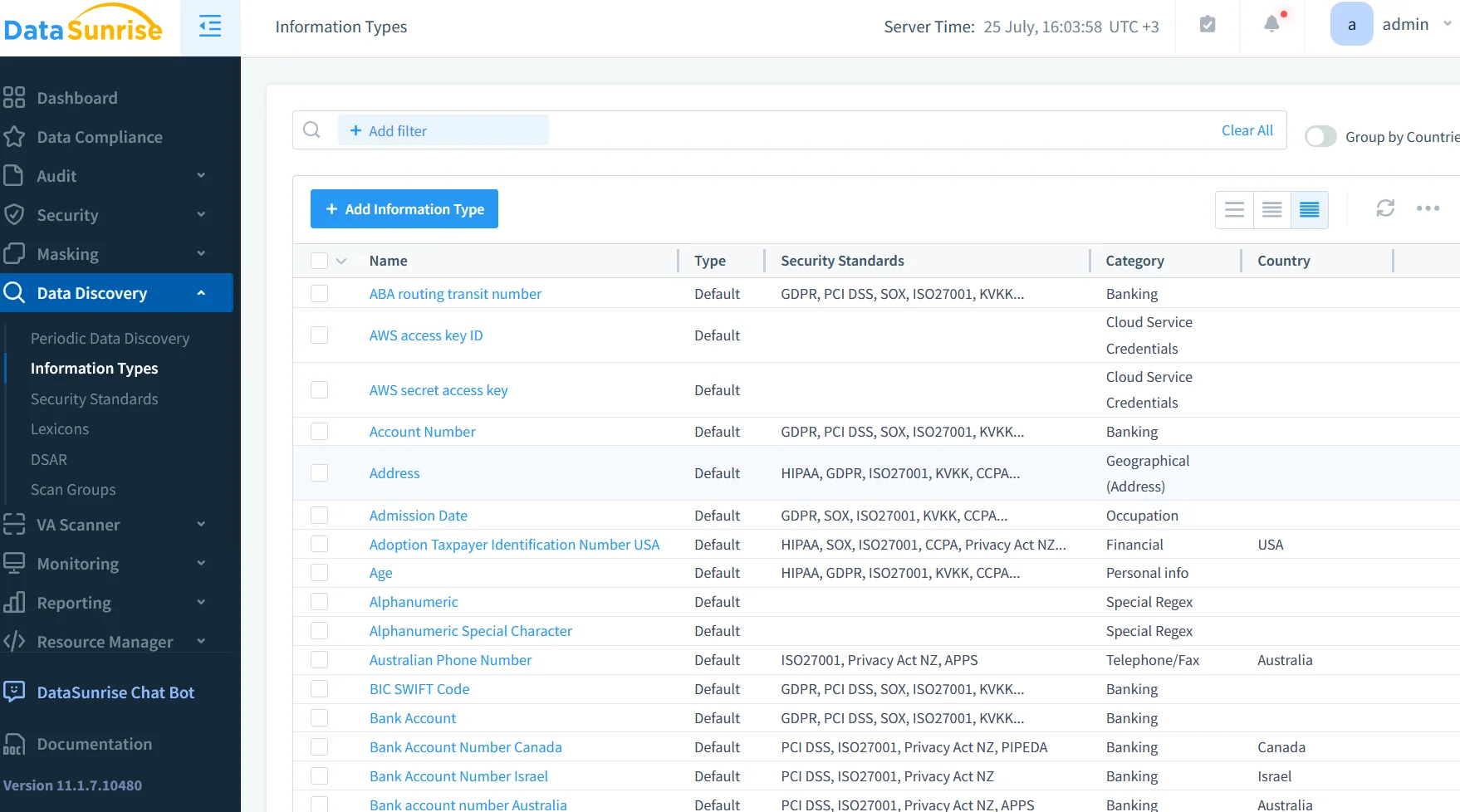

Scoperta Prima della Protezione

Non si può proteggere ciò che non è stato catalogato. Il modulo di data discovery di DataSunrise analizza gli schemi SAP HANA, etichettando le colonne come PII, PHI o dati di pagamento, e crea una mappa dei rischi. I campi sensibili appena individuati ereditano automaticamente le politiche predefinite — nessun ingegnere deve rivederle successivamente.

I team di audit interni apprezzano il collegamento incrociato con i Audit Logs di DataSunrise: ogni tabella individuata entra immediatamente nell’ambito di log, garantendo copertura anche quando gli sviluppatori aggiungono nuove entità durante la notte.

Sicurezza Pronta per la Conformità

Un log da solo non chiude una scoperta di audit; le prove devono essere conformi al linguaggio di ciascun regolamento. Il modulo Compliance Regulations di DataSunrise fornisce pacchetti di regole predefiniti per GDPR, SOX, HIPAA e PCI‑DSS. I report vengono esportati come un singolo file ZIP che fa riferimento all’articolo, al paragrafo e all’oggetto SAP HANA interessato — risparmiando giorni di verifiche manuali.

Configurazione dell’Audit Nativo di SAP HANA

Una configurazione minimalista e riproducibile appare così:

-- 1. Attivare l'audit globale

ALTER SYSTEM ALTER CONFIGURATION ('global.ini','SYSTEM')

SET ('auditing','global_auditing_state') = 'true' WITH RECONFIGURE;

-- 2. Tracciare ogni accesso riuscito

CREATE AUDIT POLICY login_success

WHEN "LOGON"

GRANTED ROLE "PUBLIC";

-- 3. Memorizzare gli eventi nella tabella di sistema

ALTER SYSTEM ALTER CONFIGURATION ('audit_log','SYSTEM')

SET ('audit_trail','table') = 'TRUE' WITH RECONFIGURE;

Dopo un riavvio, gli eventi appaiono in _SYS_AUDIT_000 e possono essere interrogati come una qualsiasi tabella ordinaria. SAP documenta ogni parametro nelle Proprietà di Sistema per la Configurazione dell’Audit.

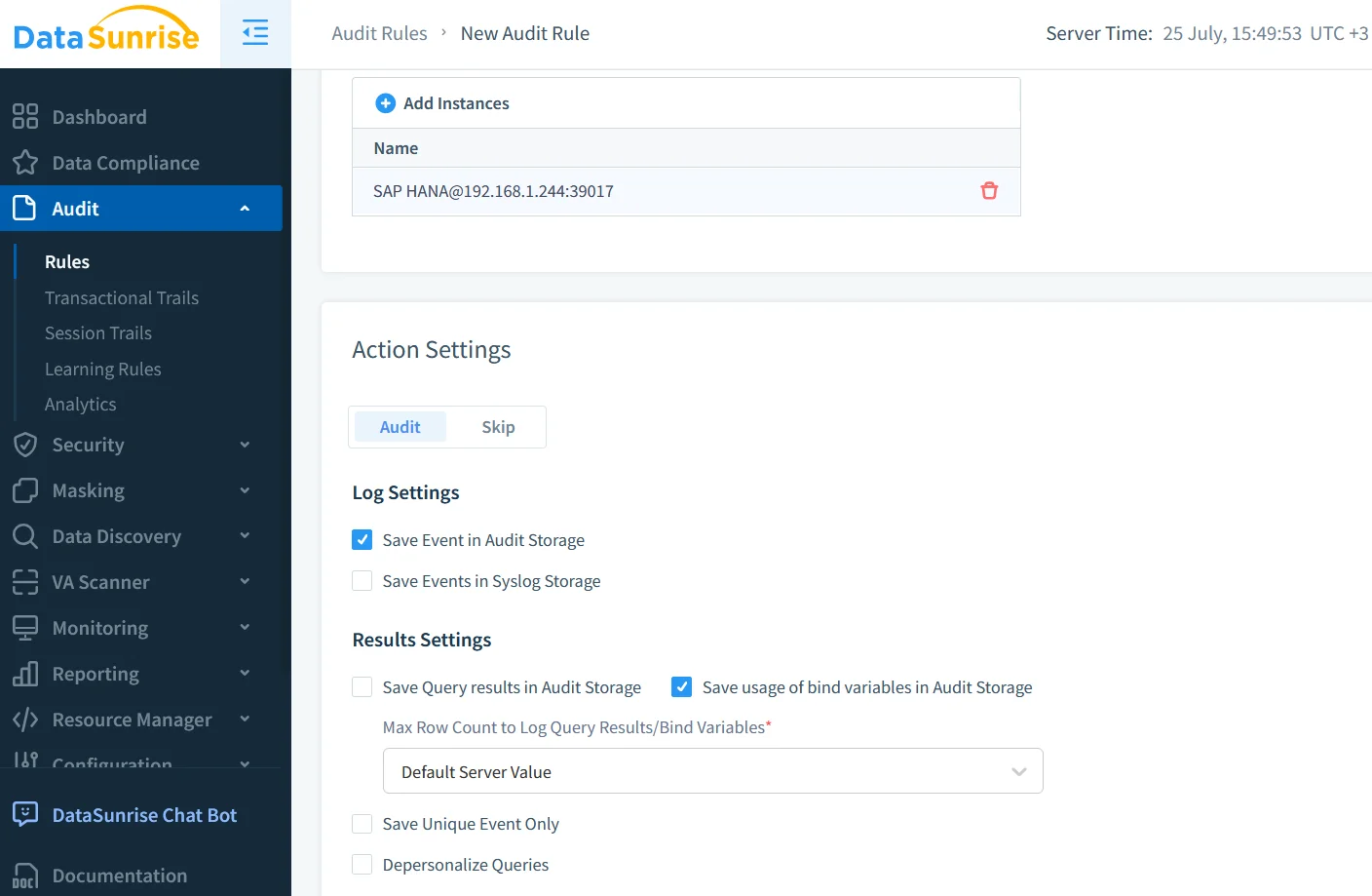

Oltre l’Integrato: DataSunrise DAM & Masking

Quando il log integrato non basta — per correlare il testo della query con i set di risultati o bloccare istruzioni pericolose in tempo reale — introdurre DataSunrise come reverse proxy. Le applicazioni continuano a utilizzare il driver standard SAP HDB/JDBC, mentre ogni pacchetto transita attraverso il motore Database Activity Monitoring di DataSunrise.

Una singola Real‑Time Rule può terminare una connessione o sostituire la risposta quando compare un comando non autorizzato DROP TABLE. I dettagli dell’audit vengono comunque registrati in _SYS_AUDIT_000 per una traccia forense unificata.

GenAI incontra “SAP HANA Audit Tools”

Il volume degli audit raddoppia ogni pochi mesi; il triage manuale no. Nel 2025, DataSunrise ha integrato un modello GPT‑compatible finemente ottimizzato, descritto nell’articolo LLM and ML Tools, che classifica in volo gli eventi di audit.

Lo snippet Python seguente recupera gli eventi recenti da HANA, li invia all’endpoint LLM e scrive la relativa etichetta affinché le regole di sicurezza possano reagire immediatamente:

import requests

from hana_ml import dataframe as hd

conn = hd.ConnectionContext(address='hana‑host', port=39015,

user='SEC_AUDITOR', password='*****')

events = hd.DataFrame(conn,

'SELECT TOP 100 * FROM _SYS_AUDIT_000 ORDER BY EVENT_TIME DESC'

).collect().to_dict(orient='records')

resp = requests.post('https://ds‑ai/api/v1/audit-classify', json=events)

labels = resp.json()

hd.DataFrame(conn, 'AI_AUDIT_LABELS').to_sql(labels)

Un’etichetta come privilege_escalation può attivare un blocco automatico, trasformando i dati dell’audit in un controllo preventivo anziché in un semplice artefatto storico.

Suggerimenti Operativi per Mantenere Prestazioni Ottimali

Registrare ogni istruzione può sembrare come correre una maratona con uno zaino pieno di mattoni — fino a quando non si adatta l’ambiente. Iniziare isolando l’I/O degli audit dall’I/O analitico: collocare la traccia su un volume SSD dedicato; SAP ribadisce questo consiglio nelle Recommendations for Auditing Configuration.

Successivamente, filtrare il traffico non rilevante: le policy consentono di escludere il traffico SELECT innocuo verso tabelle statiche di lookup. Infine, ruotare i record in modo aggressivo. La guida Audit Storage di DataSunrise mostra come trasferire partizioni invecchiate su object storage senza compromettere la possibilità di interrogarle.

Pipeline di Osservabilità: Dal Log alla Narrazione

Un log diventa intuizione solo quando viene letto — e gli esseri umani non possono digerire migliaia di messaggi al minuto. DataSunrise trasmette eventi arricchiti in streaming verso Kafka, dove Grafana o OpenSearch creano dashboard live. La vista Data Activity History conserva il testo SQL originale, la regola di mascheramento, l’etichetta GenAI e l’azione di mitigazione in un unico record JSON. Gli ingegneri della sicurezza rivedono tale cronologia per ricostruire ogni fase dell’incidente, mentre i data scientist alimentano lo stesso flusso in rilevatori di anomalie per serie temporali che individuano nuovi pattern di attacco prima che colpiscano.

Conclusione

SAP HANA Audit Tools costituiscono un ecosistema, non un semplice eseguibile:

- Il core di SAP HANA garantisce dati di evento immutabili a livello di query.

- DataSunrise aggiunge il blocco in tempo reale, il mascheramento adattivo, la discovery e la reportistica specifica per normativa.

- GenAI trasforma milioni di righe di dati grezzi dei log in informazioni praticabili in pochi secondi.

Insieme, questi livelli proteggono carichi di lavoro ad alta velocità e in‑memory senza sacrificare l’agilità che ha reso SAP HANA una piattaforma dati di riferimento sin dall’inizio.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora