Traccia di Audit dei Dati di Azure SQL

Nell’odierno contesto dominato dai dati, l’implementazione di tracce di audit robuste per Azure SQL Database è diventata essenziale. L’IBM Cost of a Data Breach Report 2024 indica che le organizzazioni con registrazioni di audit adeguate identificano le violazioni 75 giorni prima, riducendo i costi fino al 31%. Il Security Intelligence Report di Microsoft mostra che gli attacchi mirati al database sono aumentati del 67% nell’ultimo anno, evidenziando la necessità di soluzioni complete per il monitoraggio delle attività del database.

Questo articolo esplora le funzionalità native di traccia di audit di Azure SQL Database e come queste capacità possano essere potenziate con strumenti specializzati come DataSunrise per fornire un monitoraggio della sicurezza a livello aziendale.

Comprendere la Traccia di Audit dei Dati di Azure SQL

Una traccia di audit dei dati di Azure SQL registra le attività del database, mostrando chi ha avuto accesso a quali dati, quando e quali azioni sono state eseguite. Questi log supportano il monitoraggio della sicurezza, la documentazione per la conformità, l’indagine forense e l’ottimizzazione delle prestazioni.

Azure SQL Database offre un auditing semplificato che può essere attivato con una configurazione minima, garantendo al contempo un tracciamento completo delle attività.

Capacità Native della Traccia di Audit dei Dati di Azure SQL

Azure SQL Database include funzionalità di auditing integrate configurabili tramite Azure Portal, PowerShell, Azure CLI o comandi T-SQL.

1. Tipi di Auditing in Azure SQL

- SQL Database Auditing: Registra eventi su Azure Storage, Log Analytics o Event Hub

- SQL Server Audit (Extended Events): Offre un auditing più granulare con filtri personalizzabili

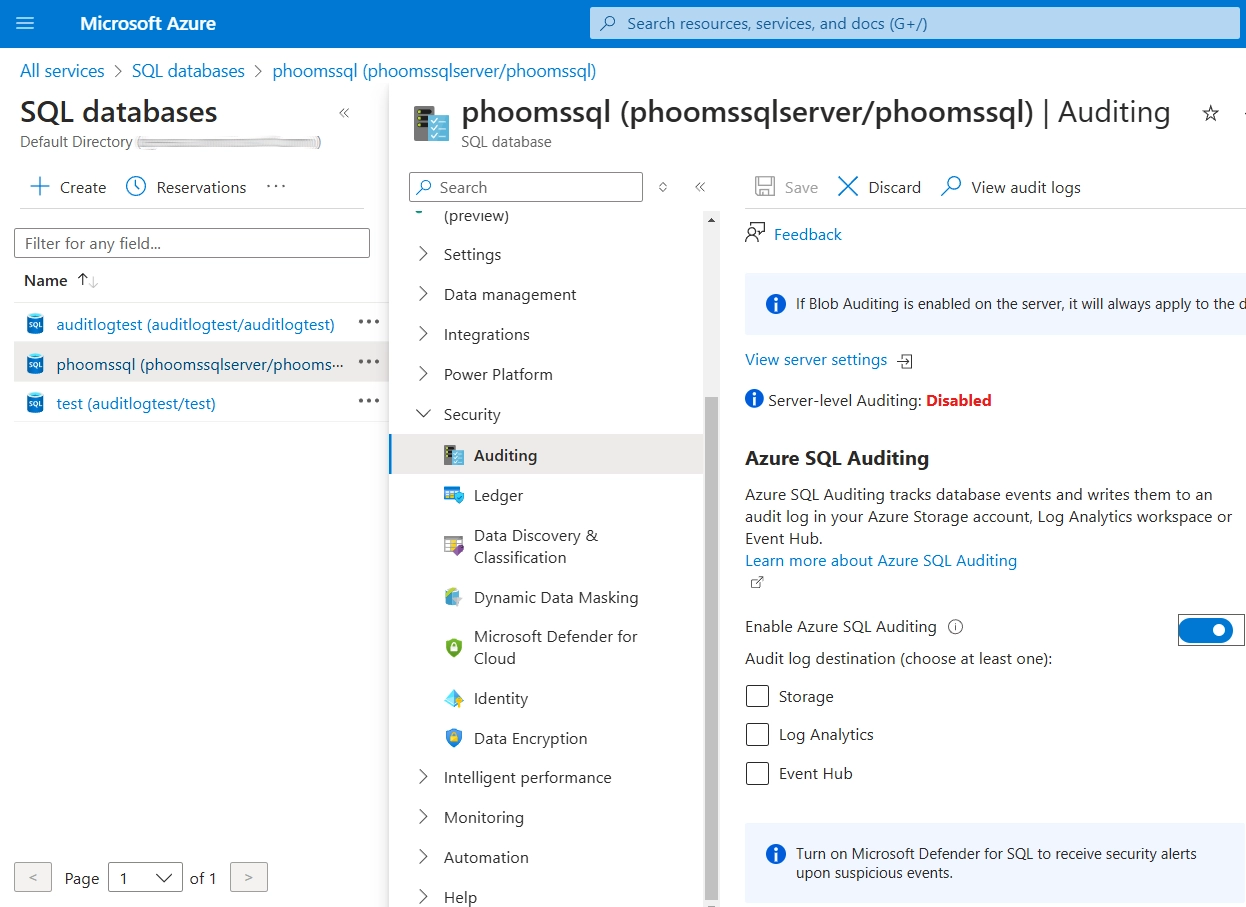

2. Abilitazione della Traccia di Audit dei Dati di Azure SQL

Configurazione tramite Azure Portal:

- Acceda al proprio Azure SQL Database

- Selezioni “Auditing” nella sezione Sicurezza

- Imposti “Enable Azure SQL Database auditing” su “ON”

- Scelga la destinazione preferita per il log di audit

- Configuri la conservazione dei log di audit e le azioni da monitorare

Esempio di Azure PowerShell:

# Abilitare l'auditing per un Azure SQL Database Set-AzSqlDatabaseAudit -ResourceGroupName "DataResourceGroup" ` -ServerName "sql-server-east" ` -DatabaseName "CustomerDatabase" ` -State Enabled ` -StorageAccountName "auditstorage" ` -RetentionInDays 90

Esempio di output:

| ResourceGroupName | : DataResourceGroup |

| ServerName | : sql-server-east |

| DatabaseName | : CustomerDatabase |

| AuditState | : Enabled |

| StorageAccountName | : auditstorage |

| StorageKeyType | : Primary |

| RetentionInDays | : 90 |

| AuditActionsAndGroups | : {SUCCESSFUL_DATABASE_AUTHENTICATION_GROUP, FAILED_DATABASE_AUTHENTICATION_GROUP, BATCH_COMPLETED_GROUP} |

| IsStorageSecondaryKeyInUse | : False |

| IsAzureMonitorTargetEnabled | : False |

3. Categorie Chiave degli Eventi di Audit

Azure SQL può audire vari eventi, inclusi autenticazioni, accesso ai dati, modifiche dei dati, cambiamenti dello schema, modifiche delle autorizzazioni e azioni amministrative.

Esempio di voce di log di audit:

{

"event_time": "2024-03-15T10:22:36Z",

"action_id": "SELECT",

"succeeded": true,

"server_principal_name": "[email protected]",

"database_name": "FinanceDB",

"statement": "SELECT TransactionID, Amount FROM dbo.Transactions WHERE Amount > 10000"

}

Esempio di risultati di audit per query di accesso ai dati:

| Ora Evento | ID Azione | Nome Database | Nome Principale del Server | Nome Oggetto | Riuscito |

|---|---|---|---|---|---|

| 2024-02-25T14:22:15Z | SELECT | CustomerDB | [email protected] | Customers | true |

| 2024-02-25T14:21:03Z | SELECT | FinanceDB | [email protected] | Transactions | true |

| 2024-02-25T14:15:47Z | UPDATE | CustomerDB | app_service | CustomerAddresses | true |

| 2024-02-25T14:10:32Z | INSERT | SalesDB | sales_app | Orders | true |

| 2024-02-25T14:08:19Z | DELETE | ArchiveDB | [email protected] | OldRecords | true |

4. Visualizzazione e Analisi dei Log di Audit di Azure SQL

- Azure Portal: Visualizza i log filtrati tramite il visualizzatore di log integrato

- Azure Storage Explorer: Sfoglia e scarica i file di log per l’analisi offline

- Log Analytics: Utilizzi query KQL per analizzare i dati di audit:

// Trova i tentativi di login falliti nelle ultime 24 ore AzureDiagnostics | where Category == "SQLSecurityAuditEvents" | where TimeGenerated > ago(24h) | where action_id_s == "FAILED_LOGIN"

Esempio di output:

| Data/Ora Generata | Nome Principale del Server | IP Cliente | Nome Applicazione |

|---|---|---|---|

| 2024-02-25T09:12:36Z | [email protected] | 40.113.45.12 | Azure Data Studio |

| 2024-02-25T08:45:22Z | [email protected] | 52.187.30.45 | PowerBI |

| 2024-02-24T23:11:49Z | [email protected] | 104.45.67.89 | SQL Server Management Studio |

| 2024-02-24T19:27:15Z | [email protected] | 13.64.128.23 | SSMS 18.2 |

| 2024-02-24T17:03:52Z | sysadmin | 23.96.34.76 | .Net SqlClient |

5. Limitazioni dell’Auditing Nativo di Azure SQL

L’auditing nativo di Azure SQL presenta limitazioni nell’allertamento in tempo reale, nella coerenza cross-platform e nell’analisi avanzata. Una raccolta di audit ad alto volume può comportare costi di storage significativi, e la generazione di report di conformità spesso richiede sforzi manuali.

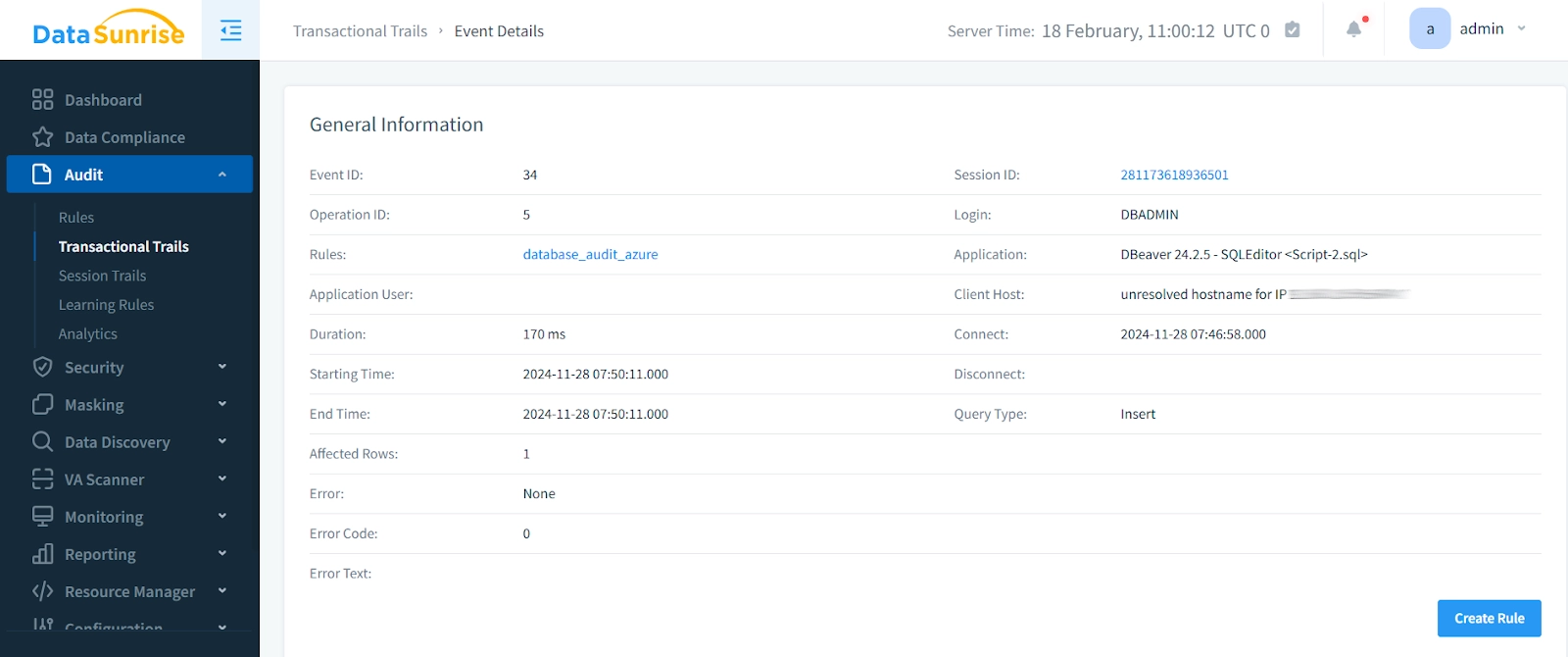

Traccia di Audit dei Dati di Azure SQL Potenziata con DataSunrise

La DataSunrise Database Security Suite estende le capacità native di audit di Azure SQL per le organizzazioni con requisiti avanzati di sicurezza nel Database.

Configurare DataSunrise per Azure SQL

- Connettersi al proprio Azure SQL Database

- Creare regole di audit personalizzate per tabelle e operazioni specifiche

- Monitorare le tracce di audit tramite il dashboard centralizzato

Vantaggi Chiave di DataSunrise per Azure SQL

1. Monitoraggio e Allertamento in Tempo Reale

DataSunrise fornisce notifiche immediate su attività sospette attraverso canali personalizzabili, inclusi email, notifiche Slack e MS Teams, con allertamento basato su soglie per schemi anomali.

2. Analisi Avanzata della Sicurezza nel Database

La piattaforma utilizza analisi comportamentali potenziate da AI per stabilire baselines e rilevare anomalie, identificando vettori di attacco sofisticati che potrebbero passare inosservati nei sistemi tradizionali.

3. Quadro di Conformità Completo

I modelli preconfigurati per le principali normative (GDPR, HIPAA, SOX, PCI DSS) semplificano la conformità, con funzionalità di reporting automatizzato e analisi dei gap.

4. Protezione Dinamica dei Dati

Il mascheramento dinamico dei dati, contestualmente consapevole, si adatta ai ruoli degli utenti, mentre strumenti di individuazione dei dati sensibili identificano potenziali rischi all’interno dei database.

5. Console di Gestione Unificata

Il controllo centralizzato semplifica la gestione in ambienti di database multipli, con un’applicazione coerente delle politiche.

Migliori Pratiche per l’Implementazione

1. Ottimizzazione delle Prestazioni

- Concentrarsi sull’auditing delle operazioni ad alto rischio anziché tutte le attività

- Allocare risorse appropriate per la raccolta e l’archiviazione degli audit

- Ottimizzare gli indici sulle tabelle di audit quando si utilizzano repository personalizzati

- Controllare regolarmente le prestazioni delle query per minimizzare l’impatto sul sistema

2. Implementazione della Sicurezza

- Assicurarsi che gli amministratori dell’audit operino con i permessi minimi richiesti

- Implementare la crittografia end-to-end per i log di audit

- Configurare uno storage immutabile con capacità write-once-read-many

- Stabilire controlli di accesso rigorosi per i repository dei log di audit

3. Gestione della Conformità

- Mantenere una documentazione dettagliata delle configurazioni di audit

- Allineare le politiche di conservazione con i requisiti normativi

- Convalidare regolarmente la copertura e l’efficacia degli audit

4. Monitoraggio e Analisi

- Stabilire procedure di revisione programmata dei log di audit

- Creare baselines per le operazioni normali

- Sviluppare protocolli per l’investigazione di schemi insoliti

5. Soluzioni di Terze Parti

- Considerare strumenti specializzati come DataSunrise per un monitoraggio potenziato

- Sfruttare piattaforme unificate per una gestione centralizzata delle politiche di sicurezza nel Database

- Implementare analisi guidate da AI per la rilevazione delle minacce

- Utilizzare funzionalità di reporting automatizzato per la conformità

Conclusione

Una traccia di audit dei dati di Azure SQL ben implementata è essenziale per la sicurezza, la conformità e l’eccellenza operativa. Sebbene le funzionalità native di Azure SQL forniscano una solida base, soluzioni come DataSunrise estendono queste capacità con monitoraggio in tempo reale, analisi intelligenti e reporting automatizzato per la conformità.

Combinando le capacità native con strumenti specializzati, le organizzazioni possono creare un ecosistema di audit completo che affronta le minacce moderne alla sicurezza, supportando al contempo i requisiti di conformità normativa.

Per saperne di più sull’implementazione di soluzioni avanzate di audit dei dati per il suo ambiente di database, prenda in considerazione l’esplorazione della demo di DataSunrise per vedere queste capacità in azione.