Traccia di Audit dei Dati di Google Cloud SQL

Introduzione

Una Traccia di Audit dei Dati di Google Cloud SQL è la registrazione sistematica degli eventi relativi al database che coinvolgono l’accesso, la modifica o il trasferimento dei dati. Essa rappresenta la spina dorsale della responsabilità operativa, consentendo di rintracciare le interazioni con i dati fino alla loro origine.

Per le organizzazioni che utilizzano SQL Server in Google Cloud SQL, l’obiettivo non è soltanto registrare l’attività, ma farlo in modo da supportare i mandati di conformità, la sicurezza operativa e l’analisi forense. In questo articolo, esploreremo i componenti fondamentali di una traccia di audit dei dati, gli schemi per la configurazione nativa di SQL Server e come estendere la visibilità con strumenti come DataSunrise.

Cosa Distingue una Traccia di Audit dei Dati dall’Auditing Generale

Mentre l’audit di SQL Server può coprire tutte le attività amministrative ed operative all’interno di un ambiente di database, una traccia di audit dei dati ha un focus più specifico — essa traccia l’intero ciclo di vita delle interazioni con i dati. Registra chi ha avuto accesso o ha modificato un set di dati, l’orario e il luogo di tale accesso, le modifiche precise applicate al contenuto o alla struttura e se tali azioni hanno rispettato le politiche di sicurezza stabilite.

In settori regolamentati, questo livello di dettaglio non è soltanto una best practice; è spesso un requisito legale. Una traccia di audit dei dati ben mantenuta può fare la differenza tra dimostrare la conformità e incorrere in sanzioni onerose.

Componenti Fondamentali di una Traccia di Audit dei Dati in Cloud SQL

- Eventi di Accesso ai Dati – query

SELECT, esportazioni di dati, generazione di report - Eventi di Modifica dei Dati –

INSERT,UPDATE,DELETE, caricamenti massivi - Modifiche allo Schema –

CREATE,ALTER,DROPche interessano tabelle o viste - Modifiche ai Permessi –

GRANT,REVOKE, modifiche alla membership dei ruoli - Contesto di Accesso – fonte di login, applicazione client, IP e protocollo

Pattern Nativi di SQL Server per le Tracce di Audit dei Dati

SQL Server offre molteplici modi per catturare eventi centrati sui dati. In Google Cloud SQL per SQL Server, questi possono essere adattati per funzionare all’interno dell’ambiente gestito.

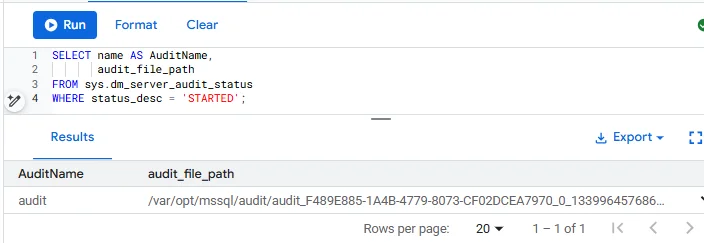

Audit sulla Directory Locale degli Audit

In Google Cloud SQL, memorizzare i file .sqlaudit direttamente nell’istanza gestita è un approccio comune quando si desidera mantenere un controllo granulare sulla memorizzazione e sull’esportazione dei log di audit. Scrivendo nella directory di audit dell’istanza, è possibile mappare successivamente questo percorso a un bucket di Cloud Storage o utilizzare job di esportazione automatizzati per una conservazione e un’analisi centralizzate.

CREATE SERVER AUDIT DataTrail_Audit

TO FILE (

FILEPATH = '/var/opt/mssql/audit/', -- Directory di audit di Cloud SQL

MAXSIZE = 256 MB,

MAX_ROLLOVER_FILES = 50

)

WITH (

QUEUE_DELAY = 1000,

ON_FAILURE = CONTINUE

);

ALTER SERVER AUDIT DataTrail_Audit WITH (STATE = ON);

In questa configurazione:

FILEPATHspecifica la directory di audit di Cloud SQL.MAXSIZEeMAX_ROLLOVER_FILESdefiniscono la dimensione dei file e la conservazione prima del rollover.QUEUE_DELAYimposta la rapidità con cui gli eventi vengono scritti su disco, in millisecondi.ON_FAILURE = CONTINUEassicura che il database continui a funzionare anche se la registrazione in audit incontra un errore.

Questo metodo si integra bene con le pipeline dei log di audit di GCP: una volta che i file .sqlaudit sono in posizione, possono essere esportati periodicamente su Cloud Storage, acquisiti in Cloud LoggingBigQuery per approfondimenti sulla conformità e sulla sicurezza.

Monitoraggio delle Modifiche di Schema e Permessi

Oltre all’accesso di base ai dati, una traccia di audit dei dati solida dovrebbe monitorare le modifiche strutturali che impattano sulla sicurezza o sull’integrità dei set di dati.

CREATE DATABASE AUDIT SPECIFICATION AuditSchemaAndPermissions

FOR SERVER AUDIT DataTrailAppLog

ADD (SCHEMA_OBJECT_CHANGE_GROUP),

ADD (DATABASE_PERMISSION_CHANGE_GROUP)

WITH (STATE = ON);

Questi gruppi catturano azioni come la creazione di nuove tabelle, la modifica di quelle esistenti o il cambiamento dei diritti di accesso degli utenti. Consultare l’elenco completo dei gruppi di azioni di audit per ulteriori opzioni.

Eventi Estesi per il Monitoraggio Mirato dei Dati

Gli Extended Events possono essere configurati per catturare operazioni sui dati molto specifiche senza abilitare un audit completo.

CREATE EVENT SESSION DataTrail_XE

ON SERVER

ADD EVENT sqlserver.sql_statement_completed(

WHERE sqlserver.database_name = 'SalesDB'

AND (sqlserver.sql_text LIKE 'INSERT%' OR sqlserver.sql_text LIKE 'UPDATE%')

)

ADD TARGET package0.ring_buffer;

ALTER EVENT SESSION DataTrail_XE ON SERVER STATE = START;

Questa sessione filtra solamente per le istruzioni INSERT e UPDATE nel database SalesDB, riducendo il volume dei log concentrandosi sulle scritture di dati sensibili.

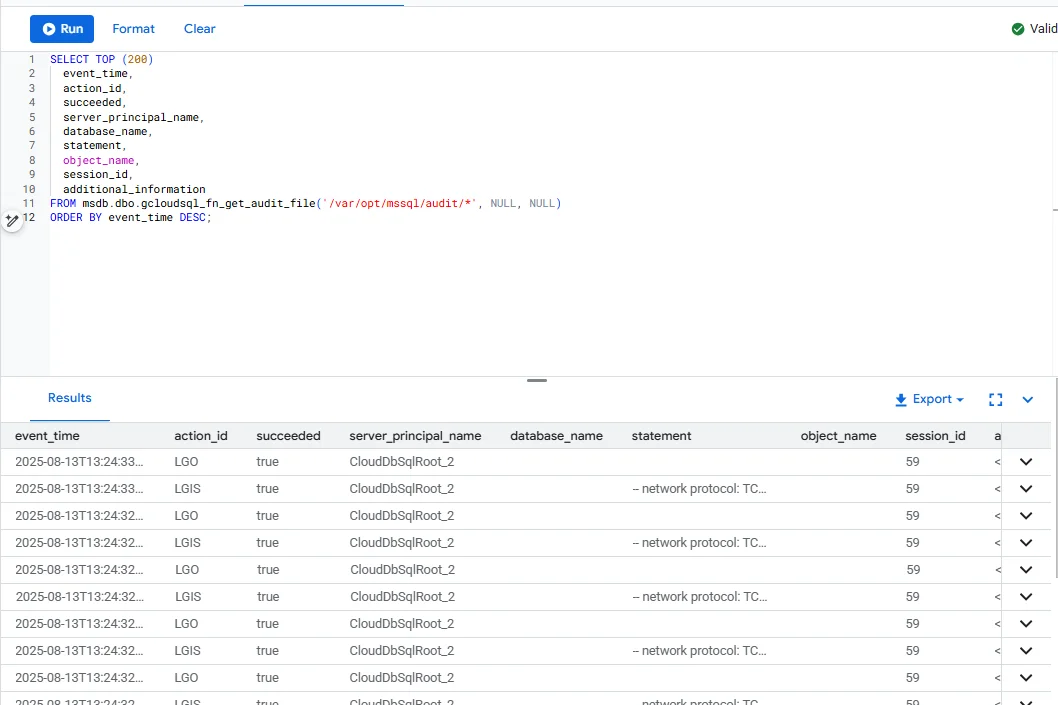

Interrogazione e Revisione degli Eventi di Audit dei Dati

Se si scrivono i record di audit in file sull’istanza, è possibile leggerli direttamente in Cloud SQL Studio, in SQL Server Management Studio (SSMS) o in Azure Data Studio utilizzando la funzione di supporto msdb.dbo.gcloudsql_fn_get_audit_file.

SELECT TOP (200)

event_time,

action_id,

succeeded,

server_principal_name,

database_name,

statement,

object_name,

session_id,

additional_information

FROM msdb.dbo.gcloudsql_fn_get_audit_file('/var/opt/mssql/audit/*', NULL, NULL)

ORDER BY event_time DESC;

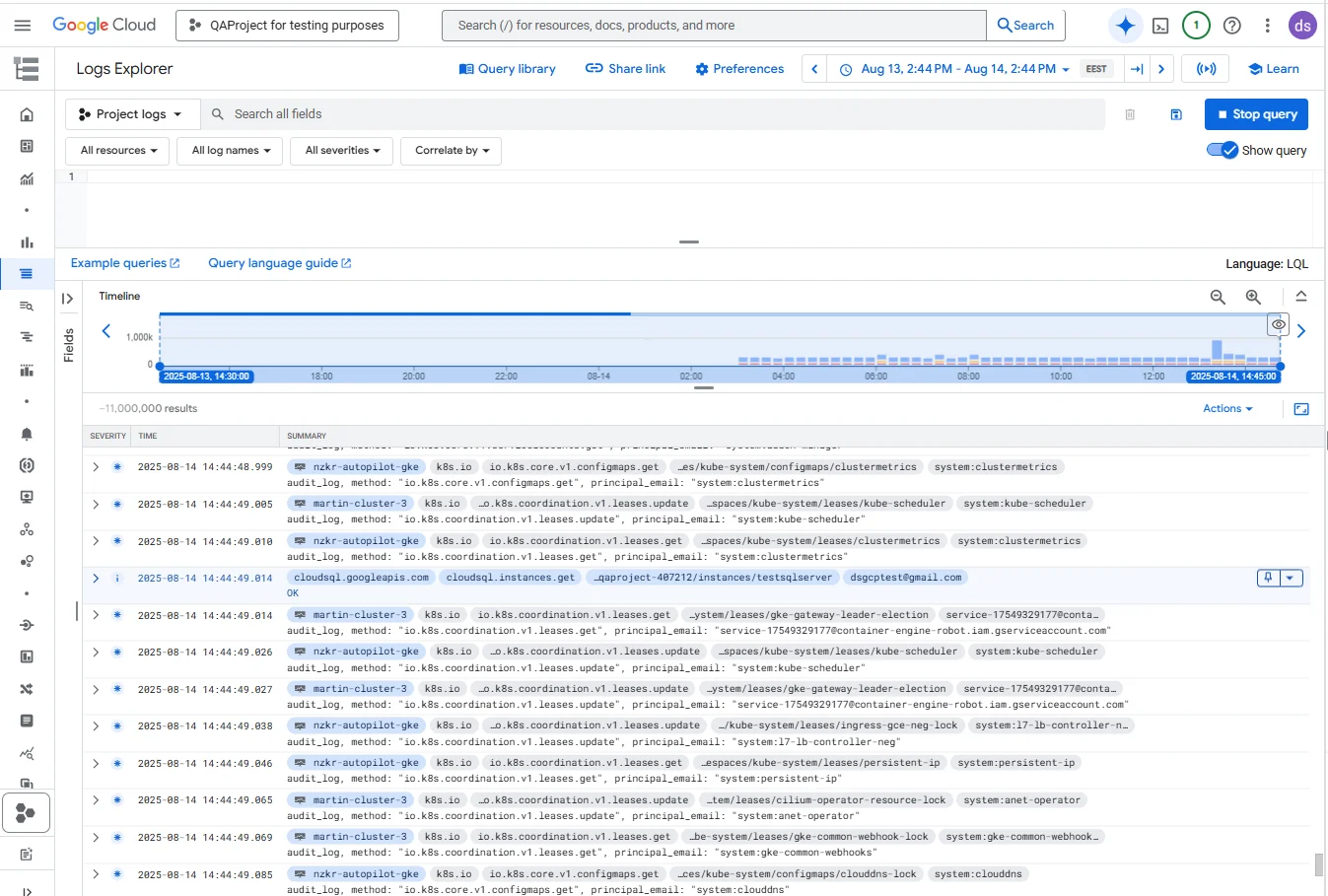

Sfruttare Cloud Logging per le Tracce di Audit

Cloud Logging può fungere da destinazione centralizzata per i dati di audit di SQL Server. Quando gli eventi di audit vengono scritti nel log dell’applicazione o esportati da SQL Server, possono essere acquisiti in Cloud Logging, dove vengono indicizzati, resi ricercabili e correlati ad altri log delle risorse GCP.

Nell’interfaccia di Logs Explorer, gli amministratori possono filtrare per risorsa, come una specifica istanza di Cloud SQL, per concentrare l’attenzione sugli eventi del database rilevanti. Questo ambiente consente inoltre la correlazione cross-servizio — ad esempio, allineando i log di accesso di SQL Server con i log di attività della rete VPC o tracciando le modifiche nelle politiche IAM. Gli amministratori possono avvalersi del Logging Query Language (LQL) per eseguire ricerche precise basate sul tipo di evento, sull’identità dell’utente o sull’intervallo temporale.

L’interfaccia offre inoltre capacità di visualizzazione, permettendo di rappresentare graficamente nel tempo i modelli di attività. Questo rende più semplice individuare picchi insoliti nelle query o cambiamenti nella configurazione e indagare rapidamente sulla loro causa.

Sfide nel Mantenere una Traccia di Audit dei Dati Robusta

Anche con una pianificazione accurata, le funzionalità native di audit di SQL Server in Google Cloud SQL possono risultare insufficienti in alcuni scenari operativi.

| Sfida | Descrizione | Esempio / Impatto |

|---|---|---|

| Visibilità Frammentata tra gli Ambienti | In ambienti multi-istanza o ibridi, i log sono isolati per database. Correlare gli eventi tra repliche di produzione e di reporting spesso comporta l’esportazione, la fusione e la normalizzazione manuale dei log — operazioni troppo lente per il rilevamento in tempo reale delle minacce. | Un utente accede a dati sensibili dei clienti in un database di reporting subito dopo aver apportato modifiche allo schema in produzione. Senza una correlazione centralizzata, queste azioni potrebbero apparire scollegate. |

| Esposizione di Dati Sensibili nei Log | L’audit nativo registra l’intero testo dell’istruzione SQL. Se il risultato di una query contiene PII, PHI o dati finanziari, potrebbe apparire direttamente nel record di audit. Senza mascheramento, chiunque abbia accesso ai log può visualizzarlo. | Introduce un rischio di conformità e sicurezza memorizzando dati sensibili non mascherati nei log. |

| Ambito di Audit Statico | Gli audit si basano su gruppi di azioni predefiniti o sulla selezione manuale degli oggetti. L’aggiunta di nuove tabelle o colonne richiede una riconfigurazione e il riavvio dell’audit — non ideale in ambienti di sviluppo dinamici. | Ritardi nella copertura dei nuovi oggetti sensibili possono lasciare lacune nel monitoraggio. |

| Contesto Limitato per il Rilevamento di Anomalie | I log sono record transazionali privi di contesto che indichino se l’attività sia routinaria o sospetta. Senza una baselining comportamentale, i modelli insoliti si confondono con il traffico normale. | Le potenziali minacce passano inosservate poiché non attivano alcun allarme predefinito. |

| Automazione Minima dei Report | Gli strumenti nativi possono generare log, ma non li formattano in report pronti per la conformità. È necessaria ulteriore elaborazione e documentazione. | Maggiore tempo e sforzo durante gli audit di conformità, con il rischio di non rispettare le scadenze. |

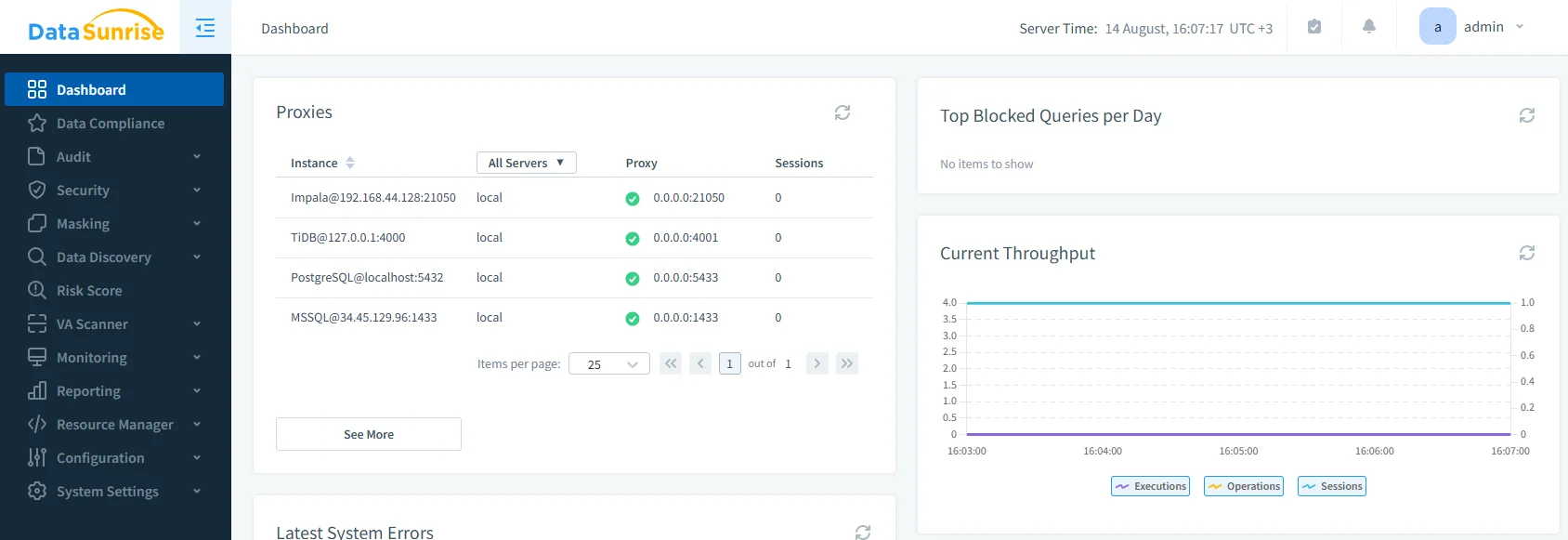

Potenziare la Traccia di Audit dei Dati con DataSunrise

Per affrontare queste sfide operative, DataSunrise combina il monitoraggio delle attività del database, il mascheramento dinamico dei dati e la generazione automatica di report di conformità per creare un framework intelligente e centralizzato per l’audit dei dati.

Correlazione tra Istanze – Utilizza il motore di monitoraggio delle attività per consolidare i log di tutte le istanze di Google Cloud SQL in un’unica dashboard di analisi.

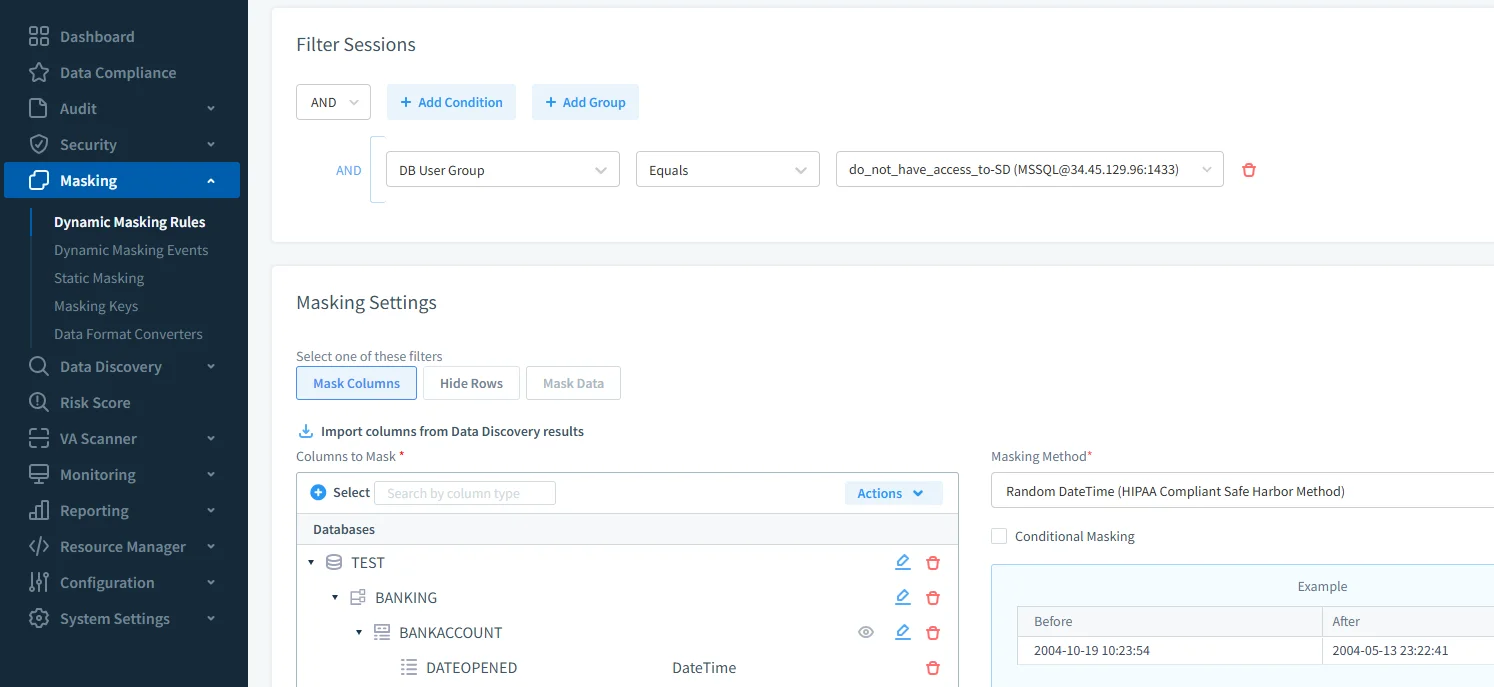

Console di amministrazione di DataSunrise che mostra un listener proxy MSSQL insieme ad altri motori, punto di partenza per l’applicazione centralizzata delle policy di audit e mascheramento. Mascheramento dei Dati Basato sui Ruoli – Applica regole di mascheramento dinamico in modo che i campi sensibili nei record di audit siano nascosti agli utenti non autorizzati, senza alterare i dati memorizzati.

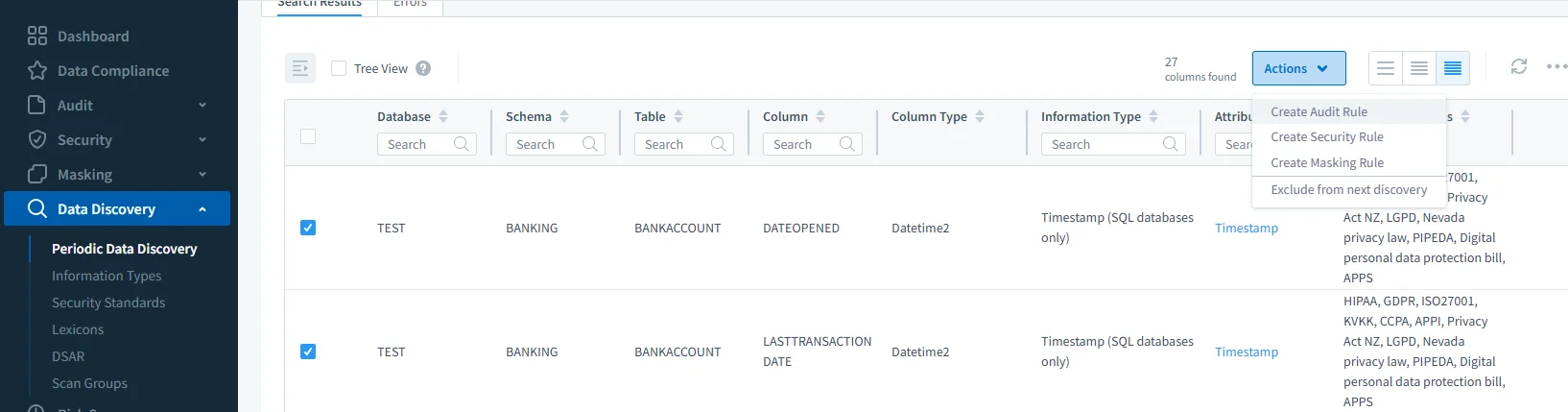

Creazione di una regola di mascheramento a livello di ruolo che randomizza i valori DateTime sensibili HIPAA su BANKING.BANKACCOUNT, applicata esclusivamente al gruppo di utenti DB selezionato. Adeguamento Dinamico dell’Ambito – Collabora con il modulo di data discovery per rilevare nuovi oggetti contenenti dati sensibili e includerli automaticamente nella copertura dell’audit.

Il Data Discovery periodico identifica colonne sensibili e offre azioni con un solo clic per generare regole di audit o mascheramento direttamente dai risultati. Avvisi Comportamentali – Sfrutta il monitoraggio in tempo reale per segnalare deviazioni dai modelli di query stabiliti o comportamenti di accesso inaspettati.

Template di Conformità Integrati – Genera report pronti per gli auditor per GDPR, HIPAA, PCI DSS e SOX direttamente all’interno dell’interfaccia del compliance manager.

Passi Pratici per una Traccia di Audit dei Dati Sostenibile

- Centralizzare Presto – Inviare i log a un sistema di archiviazione unificato o a una piattaforma SIEM per evitare future difficoltà nella correlazione.

- Applicare il Mascheramento – Configurare le policy di mascheramento dinamico per proteggere i valori sensibili nei log.

- Automatizzare gli Aggiornamenti dell’Ambito – Eseguire scansioni periodiche per rilevare modifiche allo schema e adeguare la copertura dell’audit.

- Integrare l’Analisi Comportamentale – Utilizzare strumenti che comprendono il contesto delle query, non solo il loro numero.

- Documentare e Rivedere Trimestralmente – Mantenere una traccia di audit del proprio audit: documentare le modifiche delle regole, la generazione dei report e l’accesso ai log.

Conclusione

Una Traccia di Audit dei Dati di Google Cloud SQL risulta più efficace quando è progettata per evolversi insieme all’ambiente. Mentre le capacità native di SQL Server possono catturare il “cosa” e il “quando” dell’accesso ai dati, integrarle con una soluzione come DataSunrise aggiunge il “perché” e il “cosa è insolito” — trasformando record statici in informazioni operative. Questo approccio stratificato soddisfa i requisiti di conformità, rafforzando al contempo la postura di sicurezza delle distribuzioni di Google Cloud SQL.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora