Traccia di Audit di Google Cloud SQL

Introduzione

Una Traccia di Audit di Google Cloud SQL è un registro di database di eventi chiave come accessi, query dei dati e modifiche dello schema. È uno strumento essenziale per rilevare attività sospette, soddisfare i requisiti di conformità e mantenere la responsabilità operativa.

Quando SQL Server è in esecuzione su Google Cloud SQL, gli amministratori possono combinare le capacità di auditing native di Microsoft con l’infrastruttura sicura di Google Cloud. Ciò consente un tracciamento dettagliato delle attività del database beneficiando al tempo stesso di backup gestiti, alta disponibilità e funzionalità di sicurezza per le reti informatiche.

Questa guida spiega come configurare una Traccia di Audit nativa di Google Cloud SQL per SQL Server 2022 e mostra come DataSunrise possa estendere tali capacità con analisi in tempo reale, controlli granulari e reportistica orientata alla conformità.

Audit Nativo in SQL Server su Google Cloud SQL

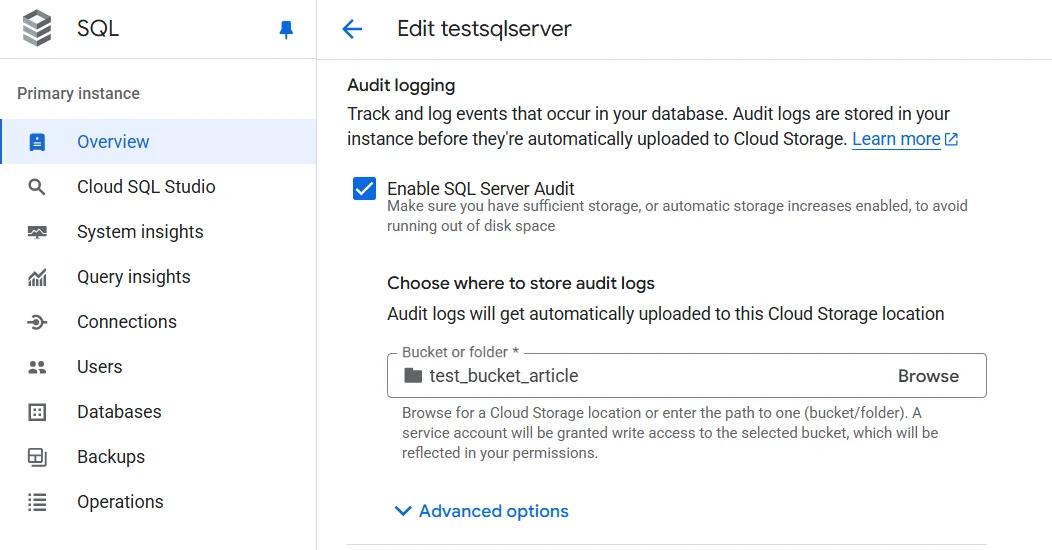

SQL Server include SQL Server Audit, una funzionalità che scrive record di audit su un file o sul registro applicazioni. In un ambiente Google Cloud SQL, questi file possono essere memorizzati sull’istanza locale e successivamente esportati su Cloud Storage per la conservazione e l’analisi.

Creazione di un Server Audit

Un server audit definisce la destinazione e la configurazione di base per la cattura dei dati di audit. In Google Cloud SQL per SQL Server, l’opzione TO FILE memorizza gli eventi in locale, che in seguito possono essere esportati su Cloud Storage per la persistenza e l’analisi.

CREATE SERVER AUDIT GCloudAudit

TO FILE (FILEPATH = '/var/opt/mssql/audit', MAXSIZE = 10 MB);

ALTER SERVER AUDIT GCloudAudit WITH (STATE = ON);

La prima istruzione crea l’audit e ne specifica il percorso del file e la dimensione massima per file. La seconda istruzione attiva l’audit affinché inizi a registrare gli eventi immediatamente.

Specifica di Audit a Livello di Server

Una specifica di audit a livello di server determina quali eventi di alto livello catturare, come tentativi di accesso o modifiche alla configurazione. Questo esempio registra tutti i tentativi di accesso falliti sull’audit creato precedentemente.

CREATE SERVER AUDIT SPECIFICATION AuditLoginFailures

FOR SERVER AUDIT GCloudAudit

ADD (FAILED_LOGIN_GROUP)

WITH (STATE = ON);

Qui, FAILED_LOGIN_GROUP è un gruppo di azioni di audit predefinito che registra i tentativi di autenticazione non riusciti — utile per rilevare tentativi di forza bruta o accessi non autorizzati.

Specifica di Audit a Livello di Database

Una specifica di audit a livello di database si concentra sugli eventi che si verificano all’interno di un database specifico, come letture, scritture o modifiche dello schema.

CREATE DATABASE AUDIT SPECIFICATION AuditTransactions

FOR SERVER AUDIT GCloudAudit

ADD (SELECT ON dbo.transactions BY public)

WITH (STATE = ON);

In questo esempio, tutte le istruzioni SELECT rivolte alla tabella transactions eseguite da utenti pubblici saranno registrate. Questo è utile per monitorare l’accesso a dati sensibili o verificare la conformità alle politiche di protezione dei dati.

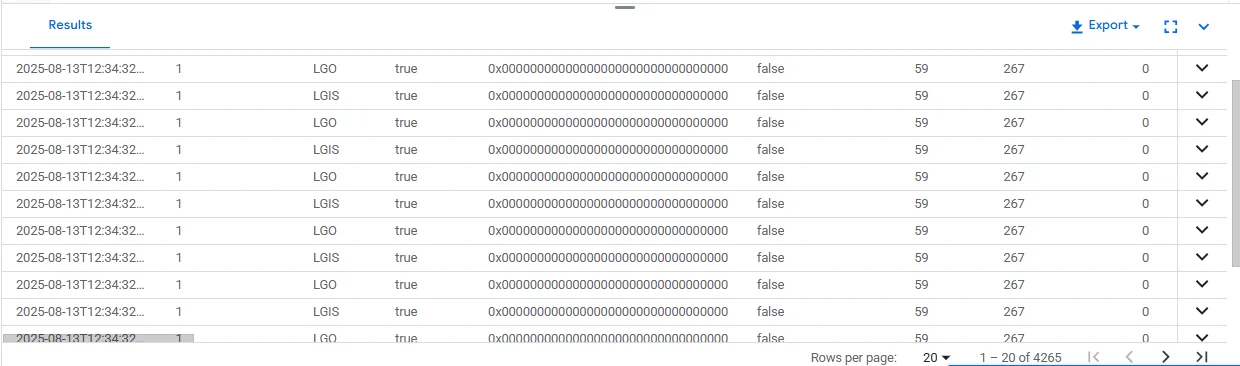

Revisione dei Dati di Audit

Una volta registrati gli eventi, è possibile interrogare i log di audit direttamente da SQL Server.

SELECT *

FROM sys.fn_get_audit_file('/var/opt/mssql/audit/*.sqlaudit', NULL, NULL);

Questa funzione legge tutti i file .sqlaudit dal percorso specificato e restituisce il loro contenuto in forma tabellare. È possibile filtrare, unire o esportare questo output per ulteriori analisi con strumenti come BigQuery o una piattaforma SIEM.

Utilizzo di Views e Stored Procedures per Audit Mirati

Mentre SQL Server Audit traccia gli eventi definiti, è possibile integrarlo con custom views e stored procedures per registrare attività specifiche per il business.

CREATE VIEW RecentLogins AS

SELECT TOP 100 client_id, login_time, ip_address

FROM logins

ORDER BY login_time DESC;

CREATE PROCEDURE LogTransaction

@client_id INT, @amount DECIMAL(10,2), @type VARCHAR(20)

AS

BEGIN

INSERT INTO transactions (client_id, amount, transaction_type)

VALUES (@client_id, @amount, @type);

END

La view RecentLogins recupera rapidamente gli ultimi eventi di login, mentre la stored procedure LogTransaction inserisce nuove transazioni con uno scopo di audit integrato, garantendo un tracciamento coerente insieme agli audit nativi.

Dove l’Audit Nativo Presenta dei Limiti

| Limitazione | Impatto |

|---|---|

| Nessuna segnalazione in tempo reale nativa | I team di sicurezza devono controllare manualmente i log, ritardando la risposta alle minacce |

| Nessun mascheramento dei dati integrato nell’output dell’audit | I dati sensibili possono apparire in testo normale, aumentando il rischio di non conformità |

| Limitata correlazione tra istanze | È più difficile tracciare le azioni di un utente attraverso più database SQL Server |

| Analisi visiva minima | Mancano dashboard e filtri interattivi per un’indagine rapida |

| Revisione manuale dei log | Richiede tempo per filtrare ed estrarre informazioni significative |

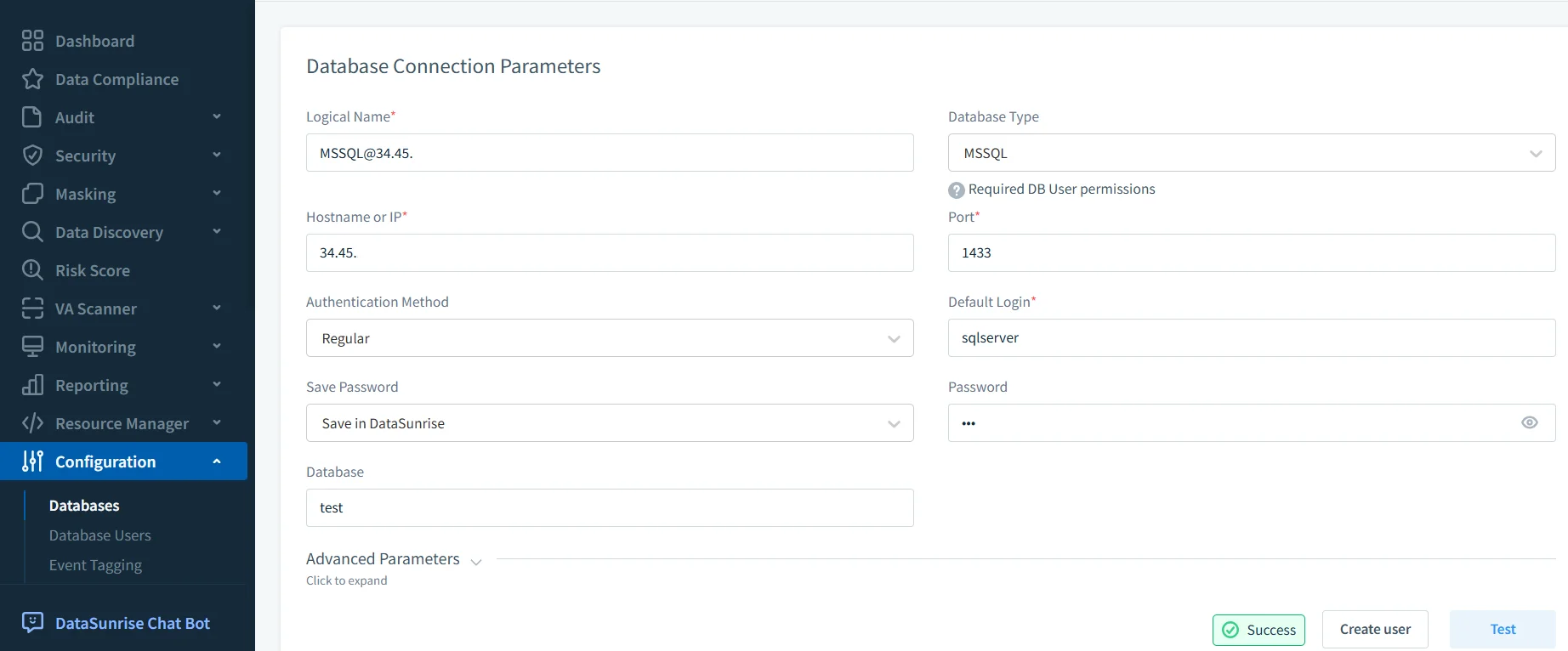

Estendere la Traccia di Audit con DataSunrise

Mentre SQL Server Audit fornisce una base affidabile, non è stato progettato per una risposta rapida agli incidenti o per il controllo su più istanze. È qui che interviene DataSunrise, migliorando le tracce di audit con monitoraggio in tempo reale, regole di audit granulari e Mascheramento Dinamico dei Dati.

Con DataSunrise in atto, i dati di audit di Google Cloud SQL diventano immediatamente utilizzabili:

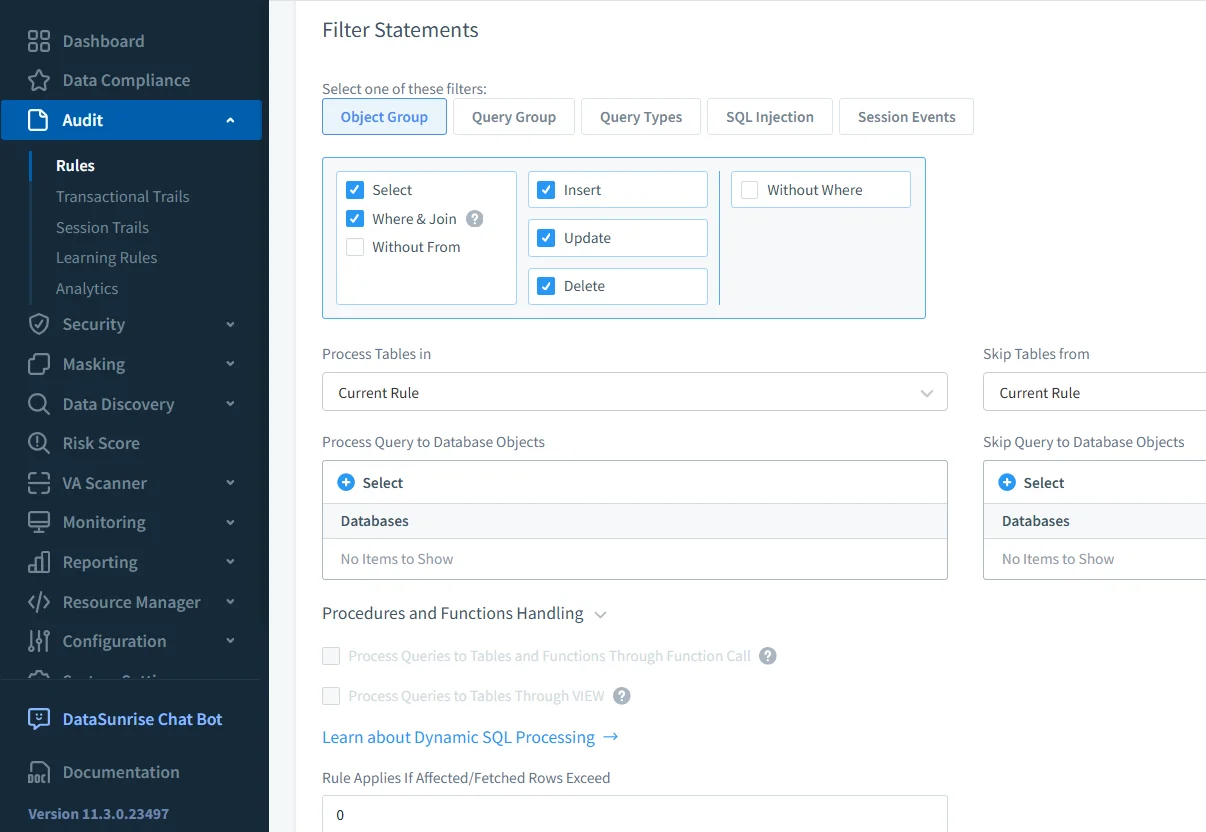

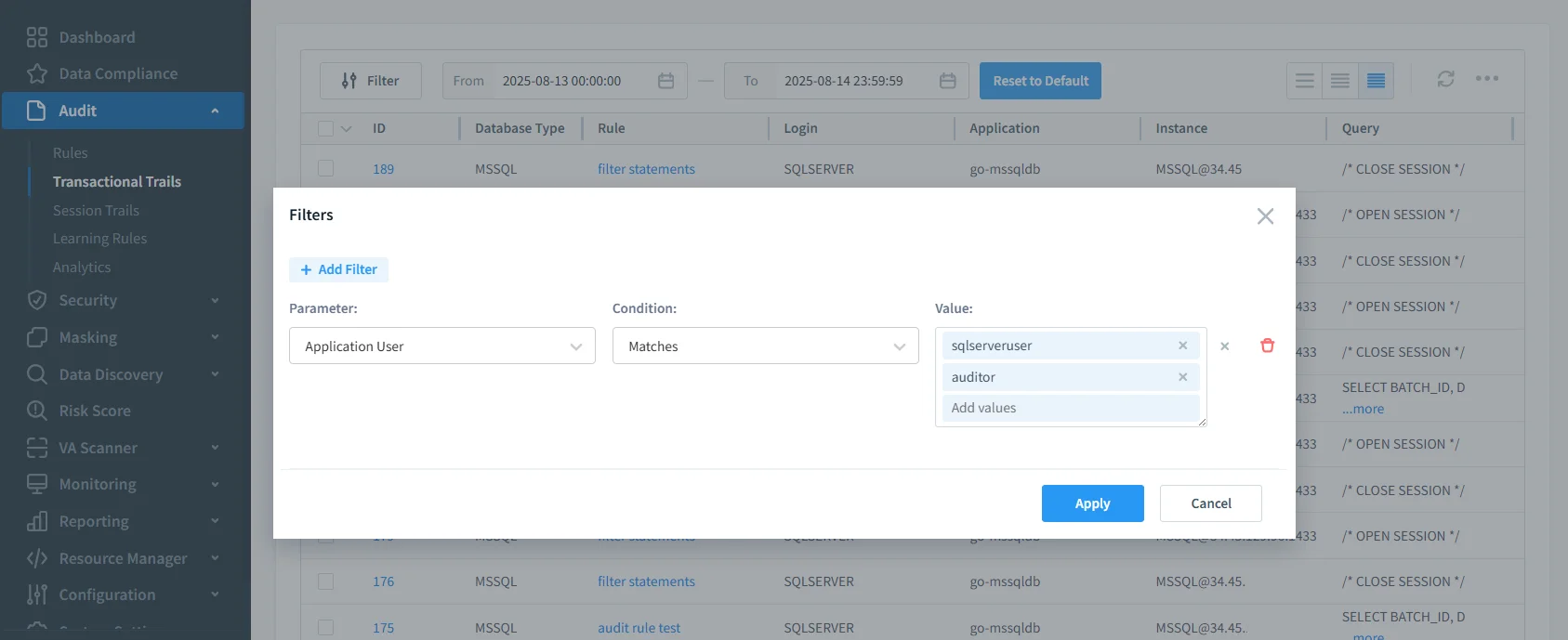

- Regole di Audit Granulari — Traccia solo ciò che è rilevante: tabelle specifiche, tipi di query, intervalli di IP o utenti. Questo riduce il rumore nei log e si concentra sulle attività rilevanti per la sicurezza.

- Avvisi in Tempo Reale — Accessi sospetti o pattern di query inaspettati possono attivare notifiche istantanee al team SOC.

- Mascheramento Dinamico dei Dati — I campi sensibili, come PII, PHI o dati finanziari, possono essere mascherati nei risultati delle query, garantendo che solo i ruoli autorizzati vedano i valori effettivi.

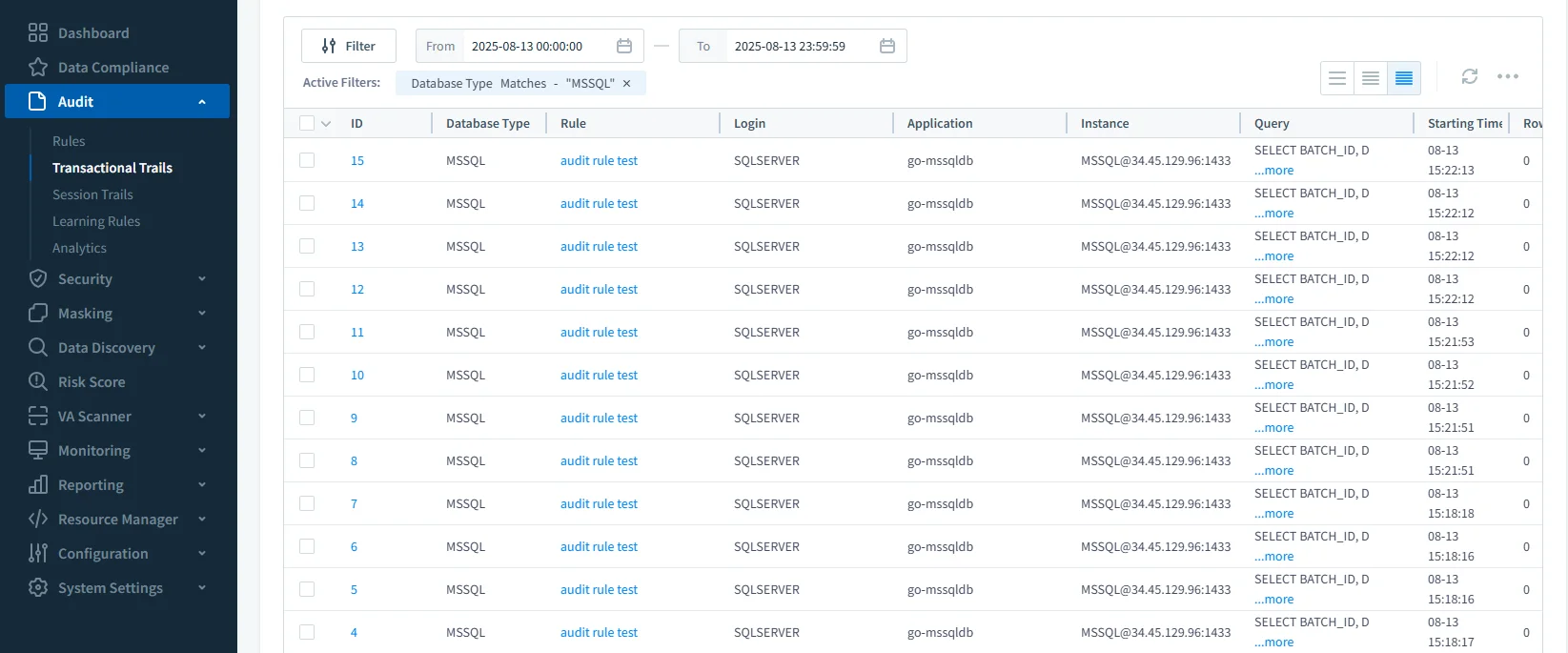

- Vista Centralizzata Multi-Database — Riveda le tracce di audit di tutti i database monitorati in un’unica interfaccia, con strumenti di filtraggio e correlazione.

- Report di Conformità Automatizzati — Generi rapidamente report pronti per l’audit per GDPR, HIPAA, PCI DSS e SOX.

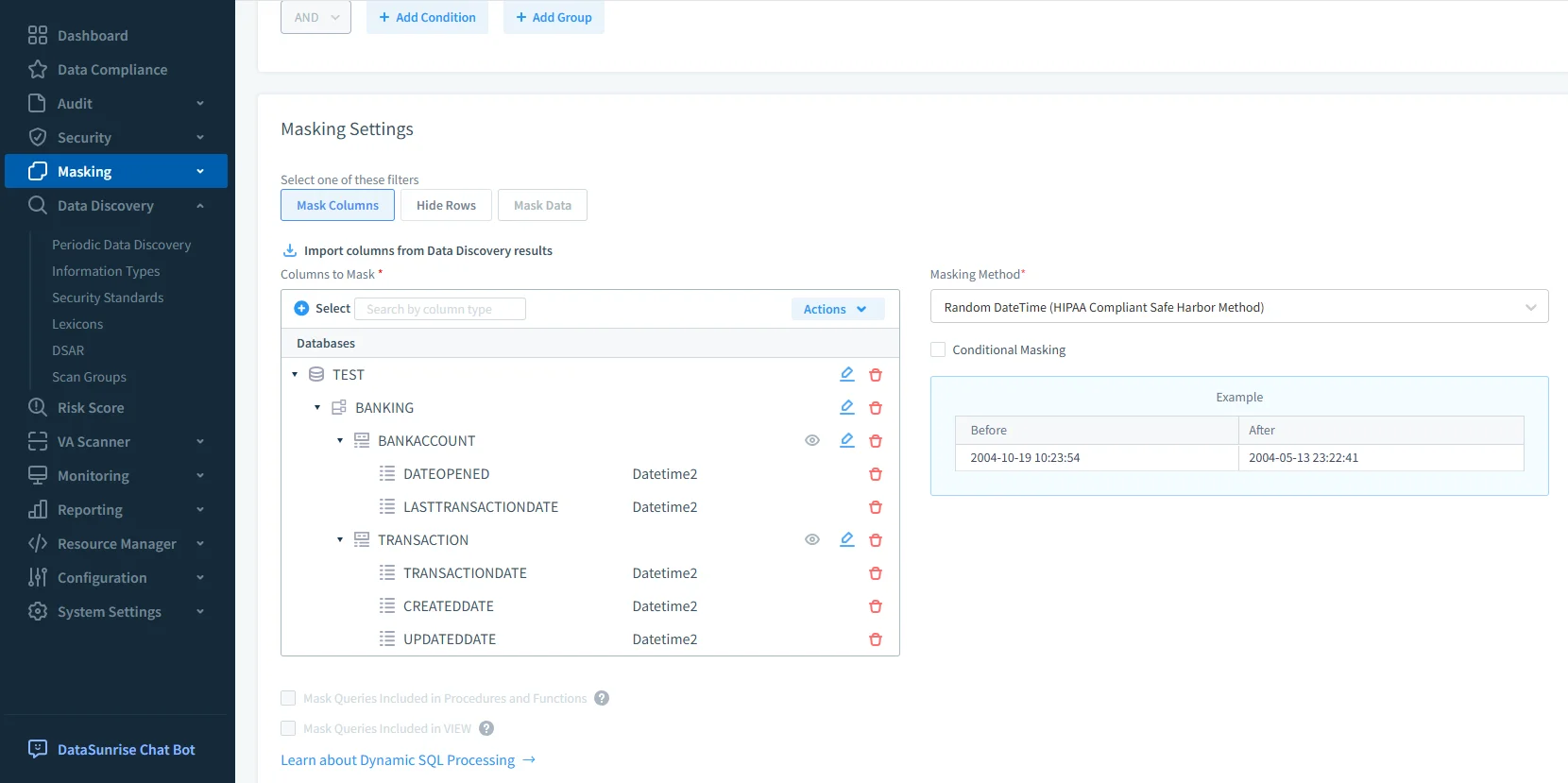

In combinazione con screenshot sia della configurazione nativa di audit di SQL Server che dell’interfaccia di creazione delle regole di audit di DataSunrise, il contrasto diventa evidente: i log di SQL Server sono robusti ma statici, mentre DataSunrise offre un livello di sicurezza dinamico, guidato da policy.

Esempio: Configurazione di una Regola di Audit in DataSunrise

- Connettere il Database — Aggiunga l’istanza di Google Cloud SQL nel cruscotto di DataSunrise.

- Creare una Regola di Audit — Selezioni una tabella target (ad es.,

transactions) e scelga i tipi di evento (SELECT, UPDATE, DELETE, INSERT).

3. Filtrare per Sessione — Limiti l’audit alle sessioni provenienti da specifici intervalli di IP o account utente.

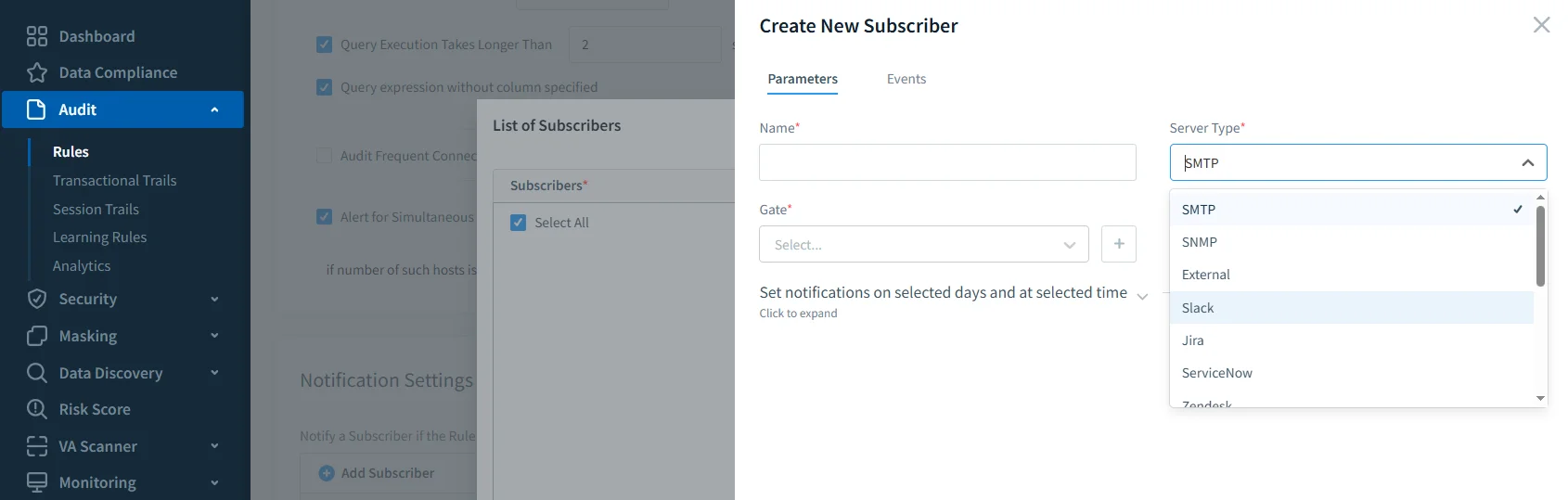

4. Abilitare gli Avvisi — Configuri notifiche via email, Slack o SIEM per le azioni segnalate.

5. Revisione nei Transactional Trails — Visualizzi ogni query registrata con il contesto completo: timestamp, utente, oggetto accesso e testo della query.

Scoperta e Mascheramento dei Dati Sensibili

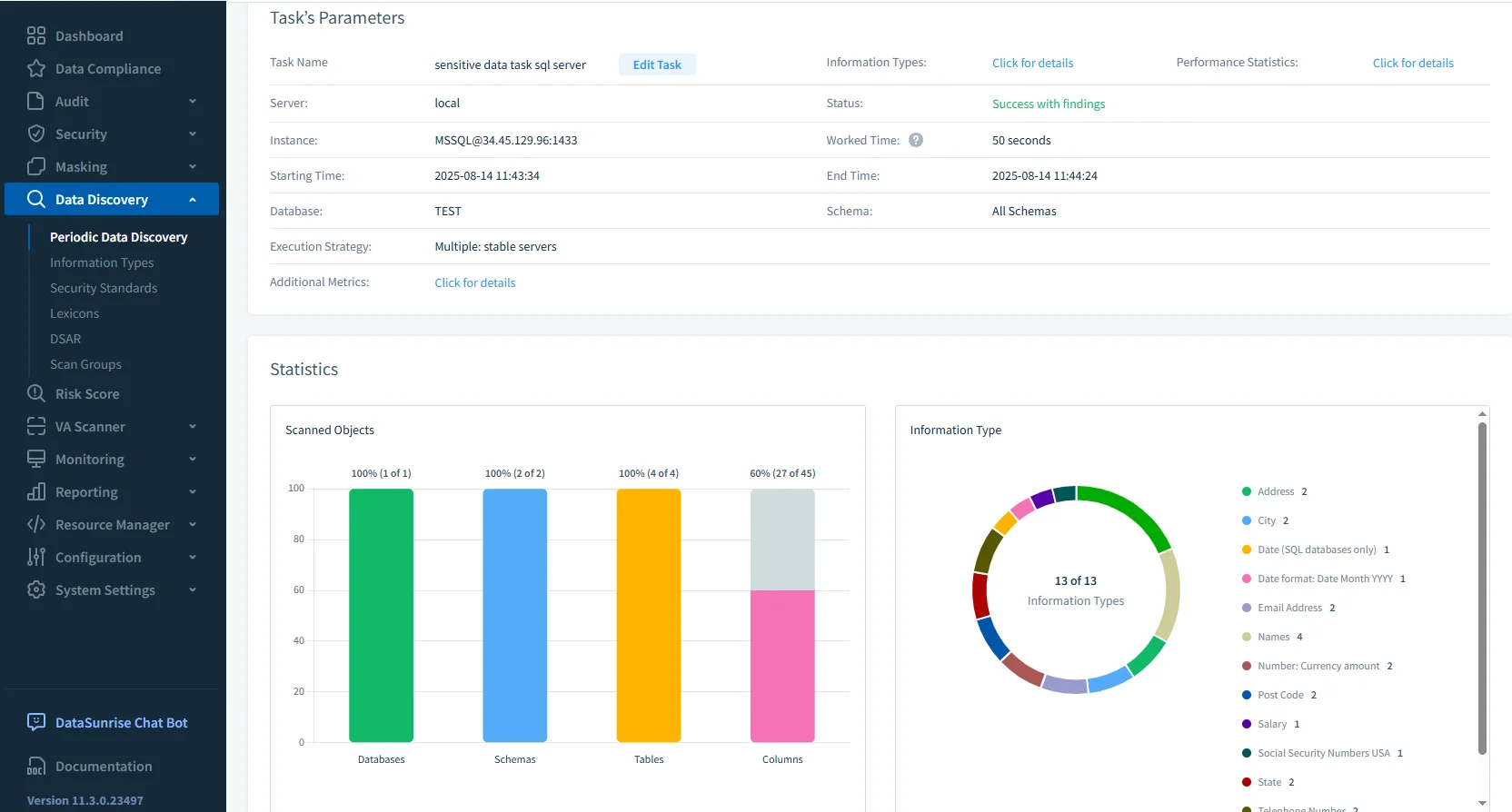

La funzionalità integrata di data discovery in DataSunrise scansiona il database per identificare informazioni identificabili personalmente (PII), informazioni sanitarie protette (PHI) e altri tipi di dati regolamentati. Classifica automaticamente le colonne contenenti contenuti sensibili come nomi, indirizzi, numeri di carta di credito o cartelle cliniche, aiutandola a comprendere dove risiedono i dati critici.

Una volta identificati questi asset, è possibile applicare regole di mascheramento dinamico dei dati per proteggerli in tempo reale. Le politiche di masking sono basate sui ruoli, il che significa che gli utenti autorizzati continueranno a vedere i valori completi, mentre gli utenti non autorizzati vedranno dati mascherati o offuscati — per esempio, ********@example.com anziché un indirizzo email reale.

Questo approccio garantisce che le informazioni sensibili non escano mai dal database in forma chiara per gli utenti non privilegiati, riducendo il rischio di divulgazione accidentale o minacce interne. Poiché il masking avviene a livello di risposta alla query, non è necessario modificare le tabelle sottostanti o duplicare i set di dati, facilitando il mantenimento di operazioni coerenti nel rispetto delle normative di conformità.

Best Practices per le Tracce di Audit di Google Cloud SQL

- Mantenga SQL Server e DataSunrise nello stesso VPC

- Memorizzi i log di audit su Cloud Storage con regole di lifecycle per l’archiviazione automatica

- Applichi ruoli IAM per limitare l’accesso ai log di audit

- Raffini regolarmente le regole di audit per adattarsi alle esigenze di conformità in evoluzione

- Si integri con BigQuery o SIEM per un’analisi avanzata delle tendenze

Conclusione

Una traccia di audit efficace per Google Cloud SQL e SQL Server 2022 fonde il dettaglio dell’audit nativo di SQL Server con la flessibilità di DataSunrise. Combinando un logging robusto con monitoraggio in tempo reale, masking e controllo centralizzato delle regole, può migliorare la preparazione alla conformità e la postura di sicurezza senza sovraccaricare il suo team.

Per saperne di più sull’importanza delle tracce di audit, veda Audit Trails ed esplori come DataSunrise possa migliorare il flusso di lavoro di auditing di Google Cloud SQL.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora