Audit dei Dati per AlloyDB per PostgreSQL

AlloyDB per PostgreSQL offre ai team di ingegneria la potenza transazionale di PostgreSQL combinata con l’elasticità di Google Cloud. Tuttavia, più workload critici si migrano, più regolatori e architetti della sicurezza pongono una domanda semplice: Come possiamo dimostrare che ogni interazione con i dati è legittima? Audit dei Dati per AlloyDB per PostgreSQL è la risposta. Esso fornisce prove continue per la conformità, blocca in tempo reale l’abuso da parte di utenti interni e trasforma i log grezzi in intuizioni a livello esecutivo.

Perché i Workload Moderni Hanno Bisogno di un Audit Continuo

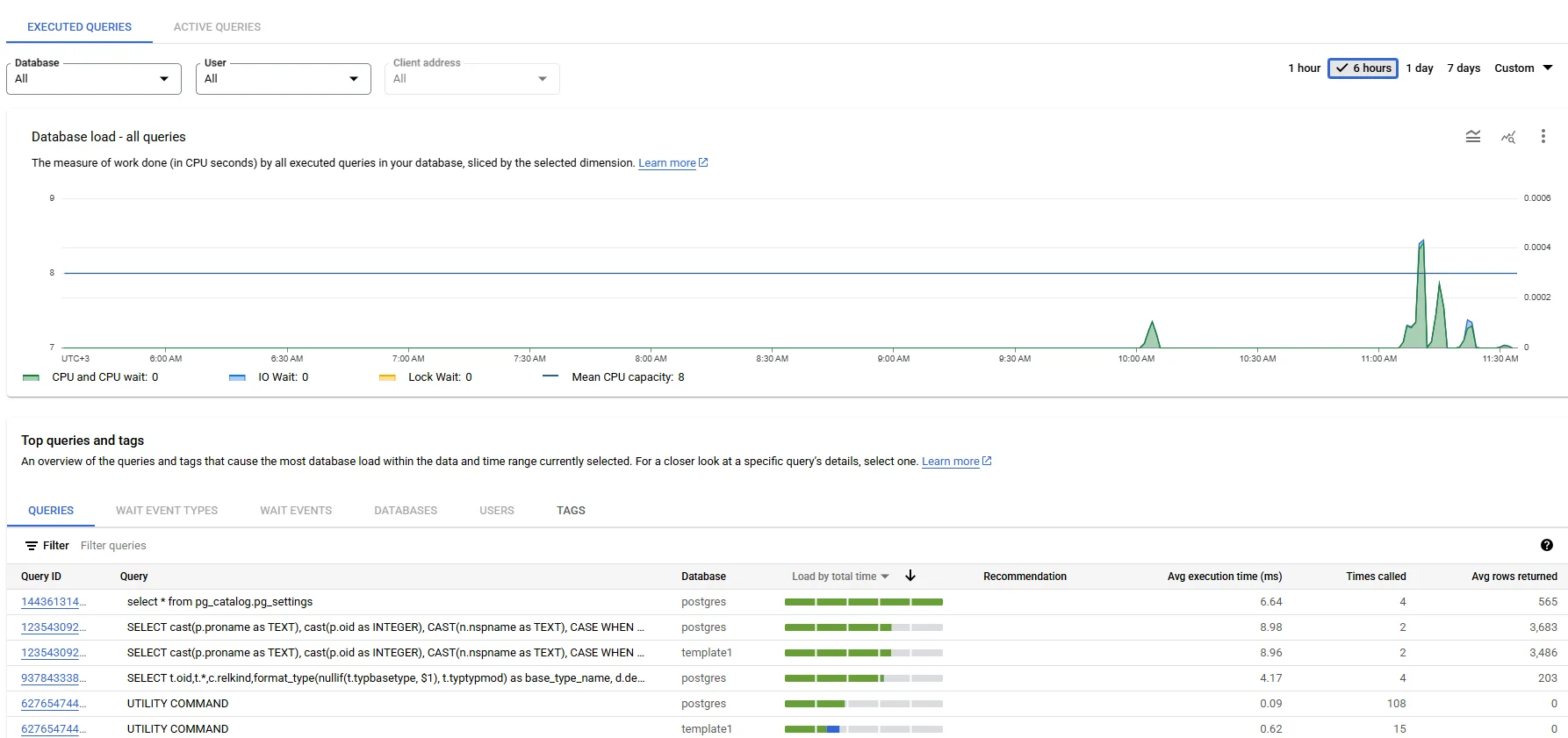

La tradizionale rotazione notturna dei log è troppo lenta per le applicazioni orientate agli eventi di oggi. Microservizi, notebook per data science e partner esterni generano migliaia di istruzioni SQL al secondo. Senza una pipeline di audit sempre attiva, si rischia una fuga silenziosa dei dati, politiche di minimo privilegio non applicate e costose indagini post-incidente. AlloyDB viene fornito con la stessa estensione pg_audit già nota agli amministratori di PostgreSQL, e la piattaforma trasmette ogni voce in Cloud Logging, dove può essere filtrata, instradata e archiviata indefinitamente. Secondo la guida di Cloud Audit Logs di Google, ogni evento di AlloyDB viene conservato per almeno 400 giorni, garantendo una catena di custodia.

Da Log a Telemetria in Tempo Reale: Stream di Audit

Gli eventi di audit di AlloyDB possono essere esportati su Pub/Sub con una singola regola di sink, trasformando file statici in telemetria dal vivo che piattaforme di analisi come Google Dataflow o Apache Flink possono arricchire in corso d’opera. Quando i secondi contano, un DELETE senza clausola WHERE viene segnalato e annullato prima del commit.

Per una visibilità più profonda a livello 7, DataSunrise offre il Database Activity Monitoring che si posiziona come reverse proxy. Esso intercetta ogni query, la analizza rispetto a baseline adattive e, se necessario, blocca l’esecuzione inviando un immediato avviso su Slack o Teams tramite le Notifiche in Tempo Reale. Il risultato è una risposta in meno di un secondo alle minacce interne o alle credenziali compromesse.

Mascheramento Dinamico dei Dati: Proteggi Prima di Registrare

L’audit riduce ulteriormente il rischio quando gli aggressori non possono vedere i valori sensibili in primo luogo. Il motore di Mascheramento Dinamico dei Dati di DataSunrise riscrive in tempo reale i set di risultati, esponendo solo le ultime quattro cifre di una carta di credito o hashando gli indirizzi email personali. A differenza del mascheramento classico basato su viste di PostgreSQL, non sono necessarie modifiche allo schema e gli sviluppatori mantengono la piena compatibilità SQL. Il mascheramento soddisfa anche le clausole di “minimizzazione dei dati” presenti sia nel GDPR che nel PCI DSS.

Scoperta e Classificazione Automatica dei Dati

Prima di poter mascherare o auditare, bisogna sapere dove risiede l’informazione sensibile. I soli metadati di AlloyDB non sono sufficienti quando colonne JSON dei clienti nascondono dati personali nidificati. La funzione di Data Discovery di DataSunrise esamina tabelle, viste e persino campi semi-strutturati, applicando il machine learning per segnalare PAN, NIN, PHI e altri attributi regolamentati. Ogni rilevamento diventa un tag che le politiche a valle utilizzano, garantendo che ogni nuova colonna riceva la stessa protezione delle tabelle principali.

Analisi della Sicurezza e Rilevamento Comportamentale

Il volume e la velocità trasformano gli audit in problemi di big data. DataSunrise arricchisce gli eventi grezzi con la Behavior Analytics. Viene appreso un profilo per ogni account — orari tipici, tabelle e tipi di comandi. Le deviazioni attivano contromisure guidate da policy definite nel builder grafico delle Audit Rules. I team di sicurezza non inseguono più falsi positivi; possono concentrarsi sulle anomalie significative, come un account per la gestione delle paghe in pensione che improvvisamente esporta milioni di righe alle 3 del mattino.

Rispettare la Lettera della Conformità

I responsabili della conformità necessitano di report riproducibili, non di gigabyte di CSV. Il Compliance Manager di DataSunrise incrocia automaticamente le tracce di audit di AlloyDB con matrici di controllo per GDPR, PCI DSS e HIPAA, generando PDF pronti per gli auditor. A lungo termine, l’archiviazione a freddo degli audit può essere scaricata su Cloud Storage o archiviata tramite il framework di Audit Storage di DataSunrise per controllare i costi.

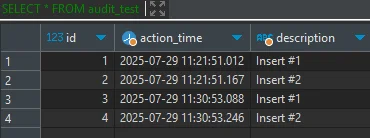

Configurare l’Audit Nativo in AlloyDB

Di seguito è riportata una configurazione minima ma pronta per la produzione che cattura sia le istruzioni DDL che quelle che modificano i dati. Applicarla una volta per istanza:

-- Abilita la registrazione dettagliata dei parametri

ALTER SYSTEM SET log_parameter_max_length = 2048;

-- Abilita l'estensione pg_audit

CREATE EXTENSION IF NOT EXISTS pg_audit;

-- Registra DDL più INSERT/UPDATE/DELETE

ALTER SYSTEM SET pgaudit.log = 'ddl, write';

SELECT pg_reload_conf();

Un sink di Cloud Logging come ad esempio:

gcloud logging sinks create alloydb-audit \

pubsub.googleapis.com/projects/<PROJECT>/topics/alloydb-audit \

--log-filter='resource.type=cloudsql_database AND logName:"cloudaudit.googleapis.com%2Fdata_access"'

inoltra ogni evento in un topic Pub/Sub a cui si iscrivono SIEM o job Flink.

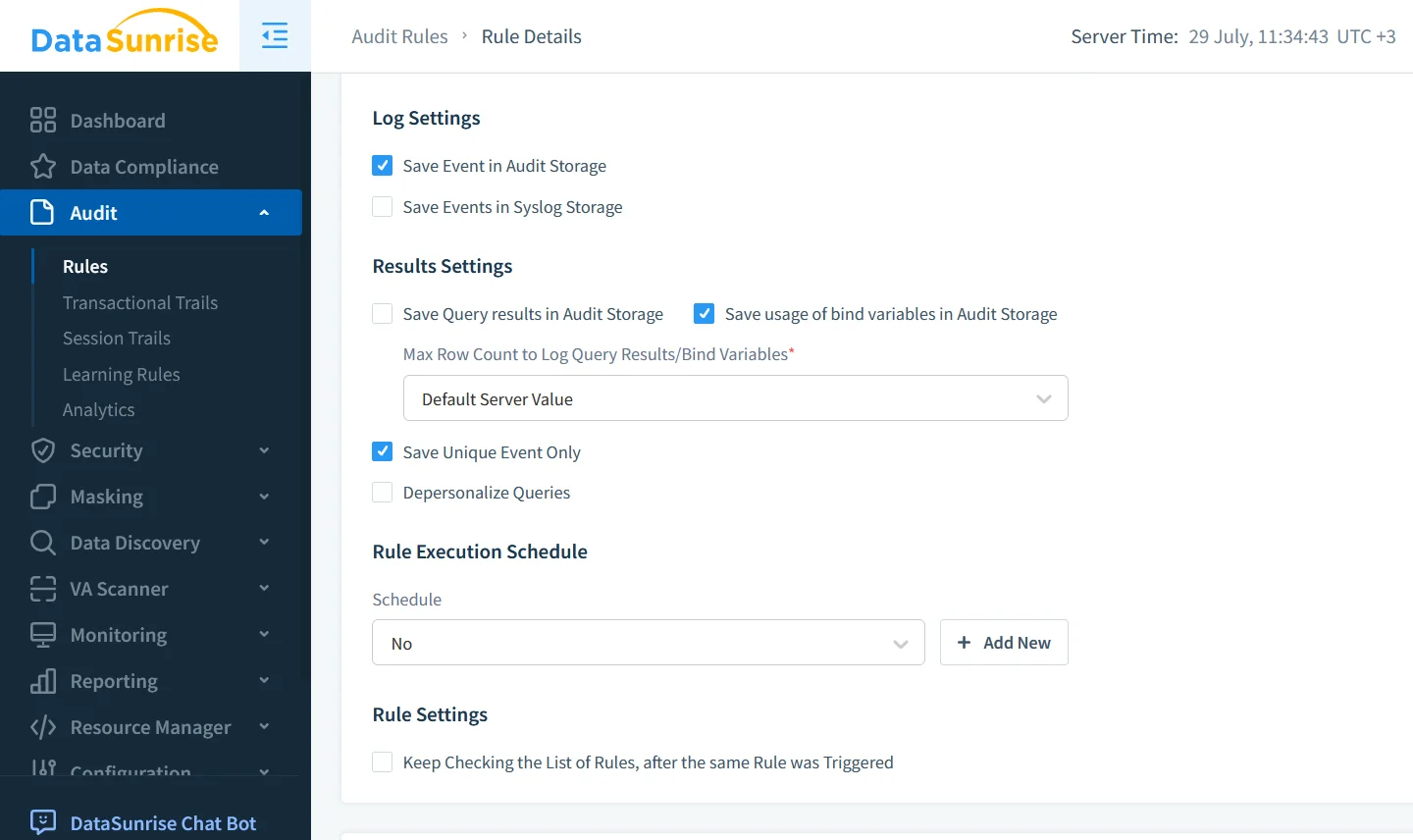

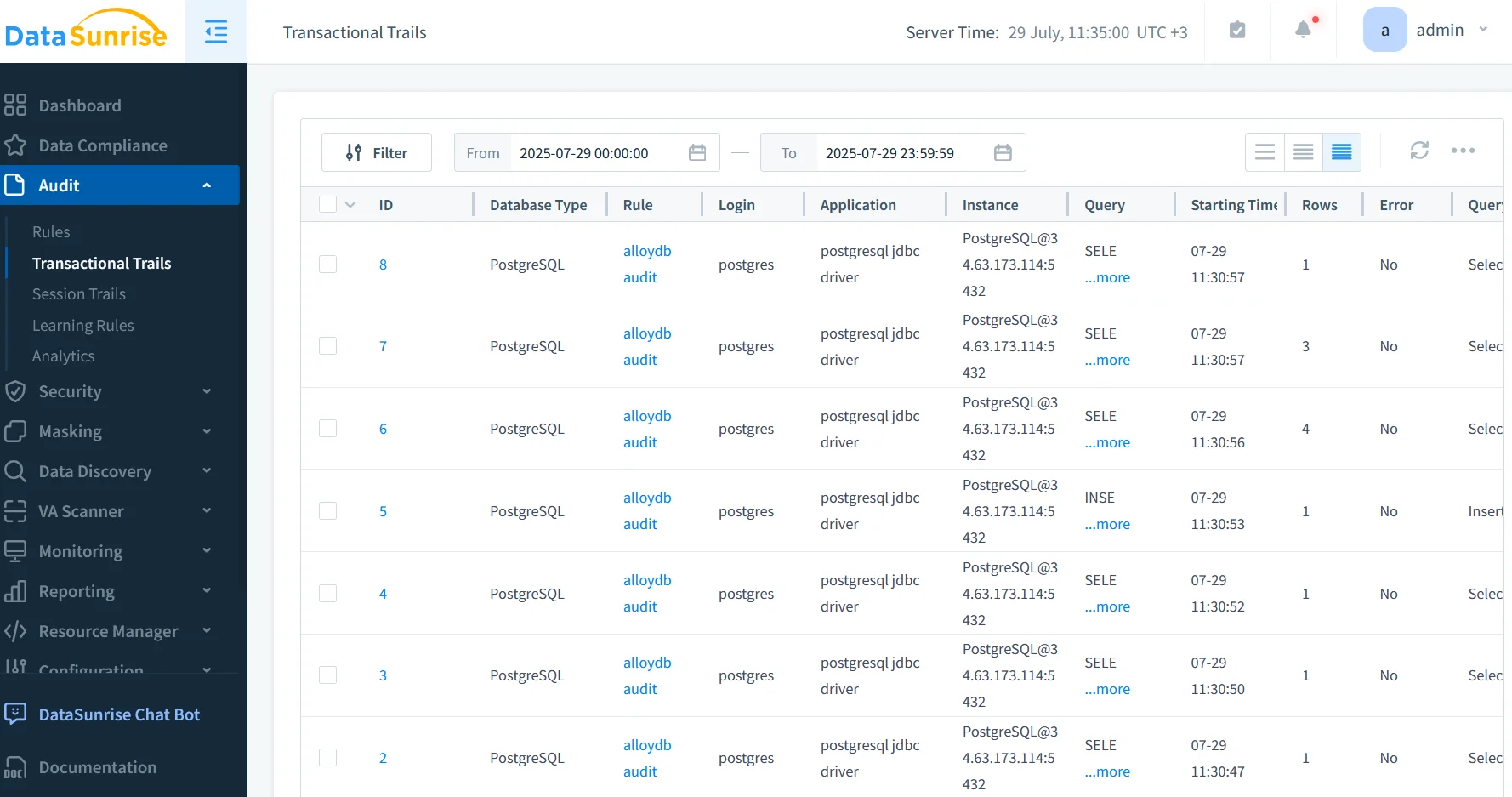

Audit Approfondito con DataSunrise

L’audit nativo è potente ma ha dei limiti: non è in grado di correlare eventi attraverso sessioni o ispezionare i payload dei pacchetti. Distribuisci DataSunrise come proxy trasparente e ottieni:

- Archiviazione centralizzata degli Audit Storage con regole di compressione e di conservazione.

- Blocco consapevole del contenuto guidato da feed relativi a Minacce alla Sicurezza.

- Offuscamento a grana fine per utenti di analisi ad hoc.

- Report HTML e PDF on-demand tramite il Report Generation.

L’implementazione è semplice: esegui il container di DataSunrise nella stessa VPC, registra AlloyDB come backend e indirizza le stringhe di connessione dell’applicazione all’endpoint del proxy. Nessuna modifica al codice, eppure appare una completa barriera d’audit dall’oggi al domani.

Intelligenza per l’Audit Potenziata da GenAI

Le righe di audit grezze richiedono ancora un’interpretazione esperta. Accoppiando Audit dei Dati per AlloyDB per PostgreSQL con moderni modelli di linguaggio di grandi dimensioni, i log vengono tradotti in riassunti in inglese semplice e in analisi delle cause radice.

La query sottostante seleziona i comandi di scrittura potenzialmente pericolosi dell’ultima ora e li prepara in formato JSON per Vertex AI Gemini 1.5:

WITH flagged AS (

SELECT event_time,

user_name,

command_tag,

statement

FROM audit_events

WHERE event_time > NOW() - INTERVAL '1 hour'

AND command_tag IN ('DELETE','UPDATE')

)

SELECT json_build_object('events', json_agg(flagged)) AS payload

FROM flagged;

Una Cloud Function Python invia quindi payload con il prompt “Riassumi e classifica questi eventi per rischio” all’endpoint del modello in Vertex AI Generative AI. La risposta — narrazione concisa, azione consigliata e punteggio di priorità — viene reinviata alla chat di sicurezza tramite webhook. Poiché il LLM gira in un container di Vertex AI protetto dalla privacy e DataSunrise può eliminare gli identificativi personali utilizzando il suo gateway di LLM e ML Tools, nessuna informazione confidenziale esce mai dal confine di fiducia.

Conclusione

L’audit una volta era un ripensamento aggiunto alle banche dati. Oggi è un servizio sempre attivo, potenziato dall’intelligenza, che combina la telemetria nativa di AlloyDB, i controlli a livello di proxy di DataSunrise e il potere di sintesi di GenAI. Adottando precocemente Audit dei Dati per AlloyDB per PostgreSQL, le organizzazioni soddisfano i regolatori, potenziano gli sviluppatori e reagiscono alle minacce in tempo reale — senza sommergersi di log o sacrificare le prestazioni.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora